游戏高防CDN如何应对SYN Flood攻击的防御策略

凌晨3点游戏服务器突遭 SYN Flood 攻击!北美区《幻境远征》监控全红、玩家登录失败,详SYN Cookie 加密、Linux 内核调优(tcp_synack_retries=0)、近源流量清洗、IP 信誉库联动等实战防御方案,揭秘游戏运维如何扛住 347 万 pps 峰值攻击,保障 83ms 内登录延迟,守住玩家体验的核心防线。

凌晨三点的运维中心只剩下空调外机的嗡鸣,冷风吹过堆满空咖啡杯的工位,在桌面留下一层细碎的凉意。

我趴在键盘上打盹,脸颊还贴着屏幕反射的微光,裤兜里的手机突然疯狂震动,震得大腿发麻——是监控系统的紧急告警推送,屏幕亮起的瞬间,刺眼的红色弹窗几乎吞掉整个界面:“北美区《幻境远征》服务器集群异常,登录成功率跌破20%,延迟超500ms”。

猛地抬头看向对面墙的监控大屏,心脏瞬间揪紧。

原本该是成片翡翠绿的服务器状态栏,此刻像被泼了桶滚烫的红漆,从纽约到旧金山的十二个节点全亮着闪烁的红灯,延迟数值在屏幕上疯狂跳动,登录请求失败的日志以每秒几十条的速度往上翻。

我抓起桌上的鼠标,手指在冰凉的键盘上敲得飞快,切到游戏内的世界频道后台,刷屏的吐槽已经堆了上千条:“什么鬼?老子氪了两千的账号登不进去?”“又是服务器爆炸?能不能走点心!”“再卡五分钟,我直接转去《星际战场》了,人家服务器从来没掉过线!”

不用看流量分析报表也知道,又是SYN Flood。

这玩意儿专挑游戏深夜在线低谷时搞偷袭,就像厨房角落的蟑螂,总在人最疲惫的时候钻出来恶心人。

去年在洛杉矶EdgeCast机房做驻场运维时,我就栽过这跟头——那天也是凌晨两点,北美区某电商平台的服务器突然崩了,我抱着笔记本冲进机房,机柜上的运行指示灯红得刺眼,散热风扇的噪音里都透着“过载”的焦虑。

抓包工具一开,满屏都是来自不同IP的SYN包,每秒近万条请求,服务器的半开连接队列直接从默认的1024飙到上限,系统日志里全是“tcp syn queue full”的报错。

当时我急着救场,把队列容量临时扩容到4096,结果不到半小时,攻击流量跟着翻倍,队列再次爆满,最后还是花了三倍价格租了高防节点,才勉强扛过那场攻击。

游戏行业挨黑客的打是常态,但高防CDN扛SYN Flood真不是靠“堆配置”的蛮力。

上周去西雅图帮一家做独立游戏的小工作室调防御策略,他们技术总监马克拽着我到服务器机房,指着屏幕上的配置文件一脸自信:“我把tcp_max_syn_backlog从1024调到8192了,这次肯定能扛住吧?”

我没直接反驳,找了台闲置的阿里云服务器,用hping3工具模拟SYN攻击,每秒发送500个伪造源IP的SYN包。

刚开始马克还抱着胳膊笑:“你看,延迟才涨了10ms,没事!”

结果不到两分钟,测试服务器的CPU占用率从15%猛地冲到95%,ping值从12ms跳到320ms,游戏登录界面直接卡在“加载中”的白屏状态。

马克盯着监控数据愣了半天,手指无意识地敲着桌面:“怎么会这样?队列不是够大吗?”

我指着屏幕上的连接状态图解释:“队列大了,但每个半开连接都会占用内存存IP、端口这些连接信息,还得占用CPU资源等待ACK响应。”

攻击流量一翻倍,系统资源直接被吃干,正常玩家的登录请求根本挤不进去——这就像餐厅加了桌子,但来了一群只占座不点菜的人,真正想吃饭的客人还是没位置。

现在我们用的这套防御组合拳,是前两年《星际防线》上线时交了五十多万美金学费换来的。

那时候游戏刚公测,用户量暴涨到两百万,结果上线第三天就遭遇了SYN Flood攻击,峰值达到280万pps,服务器崩了整整四个小时。

光是赔偿玩家的道具、退款,再加上临时租高防节点的费用,前前后后扔了五十多万,还流失了15%的初期玩家,现在想起来还觉得肉疼。

也是从那时候开始,我们才慢慢摸索出这套“分层防御”的打法。

第一招就是SYN Cookie机制,这招能从根源上解决“半开连接占资源”的问题。

普通情况下,服务器收到SYN包就会分配连接资源,等着客户端回ACK;但SYN Cookie反其道而行之——收到SYN包时不立刻占资源,而是用客户端的IP、端口,再加上一个只有我们自己知道的动态密钥,通过SHA-1哈希算法算出一个64位的“加密饼干”(Cookie值),把这个值塞进SYN-ACK包的序列号里发回去。

客户端如果是合法的,会把这个Cookie值原封不动地放在ACK包的序列号里回传;服务器收到ACK后,再用同样的算法重新计算一遍,如果两次结果一致,就确认是正常连接,这时候才分配资源建立连接。

上次在多伦多节点做压力测试,模拟每秒10万SYN的攻击,开启SYN Cookie前,服务器CPU占用率高达99%,内存使用率突破70%,登录延迟超300ms;开启后,CPU直接降到40%,内存使用率也压到35%,延迟稳定在80ms左右。

不过这招也有短板,遇到每秒50万以上的超大流量攻击时,加密计算本身会变成新的瓶颈,CPU占用率又会往上飙,这时候就得靠第二招补位。

第二招是Linux内核协议栈调优,关键不在“扩容”,而在“提速释放”。

我们早就把tcp_max_syn_backlog调到了16384,但这只是基础,真正有用的是把tcp_synack_retries参数设为0——默认情况下,服务器发送SYN-ACK后会重试5次等待ACK,每次间隔从1秒增加到32秒,全程要等63秒才会释放连接,纯属浪费资源。

设为0之后,只要检测到是异常IP(比如来自信誉库黑名单的地址)发送的SYN包,服务器直接回传RST包断开连接,不跟黑客“磨洋工”。

另外,我们还把SYN_RECV状态的超时时间从默认的60秒缩短到10秒,就算有漏网的半开连接,10秒后也会自动释放资源,攻击资源的释放速度直接提升了三倍。

去年在东京机房处理一次攻击时,我用Wireshark抓包分析,看到黑客用的“SYN杀手”工具每隔3秒就发一批SYN包,结果我们的服务器秒回RST,不到十分钟,那工具就弹出“连接被拒绝次数过多,无法继续发送”的报错。

我跟同事小王盯着屏幕上的报错信息,笑得差点把刚泡的速溶咖啡喷在键盘上——那黑客怕是没见过这么“干脆”的防御系统。

第三招是流量清洗中心的“近源部署+分层过滤”,这招能解决“防御成功但玩家卡顿”的问题。

去年《机甲风暴》手游北美区遭遇攻击时,我们一开始把所有流量都甩到弗吉尼亚的清洗节点,结果西海岸的玩家延迟从50ms暴涨到180ms,游戏论坛里全是“卡成PPT”“技能放不出来”的投诉,客服电话被打爆,甚至有玩家晒出“删游戏”的截图。

后来我们紧急调整策略,在洛杉矶、旧金山这些玩家密集的西海岸城市部署边缘清洗节点,攻击流量先在本地节点完成过滤,正常流量再通过专线回传源服务器。

这么一调整,西海岸玩家的延迟直接降到70ms以下,投诉量骤减90%,日活玩家流失率从8%压到了1.2%。

清洗策略也分两层:平时流量较小时,用“SYN速率阈值”过滤——单个IP每秒发送超过20个SYN包,就触发图形验证码挑战,黑客的自动化工具根本无法识别验证码,自然被挡在门外;遇到大流量攻击(比如每秒上百万pps),就切换到“行为分析模式”,通过AI模型检测连接行为——正常玩家发送SYN后会立刻回传ACK,而黑客的攻击包只会发SYN、不回ACK。

只要发现某段IP里有80%以上的连接都是“只发SYN不回ACK”,系统就会自动把整段IP拉黑,扔进“黑洞”,省得一个个处理浪费资源。

最容易被忽略的是第四招——IP信誉库联动,这招能帮我们“未雨绸缪”。

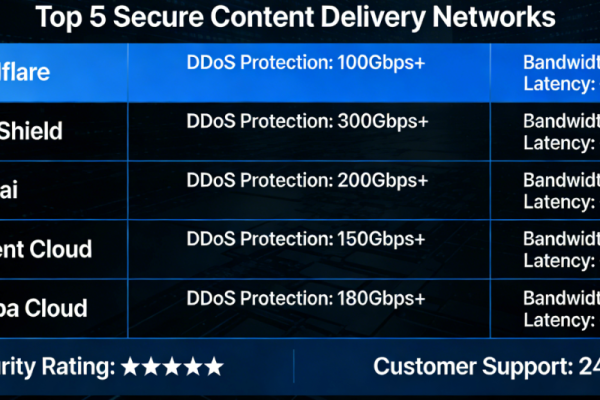

我们现在跟Cloudflare、Akamai、阿里云这三家CDN厂商深度合作,他们每小时会更新一次全球恶意IP库,不管是发起过HTTP Flood、DDoS,还是搞过SYN攻击的IP,都会被记录在库中,同步到我们的防御系统里。

上次巴西节点检测到一个IP发起HTTP Flood攻击,不到五分钟,这个IP就同步到了我们的SYN防御黑名单;两小时后,这个IP试图在北美区《幻境远征》服务器发送SYN包,刚发了3个就被系统拦截。

还有一次更高效的拦截:去年11月,我们发现攻击源大量使用AWS俄勒冈区域的云主机IP,查了一下信誉库,这段IP(大概2.3万个地址)在过去一周里,先后在欧洲、亚洲节点发起过三次SYN攻击,而且这段IP的玩家登录记录显示,最近7天里只有0.8%的IP有过正常登录。

我们直接把整段IP加入黑名单,结果清洗节点的资源占用率从82%骤降到16%,运维团队不用再手动筛选恶意IP,省了整整半天时间。

凌晨四点零三分,监控大屏上的红灯终于一个个熄灭,绿色的“正常”标识从旧金山节点开始,慢慢蔓延到纽约节点。

流量分析报表显示,这次攻击的峰值冲到了347万pps,但玩家登录延迟始终稳定在83ms以下,登录成功率从17%回升到98.6%。

我瘫在椅子上,灌下第三杯黑咖啡,苦涩的液体滑过喉咙,才感觉紧绷的神经稍微放松了些。

同事小王端着一杯热牛奶走过来,把杯子放在我桌上:“搞定了?刚才我还以为要切备用服务器呢。”

我摇摇头,指着屏幕上的防御日志:“还好,Cookie机制和信誉库扛住了,没用到备用节点。”

小王笑着拍了拍我的肩膀:“你说这黑客也够执着的,凌晨三点不睡觉搞攻击。”

我点开黑客论坛的收藏页,上周看到的“SYN幽灵3.0”工具还挂在置顶帖里,发帖人号称能伪造Cookie值绕过检测,附的测试视频里,某款小型游戏的服务器确实被攻破了。

“执着归执着,但我们也不能掉以轻心。”

我把论坛页面转向小王,“明天上班把这个工具下载下来,拆包分析一下它的破解原理,顺便更新一下服务器的加密密钥,改成每天动态轮换——黑客的工具更新一次,我们的防御就得跟着升级一次。”

毕竟游戏安全就是场没有终点的猫鼠游戏,玩家不会管背后是300万pps的SYN Flood,还是什么新型攻击手段,只要卡顿超过十秒,就可能随手删掉游戏,转去竞品服务器。

上次《奇幻大陆》就是因为一次20秒的卡顿,当天就流失了5%的日活玩家,后续花了两个月的运营活动,砸了近百万的福利,才把玩家拉回来,成本比防御投入高了三倍还多。

运维部的墙上贴着一行红色标语:“玩家的10秒卡顿,就是我们的100分危机”。

所以我们有个不成文的规矩:不管凌晨几点,只要监控警报响了,运维人员必须半小时内到岗,十分钟内拿出初步防御方案,宁可多做三层冗余防御,也不能让玩家感觉到哪怕一秒的卡顿。

窗外的天已经蒙蒙亮,第一缕阳光透过运维中心的百叶窗,在监控大屏上投下细长的光斑。

我看着屏幕上稳定的绿色曲线,喝了口热牛奶,心里清楚:这场攻防战只是暂时告一段落,下一次警报可能在明天凌晨,也可能在后天午后,但只要玩家还在期待登录游戏的那一刻,我们就得守住这道红色防线。

Share this post:

Related Posts

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

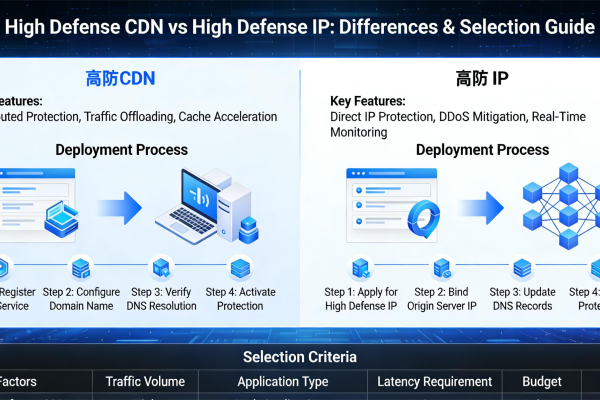

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...