Chiến lược phòng thủ của CDN bảo vệ cao cho game trước tấn công SYN Flood

3 giờ sáng, máy chủ game bất ngờ bị tấn công SYN Flood! Khu vực Bắc Mỹ của "Fantasy Expedition" báo đỏ toàn bộ, người chơi không thể đăng nhập. Chi tiết các giải pháp phòng thủ thực tế như mã hóa SYN Cookie, tối ưu kernel Linux (tcp_synack_retries=0), làm sạch lưu lượng gần nguồn, tích hợp danh sách IP uy tín. Tiết lộ cách đội vận hành game chống đỡ đợt tấn công đỉnh điểm 3.47 triệu gói/giây, đảm

Lúc 3 giờ sáng, trung tâm vận hành chỉ còn nghe tiếng vo ve từ cục ngoài của điều hòa. Gió lạnh thổi qua những bàn làm việc chất đầy cốc cà phê rỗng, để lại trên mặt bàn một lớp hơi lạnh lẽo.

Tôi đang gục trên bàn phím chợp mắt, má áp vào ánh sáng mờ phản chiếu từ màn hình, thì chiếc điện thoại trong túi quần đột nhiên rung lên dữ dội, khiến đùi tê dại – đó là thông báo cảnh báo khẩn cấp từ hệ thống giám sát. Khi màn hình sáng lên, cửa sổ bật lên màu đỏ chói mắt gần như nuốt chửng toàn bộ giao diện: "Cụm máy chủ khu vực Bắc Mỹ của 'Fantasy Expedition' bất thường, tỷ lệ đăng nhập thành công giảm xuống dưới 20%, độ trễ vượt quá 500ms".

Tôi ngẩng phắt đầu nhìn lên màn hình giám sát lớn trên tường đối diện, tim đột nhiên thắt lại.

Vốn dĩ các thanh trạng thái máy chủ phải xanh lục như ngọc, giờ đây như bị dội một xô sơn đỏ nóng bỏng. Mười hai node từ New York đến San Francisco đều nhấp nháy đèn đỏ, các giá trị độ trễ nhảy loạn xạ trên màn hình, nhật ký yêu cầu đăng nhập thất bại lật lên với tốc độ hàng chục dòng mỗi giây.

Tôi chộp lấy con chuột trên bàn, các ngón tay gõ nhanh trên bàn phím lạnh ngắt, chuyển sang backend kênh thế giới trong game. Hàng ngàn bình luận phàn nàn đã chất đống: "Cái quái gì vậy? Tài khoản tao nạp hai nghìn mà không đăng nhập được?" "Lại sập server à? Làm ơn có tâm một chút đi!" "Năm phút nữa mà còn thế này, tao chuyển sang 'Star Battlefield' ngay, server bên đó chưa bao giờ rớt mạng!"

Không cần xem báo cáo phân tích lưu lượng cũng biết, lại là SYN Flood.

Thứ này chuyên chọn thời điểm online thấp nhất của game vào đêm khuya để tấn công bất ngờ, như gián trong góc bếp, luôn chui ra khi người ta mệt mỏi nhất để quấy rối.

Năm ngoái khi làm vận hành tại chỗ ở data center EdgeCast Los Angeles, tôi đã vấp phải vụ này – hôm đó cũng là 2 giờ sáng, server của một nền tảng thương mại điện tử khu vực Bắc Mỹ đột nhiên sập. Tôi ôm laptop xông vào phòng máy, đèn chỉ thị hoạt động trên tủ rack đỏ chói, tiếng ồn từ quạt tản nhiệt cũng toát lên sự lo lắng "quá tải".

Mở công cụ bắt gói tin, cả màn hình toàn gói SYN từ các IP khác nhau, gần mười nghìn yêu cầu mỗi giây. Hàng đợi kết nối nửa mở của server từ mặc định 1024 tăng vọt lên giới hạn, nhật ký hệ thống toàn lỗi "tcp syn queue full".

Lúc đó tôi vội cứu nguy, tạm mở rộng dung lượng hàng đợi lên 4096. Kết quả chưa đầy nửa giờ, lưu lượng tấn công tăng gấp đôi, hàng đợi lại đầy. Cuối cùng phải thuê node bảo vệ cao với giá gấp ba mới chống đỡ qua được đợt tấn công đó.

Ngành game bị hacker đánh là chuyện thường, nhưng CDN bảo vệ cao chống SYN Flood không phải dựa vào sức mạnh "chồng cấu hình" mù quáng.

Tuần trước tới Seattle giúp một studio game indie nhỏ điều chỉnh chiến lược phòng thủ, giám đốc kỹ thuật Mark kéo tôi vào phòng server, chỉ vào file cấu hình trên màn hình đầy tự tin: "Tôi đã điều chỉnh tcp_max_syn_backlog từ 1024 lên 8192 rồi, lần này chắc chắn chống được chứ?"

Tôi không phản bối trực tiếp, tìm một server Alibaba Cloud nhàn rỗi, dùng công cụ hping3 mô phỏng tấn công SYN, gửi 500 gói SYN giả mạo IP nguồn mỗi giây.

Ban đầu Mark còn khoanh tay cười: "Anh xem, độ trễ chỉ tăng 10ms, không sao!"

Kết quả chưa đầy hai phút, tỷ lệ sử dụng CPU của server test từ 15% lao vọt lên 95%, giá trị ping từ 12ms nhảy lên 320ms, giao diện đăng nhập game đơ hoàn toàn ở trạng thái màn trắng "đang tải".

Mark chằm chằm vào dữ liệu giám sát, ngón tay vô thức gõ trên bàn: "Sao lại thế? Hàng đợi không phải đủ lớn rồi sao?"

Tôi chỉ vào biểu đồ trạng thái kết nối trên màn hình giải thích: "Hàng đợi lớn hơn, nhưng mỗi kết nối nửa mở đều chiếm bộ nhớ để lưu thông tin kết nối như IP, cổng, còn phải chiếm tài nguyên CPU để chờ phản hồi ACK."

Lưu lượng tấn công tăng gấp đôi, tài nguyên hệ thống lập tức bị ăn sạch, yêu cầu đăng nhập của người chơi bình thường không thể len vào – giống như nhà hàng thêm bàn, nhưng lại có một nhóm người chỉ ngồi chiếm chỗ không gọi món, khách thực sự muốn ăn vẫn không có chỗ.

Bộ combo phòng thủ chúng tôi đang dùng hiện nay, là cái giá hơn năm mươi vạn đô la học phí khi "Star Defense" ra mắt hai năm trước.

Lúc đó game vừa open beta, lượng người dùng bùng nổ lên hai triệu, nhưng ngày thứ ba sau khi ra mắt đã gặp phải tấn công SYN Flood, đỉnh điểm đạt 2.8 triệu gói/giây, server sập suốt bốn tiếng đồng hồ.

Chỉ tính riêng bồi thường vật phẩm, hoàn tiền cho người chơi, cộng thêm chi phí thuê node bảo vệ cao tạm thời, trước sau tốn hơn năm mươi vạn, còn mất đi 15% người chơi giai đoạn đầu, giờ nghĩ lại vẫn thấy đau.

Cũng từ đó, chúng tôi mới dần dần mò mẫm ra cách đánh "phòng thủ phân tầng" này.

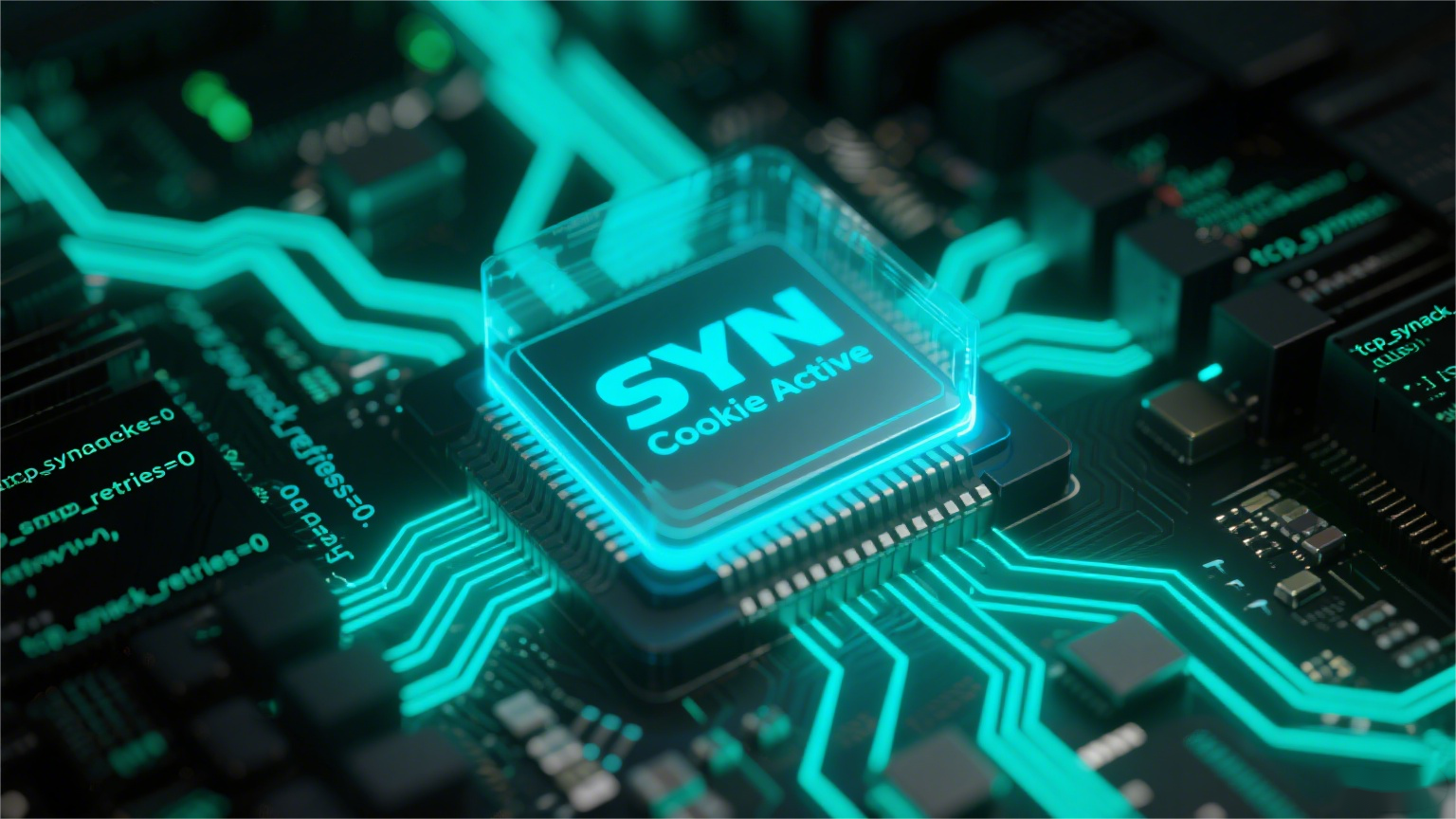

Chiêu thứ nhất chính là cơ chế SYN Cookie, chiêu này có thể giải quyết tận gốc vấn đề "kết nối nửa mở chiếm tài nguyên".

Thông thường, server nhận được gói SYN sẽ phân bổ tài nguyên kết nối, chờ client gửi lại ACK; nhưng SYN Cookie đi ngược lại – khi nhận gói SYN không lập tức chiếm tài nguyên, mà dùng IP, cổng của client, cộng thêm một khóa động chỉ bản thân chúng tôi biết, thông qua thuật toán băm SHA-1 tính ra một "bánh quy mã hóa" 64-bit (giá trị Cookie), nhét giá trị này vào số thứ tự của gói SYN-ACK gửi trả lại.

Nếu client hợp lệ, sẽ đặt nguyên giá trị Cookie này vào số thứ tự của gói ACK gửi về; server nhận được ACK, dùng cùng thuật toán tính toán lại một lần, nếu hai kết quả khớp nhau, xác nhận là kết nối bình thường, lúc này mới phân bổ tài nguyên thiết lập kết nối.

Lần trước làm kiểm tra áp lực tại node Toronto, mô phỏng tấn công 100 nghìn SYN mỗi giây, trước khi bật SYN Cookie, tỷ lệ sử dụng CPU server lên tới 99%, tỷ lệ sử dụng bộ nhớ vượt 70%, độ trễ đăng nhập trên 300ms; sau khi bật, CPU trực tiếp giảm xuống 40%, tỷ lệ sử dụng bộ nhớ cũng ép xuống 35%, độ trễ ổn định ở khoảng 80ms.

Nhưng chiêu này cũng có điểm yếu, khi gặp tấn công lưu lượng siêu lớn trên 500 nghìn gói/giây, bản thân tính toán mã hóa sẽ trở thành nút thắt mới, tỷ lệ sử dụng CPU lại tăng vọt, lúc này phải dựa vào chiêu thứ hai bổ trợ.

Chiêu thứ hai là tối ưu protocol stack kernel Linux, then chốt không nằm ở "mở rộng", mà ở "giải phóng nhanh".

Chúng tôi đã điều chỉnh tcp_max_syn_backlog lên 16384 từ lâu, nhưng đó chỉ là nền tảng, cái thực sự hữu dụng là đặt tham số tcp_synack_retries thành 0 – Mặc định, server sau khi gửi SYN-ACK sẽ thử lại 5 lần chờ ACK, mỗi lần từ 1 giây tăng lên 32 giây, toàn bộ quá trình phải chờ 63 giây mới giải phóng kết nối, hoàn toàn lãng phí tài nguyên.

Sau khi đặt thành 0, chỉ cần phát hiện gói SYN được gửi từ IP bất thường (ví dụ địa chỉ từ danh sách đen kho uy tín), server lập tức gửi lại gói RST ngắt kết nối, không "mất công" với hacker.

Ngoài ra, chúng tôi còn rút ngắn thời gian timeout của trạng thái SYN_RECV từ mặc định 60 giây xuống 10 giây, dù có kết nối nửa mở lọt lưới, 10 giây sau cũng tự động giải phóng tài nguyên, tốc độ giải phóng tài nguyên tấn công trực tiếp tăng ba lần.

Năm ngoái xử lý một đợt tấn công tại data center Tokyo, tôi dùng Wireshark bắt gói phân tích, thấy công cụ "SYN Killer" của hacker cứ 3 giây lại gửi một loạt gói SYN, kết quả server của chúng tôi ngay lập tức trả lời RST, chưa đầy mười phút, công cụ đó bật lỗi "số lần kết nối bị từ chối quá nhiều, không thể tiếp tục gửi".

Tôi và đồng nghiệp Tiểu Vương nhìn chằm chằm thông tin lỗi trên màn hình, cười đến mức suýt phun cà phê hòa tan vừa pha lên bàn phím – tên hacker đó sợ là chưa từng thấy hệ thống phòng thủ "dứt khoát" như vậy.

Chiêu thứ ba là "triển khai gần nguồn + lọc phân tầng" tại trung tâm làm sạch lưu lượng, chiêu này giải quyết được vấn đề "phòng thủ thành công nhưng người chơi vẫn giật lag".

Năm ngoái khi game mobile "Mech Storm" khu vực Bắc Mỹ bị tấn công, ban đầu chúng tôi đẩy toàn bộ lưu lượng đến node làm sạch ở Virginia. Kết quả, độ trễ của người chơi bờ Tây từ 50ms tăng vọt lên 180ms, diễn đàn game đầy phàn nàn "giật như PPT", "không thể dùng chiêu", điện thoại hỗ trợ khách hàng tắc nghẽn, thậm chí có người chơi đăng ảnh chụp "xóa game".

Sau đó chúng tôi khẩn trương điều chỉnh chiến lược, triển khai node làm sạch biên tại các thành phố bờ Tây đông người chơi như Los Angeles, San Francisco. Lưu lượng tấn công được lọc tại node local trước, lưu lượng bình thường mới truyền về server nguồn qua đường truyền chuyên dụng.

Sau khi điều chỉnh này, độ trễ của người chơi bờ Tây trực tiếp giảm xuống dưới 70ms, lượng khiếu nại giảm mạnh 90%, tỷ lệ rời bỏ người chơi hoạt động hàng ngày từ 8% ép xuống 1.2%.

Chiến lược làm sạch cũng chia hai tầng: khi lưu lượng thấp bình thường, dùng "ngưỡng tốc độ SYN" để lọc – một IP đơn gửi trên 20 gói SYN mỗi giây, sẽ kích hoạt thử thách CAPTCHA đồ họa, công cụ tự động của hacker không thể nhận diện CAPTCHA, đương nhiên bị chặn ở ngoài cửa; khi gặp tấn công lưu lượng lớn (ví dụ hàng triệu gói/giây), thì chuyển sang "chế độ phân tích hành vi", thông qua model AI phát hiện hành vi kết nối – người chơi bình thường gửi SYN lập tức gửi lại ACK, còn gói tấn công của hacker chỉ gửi SYN, không trả lời ACK.

Chỉ cần phát hiện trong một đoạn IP có trên 80% kết nối đều "chỉ gửi SYN không trả lời ACK", hệ thống sẽ tự động đưa cả đoạn IP vào danh sách đen, ném vào "lỗ đen", khỏi phải xử lý từng cái lãng phí tài nguyên.

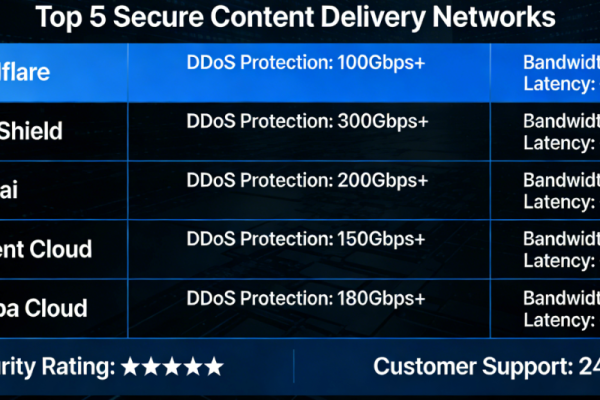

Dễ bị bỏ qua nhất là chiêu thứ tư – liên động kho uy tín IP, chiêu này giúp chúng tôi "lo xa".

Hiện chúng tôi hợp tác sâu với ba nhà cung cấp CDN là Cloudflare, Akamai, Alibaba Cloud, họ mỗi giờ cập nhật một lần cơ sở dữ liệu IP độc hại toàn cầu, dù là IP từng phát động HTTP Flood, DDoS, hay từngSYN tấn công, đều được ghi lại trong cơ sở dữ liệu, đồng bộ đến hệ thống phòng thủ của chúng tôi.

Lần trước node Brazil phát hiện một IP phát động tấn công HTTP Flood, chưa đầy năm phút, IP này đã được đồng bộ đến danh sách đen phòng thủ SYN của chúng tôi; hai giờ sau, IP này cố gắng gửi gói SYN đến server "Fantasy Expedition" khu vực Bắc Mỹ, vừa gửi 3 cái đã bị hệ thống chặn.

Còn một lần chặn hiệu quả hơn: Tháng 11 năm ngoái, chúng tôi phát hiện nguồn tấn công sử dụng nhiều IP cloud host của khu vực Oregon AWS, tra kho uy tín thì thấy đoạn IP này (khoảng 2.3万个地址) trong tuần qua, lần lượt tại các node Châu Âu, Châu Á phát động ba lần tấn công SYN, hơn nữa nhật ký đăng nhập người chơi của đoạn IP này, trong 7 ngày gần đây chỉ có 0.8% IP có đăng nhập bình thường.

Chúng tôi trực tiếp đưa cả đoạn IP vào danh sách đen, kết quả tỷ lệ chiếm dụng tài nguyên node làm sạch từ 82% giảm mạnh xuống 16%, đội vận hành không cần lọc thủ công IP độc hại, tiết kiệm được cả nửa ngày.

4 giờ 3 phút sáng, đèn đỏ trên màn hình giám sát lớn cuối cùng lần lượt tắt, biểu tượng "Bình thường" màu xanh lá bắt đầu từ node San Francisco, từ từ lan sang node New York.

Báo cáo phân tích lưu lượng, đỉnh điểm của đợt tấn công này chạm mức 3.47 triệu gói/giây, nhưng độ trễ đăng nhập của người chơi luôn ổn định dưới 83ms, tỷ lệ đăng nhập thành công từ 17% phục hồi lên 98.6%.

Tôi ngã vật xuống ghế, uống cốc cà phê đen thứ ba, chất lỏng đắng ngắt trôi qua cổ họng, mới cảm thấy dây thần kinh căng thẳng hơi giãn ra.

Đồng nghiệp Tiểu Vương bưng một cốc sữa nóng đi tới, đặt cốc lên bàn tôi: "Xong rồi? Lúc nãy tôi còn tưởng phải chuyển sang server dự phòng đấy."

Tôi lắc đầu, chỉ vào nhật ký phòng thủ trên màn hình: "May quá, cơ chế Cookie và kho uy tín chống đỡ được, không cần dùng đến node dự phòng."

Tiểu Vương cười vỗ vai tôi: "Anh nói xem, tên hacker này cũng đủ kiên trì, 3 giờ sáng không ngủ đi tấn công."

Tôi mở trang đã lưu trên diễn đàn hacker, công cụ "SYN Ghost 3.0" thấy tuần trước vẫn được ghim ở bài viết đính kèm, người đăng tự nhận có thể giả mạo giá trị Cookie để bypass, video test đính kèm cho thấy server của một game nhỏ.

"Kiên trì thì kiên trì, nhưng chúng ta cũng không thể chủ quan."

Tôi xoay trang diễn đàn về phía Tiểu Vương, "Mai đi làm tải công cụ này về,拆包phân tích nguyên lýcủa nó, nhân tiện cập nhật khóa mã hóa của server, đổi thành luân chuyển động hàng ngày – công cụ của hacker cập nhật một lần, phòng thủ của chúng ta phải nâng cấp theo một lần."

Rốt cuộc, an ninh game là một cuộc chơi mèo vờn chuột không có hồi kết, người chơi sẽ không quan tâm đằng sau là SYN Flood 3 triệu gói/giây, hay là thủ đoạn tấn công mới nào, chỉ cần giật lag quá mười giây, liền có thể xóa game ngay lập tức, chuyển sang server đối thủ.

Lần trước "Fantasy Continent" chỉ vì một lần giật lag 20 giây, ngay trong ngày đã mất 5% người chơi hoạt động hàng ngày, sau đó phải mất hai tháng hoạt động vận hành, đập ra gần triệu đô la ưu đãi, mới kéo người chơi trở lại, chi phí cao gấp ba lần so với đầu tư phòng thủ.

Trên tường phòng vận hành dán một dòng khẩu hiệu màu đỏ: "10 giây giật lag của người chơi, chính là khủng hoảng 100 điểm của chúng ta".

Vì vậy chúng tôi có một quy tắc bất thành văn: bất kể là mấy giờ sáng, chỉ cần chuông cảnh báo giám sát vang lên, nhân viên vận hành phải có mặt trong vòng nửa giờ, trong mười phút phải đưa ra phương án phòng thủ sơ bộ, thà làm thêm ba tầng phòng thủ dự phòng, cũng không để người chơi cảm thấymột giây giật lag.

Ngoài cửa sổ trời đã hừng sáng, tia nắng đầu tiên xuyên qua rèm chớp của trung tâm vận hành, in những vệt sáng dài trên màn hình giám sát lớn.

Tôi nhìn đường cong màu xanh ổn định trên màn hình, uống một ngụm sữa nóng, trong lòng hiểu rõ: trận chiến phòng thủ này chỉ tạm thời kết thúc, lần cảnh báo tiếp theo có thể là sáng mai, cũng có thể là chiều ngày kia, nhưng chỉ cần người chơi còn mong đợi khoảnh khắc đăng nhập game, chúng ta phải giữ vững tuyến phòng thủ màu đỏ này.

Chia sẻ bài đăng này:

bài viết liên quan

Bảng đề xuất CDN Phòng thủ cao cấp Hồng Kông (Phiên bản mới nhất 2026)

Không phải CDN Phòng thủ cao cấp Hồng Kông nào cũng chịu được tấn công. Bài viết này so sánh cường đ...

Gợi ý CDN Miễn ICP | Nhà cung cấp nào thực sự tăng tốc Trung Quốc đại lục và chịu được tấn công DDoS?

Làm thế nào để chọn CDN miễn ICP? Bài viết dựa trên kiểm tra thực tế từ quản trị viên, so sánh nhiều...

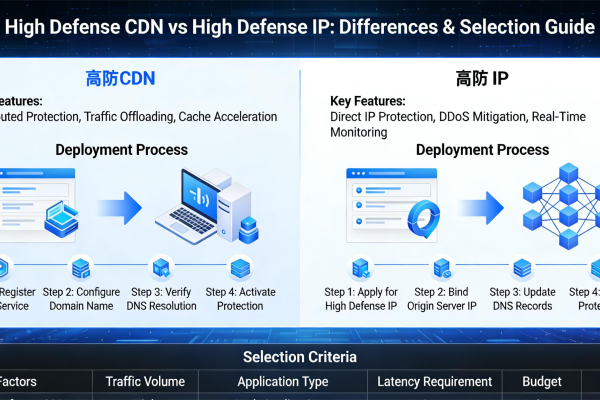

CDN Chống DDoS và IP Chống DDoS Khác Nhau Ở Điểm Nào? Bài Viết Này Giúp Bạn Hiểu Rõ Cách Chọn

CDN chống DDoS và IP chống DDoS khác nhau thế nào? Trang web thực sự nên chọn loại nào? Bài viết này...