高防CDN支持WebSocket防护吗?高效防护实时通信的安全方案

老板半夜打电话说网站被DDoS打瘫了,盯着断崖式的流量图,我后背发凉。后来才知道,高防CDN真能防WebSocket,但这里水很深。聊聊我们踩过的坑:怎么辨别真假防护、协议层到底要多深、以及怎么设置才不出丑。让你家实时业务(比如在线客服、游戏、金融推送)别再半夜告急。

说实话,第一次被老板半夜叫起来处理交易所WebSocket连接被DDoS打瘫的紧急故障时,我盯着监控图上那条笔直的流量断崖线,后背全是冷汗。

实时交易数据全卡住了,用户骂声一片,那滋味真不好受。

后来我们团队花了大力气研究高防CDN对WebSocket的防护,才算真正睡上安稳觉。

直接回答你的问题:靠谱的高防CDN绝对支持WebSocket防护,而且这是保障实时通信安全的基石。

但这里面门道不少,不是随便买个带“高防”字样的CDN就能万事大吉的。

WebSocket这玩意儿(HTTP 升级协议建立的持久化全双工通道)天生就是为实时交互设计的,游戏对战、在线客服、金融行情推送、智能设备控制都靠它活着。

坏处是,它长连接的属性也成了黑客眼里的肥肉——传统的HTTP请求洪水攻击(HTTP Flood)对它效果有限,但针对WebSocket协议层的CC攻击、慢连接攻击(Slowloris)、资源耗尽攻击却特别致命。

当年我们踩过坑:某家宣称支持WebSocket的CDN,一遇到SYN洪水混合WebSocket协议畸形包攻击就直接躺平。

问题出在哪?真正的WebSocket防护需要CDN在协议层深度解析。

简单说,高防节点不能只当个“转发器”,它得像个老练的安检员:

1. “握手”阶段的火眼金睛:

CDN必须严格校验WebSocket Upgrade请求的合法性。

包括HTTP头完整性、Origin验证、Sec-WebSocket-Key格式,甚至基于频率的异常握手请求拦截。伪造的握手包?直接挡在门外。

2. 数据帧层的“拆弹专家”:

WebSocket数据传输是分帧的(Frame)。恶意攻击常发送畸形帧(比如超大数据帧、碎片化攻击帧)耗尽服务器资源。

好的高防CDN能实时解析帧结构,过滤非法帧,对帧速率、包大小进行动态阈值控制。

3. 行为模式的“AI侦探”:

这才是关键。正常用户建立WebSocket连接后,数据交互有特定模式(比如聊天室发言频率、游戏操作指令间隔)。

黑客控制的僵尸节点行为往往异常——高频发送空数据帧、维持大量空闲连接占坑。

我们用的某高防服务(这里不提名字,避嫌),其自研的AI引擎能建立连接行为基线,实时标记并隔离“行为异常”的连接,比单纯看流量大小精准多了。

4. 抗DDoS的“硬骨头”:

WebSocket攻击常混合大流量Layer 3/4 DDoS(如UDP Flood、SYN Flood)进行“饱和打击”,试图淹没高防节点的清洗能力。

这时考验的是CDN的底层带宽储备和清洗中心容量。

我在洛杉矶某数据中心亲眼见过,清洗中心扛住了超过400Gbps的混合攻击,背后的WebSocket业务流量曲线几乎没抖动——这就是真本事。

最后提个醒:配置优化决定一半成败。

WebSocket路径(比如 /wss/)记得在高防控制台设置独立防护策略,别和普通HTTP流量混一起;连接超时时间别设太长(建议30-120秒),

避免被慢攻击利用;源站服务器也要配合调整TCP参数(如 max connections, timewait回收)。

当年我们就是忘了调源站的连接数限制,高防扛住了攻击,自家Nginx却被海量正常连接压垮了,闹了笑话。

说到底,高防CDN护住WebSocket不是噱头,是真能救命。

但别迷信广告词,重点看它协议层的拆解能力和行为分析的智能程度。

凌晨三点被攻击警报吵醒的滋味,尝过一次就再也不想试了。

选对了方案,你的实时通信业务才能真正在高防伞下稳如泰山。

Share this post:

Related Posts

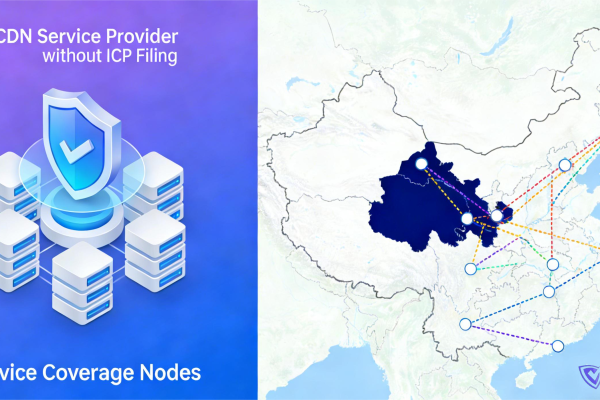

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

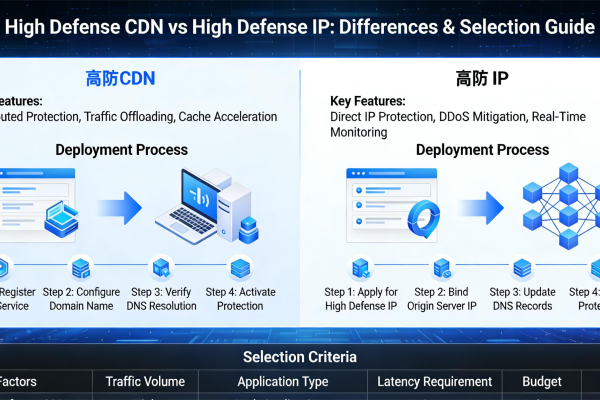

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...