高防CDN和普通CDN的区别在哪?从5大维度对比,选对不踩坑

网站被 DDoS 打崩了?明明买了CDN咋还没用?别懵!大概率是你搞混 “普通加速 CDN” 和 “高防 CDN” 了!这篇把两者的区别掰开揉碎说 —— 从防护能力、节点结构到缓存策略,5 个维度讲得明明白白,还教你避坑(比如攻击时别被天价账单坑)、怎么选才保命,新手也能看懂,再也不用怕被攻击损失订单钱!

最近帮朋友处理一起网站被DDoS打挂的事件,发现个有意思的现象:他们公司其实买了CDN,但遇到攻击时完全没扛住。

技术负责人很委屈——明明付了钱,为什么还会崩?我一看合同就乐了:“您这买的是普通加速CDN,不是高防版本啊!”

这问题其实特别常见。很多团队选CDN时只看价格和节点数量,根本分不清“加速”和“高防”的区别。结果就是平时用着爽,一被攻击全抓瞎。

今天咱们就掰开揉碎聊聊,高防CDN和普通CDN到底差在哪——

先说个暴论:普通CDN是“锦上添花”,高防CDN是“雪中送炭”。

平时网站没毛病时你可能感觉不到差距,但真遇到攻击时,这俩的差距就是生死之别。

我拿实际经历过的几个case来说吧。去年一家电商公司用某知名普通CDN,黑五期间被竞争对手打了20G的DDoS,直接瘫痪六小时,损失百万级订单。

后来换了我推荐的高防方案,同样攻击流量过去,毛事没有——因为清洗能力根本不在一个量级。

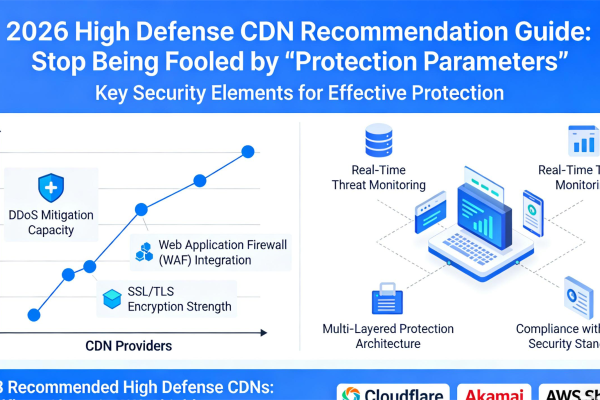

维度一:防护能力,这是最核心的差距

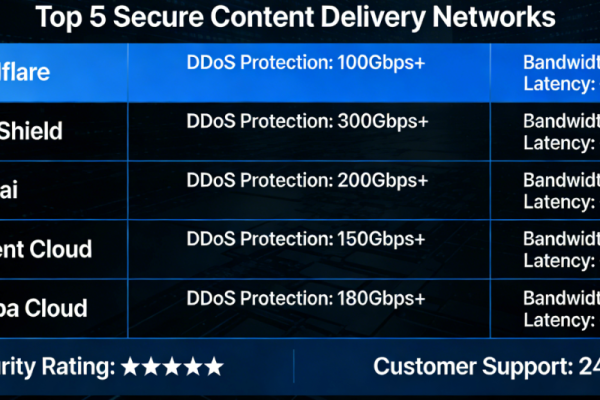

普通CDN的主要目标是加速,防护顶多算赠品。很多厂商所谓的“基础防护”就5-10Gbps,而且检测规则很宽松,遇到慢速攻击或CC根本防不住。

高防CDN则是专门为扛攻击设计的。像CDN5的高防节点,默认清洗能力就在300G以上,高级套餐甚至能到T级。

而且不止防流量型攻击,对应用层攻击(比如CC攻击、API爆破)都有细化策略。

我实测过08Host的高防CDN,他们的CC防护居然能区分正常用户和爬虫/bot行为,不是简单封IP那种糙活儿。

这点很关键——很多防护方案一严格就误杀真实用户,松了又防不住攻击。

维度二:节点结构和流量调度

普通CDN节点追求的是覆盖广、延迟低,所以节点数量多但每个节点规模小。

遇到攻击时,单个节点很容易被打穿,然后流量调度系统可能直接把你源站暴露给攻击者。

高防CDN的节点是“少而精”的路子。比如CDN07的全球高防网络只有30多个节点,但每个都是超级数据中心,自带冗余带宽和清洗设备。

攻击流量在入口就被调度到清洗中心,干净流量才回源。

这里有个坑一定要注意:有些厂商吹自己“全球千节点”,但高防套餐实际只覆盖其中几个节点。

一定要问清高防节点数量和位置,否则美国节点扛攻击,亚洲用户全跳闸。

维度三:缓存策略和失效处理

普通CDN的缓存很“老实”,缓存时间到了就乖乖回源。如果这时候源站被攻击者摸到IP,直接打源站一打一个准。

高防CDN在这方面就贼很多。即使缓存过期,也会尽量用旧版本内容顶住,同时用异常检测机制判断源站状态。

如果发现源站响应异常(比如超时或5xx错误),会自动延长缓存时间并启动保护模式——我甚至见过某些方案能离线托管静态页面72小时。

这是实战换来的经验:攻击者经常挑缓存失效的时间点打源站,所以高防CDN必须在这方面做深度优化。

维度四:报表和分析功能

普通CDN的报表基本就是流量、命中率、状态码三件套。被攻击时你只能看到带宽飙高,但完全不知道谁在打、怎么打、打哪里。

高防CDN的报表则是“法医级”的。攻击类型、来源ASN、TOP攻击IP、协议分布全部分开列给你。

CDN07的报表甚至能还原攻击时间线,告诉你攻击什么时候开始、什么时候被缓解。

别小看这功能——能快速分析攻击特征,你才能调整防护策略、收集证据甚至反制。

我就靠某家的详细报表发现过竞争对手雇的僵尸网络,直接证据链甩过去对方就怂了。

维度五:隐藏成本和对接支持

普通CDN看起来便宜,但遇到攻击时可能产生天价账单!很多厂商的“无限流量”套餐是不含DDoS流量的,攻击产生的清洗流量可能按¥XX/GB单独计费。

我有客户曾被一夜之间刷出十万账单,比勒索还狠。

高防CDN一般是固定价格包含清洗流量,超量也是固定费率。明码标价虽然看起来贵,但至少不会 surprise you。

另外高防CDN通常配24/7安全团队支持,普通CDN你只能找客服工单。真被攻击时,你就能体会到“5分钟响应”和“5小时响应”的天壤之别了。

那么到底该怎么选?我总结了个简单粗暴的原则:

如果你的业务是纯静态宣传页、访问量不大、也没得罪过人,用普通CDN够了。但但凡有点在线交易、用户交互、甚至有点竞争关系的,直接上高防。

现在攻击成本太低了,脚本小子随便下个工具就能打几十G流量。千万别等被打崩再换——那时候换CDN就像车祸现场换轮胎,来不及的。

最后分享个配置高防CDN时的小技巧:一定要隐藏好源站IP!很多团队CDN配置好了,却忘了邮箱服务器、第三方服务API调用甚至员工VPN都可能暴露源站真实IP。

建议用单独防火墙策略,只允许CDN厂商IP段回源。

贴个Nginx配置示例,限制只允许高防CDN回源:

当然,具体IP段要去厂商那里获取,他们一般有API动态更新列表。

总之,这年头网络环境复杂,连CDN都要“防队友”了。普通CDN像家用轿车,跑市区没问题;

高防CDN则是装甲车,虽然贵点费油,但关键时候真保命。

按自己业务风险选择,别看单价差了几倍就肉疼——真被打崩一次,损失够买十年高防了。

对了,如果你们真的预算紧张,至少要在普通CDN前面套个Cloudflare免费版——虽然性能一般,但至少能扛住大部分常见攻击。

不过商业级攻击就别指望免费方案了,那帮人专打免费方案的软肋。

希望这篇能帮大家少踩点坑。毕竟这行学费太贵,能省一点是一点——

Share this post: