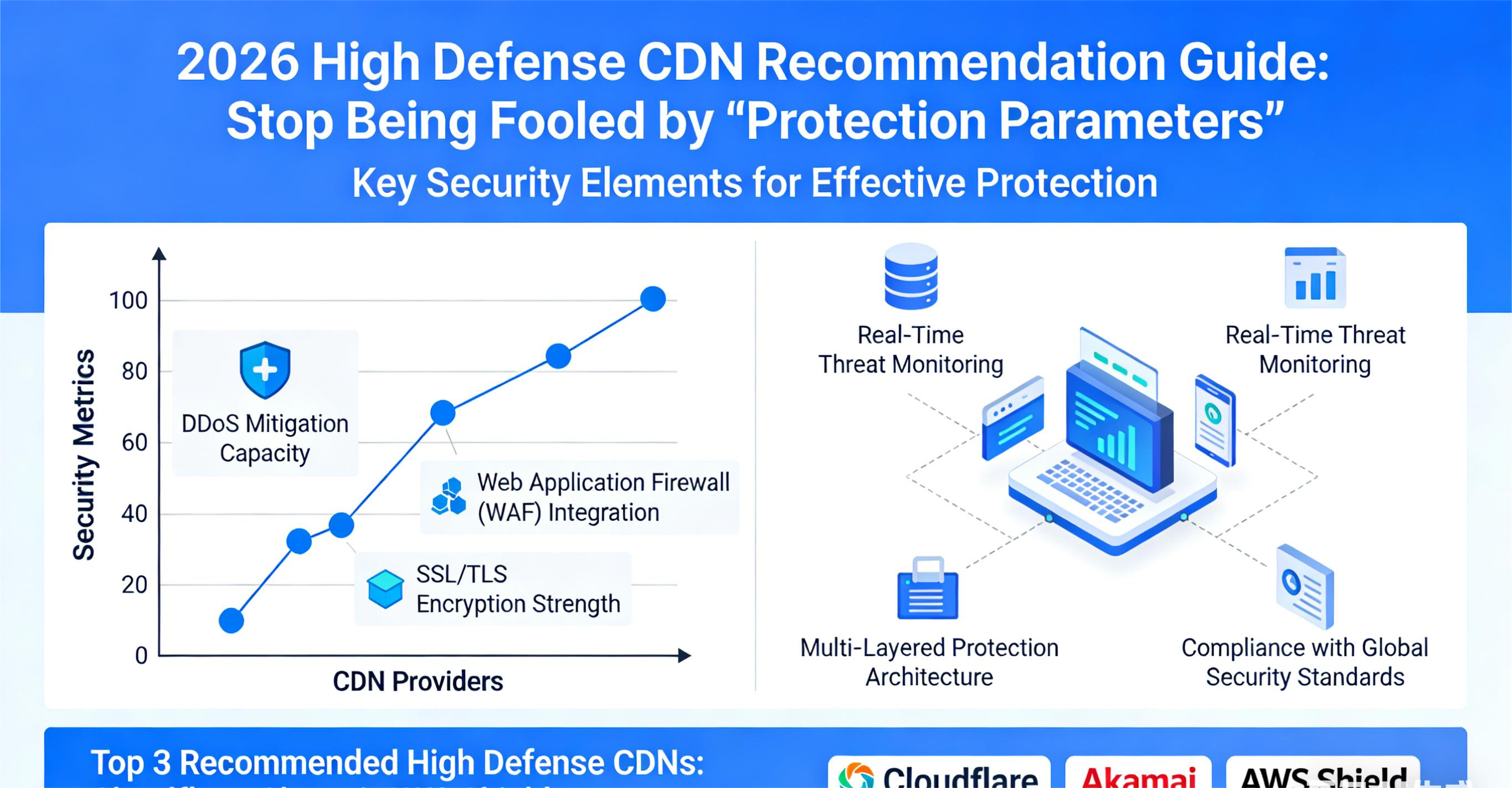

Hướng dẫn Chọn CDN được Bảo vệ DDoS năm 2026: Đừng để Bị Che Mắt bởi "Chỉ số Bảo mật"

Chỉ nhìn vào bảng thông số kỹ thuật là một cái bẫy. Hướng dẫn này phân tích cách chọn CDN được bảo vệ DDoS thực sự hiệu quả vào năm 2026 dựa trên kiến trúc thực tế và hiểu biết vận hành, biến tiền của bạn thành khả năng phục hồi thực sự, không chỉ là lời hứa tiếp thị.

Nói thẳng thắn nhé. Sau nhiều năm trong nghề, tôi đã chứng kiến vô số trang web mua CDN với những "chỉ số bảo vệ" đáng kinh ngạc, chỉ để sụp đổ trong vài giây khi một cuộc tấn công DDoS thực sự ập đến.

Trang bán hàng tuyên bố:

1 Tbps mỗi node, Làm sạch bằng AI, Anycast Toàn cầu, Giảm thiểu Tức thì.

Thực tế khi bị tấn công?

SYN Flood tràn vào máy chủ gốc, độ trễ làm sạch phình lên 300ms, người dùng hợp pháp bị chặn, và câu trả lời từ hỗ trợ là: "Đây là sự kiện chưa từng có, vui lòng nâng cấp gói dịch vụ."

Vì vậy, hãy tạm quên các thông số kỹ thuật đi. Bài viết này nói về điều thực sự quan trọng năm 2026: các yếu tố hậu trường quyết định liệu một "CDN được bảo vệ DDoS" sẽ cứu trang web của bạn hay chỉ lấy tiền của bạn.

Phần 1: Tại sao Việc Ám Ảnh về "Chỉ số Bảo vệ" năm 2026 Lại Là Công thức Cho Thất bại

Bạn đã thấy những tuyên bố này ở khắp mọi nơi:

"Bảo vệ Cấp Tbps," "Chịu được Tấn công XX Tbps."

Nghe có vẻ chắc chắn. Nhưng đây là sự thật: bảo vệ không phải là một con số tĩnh trên bảng dữ liệu; đó là một hệ thống động dưới áp lực cực lớn.

Để tôi giải thích những con số đó thường thực sự có nghĩa là gì:

- Dung lượng Mạng ≠ Phân bổ Của Bạn: "Tbps" đó là tổng dung lượng đường trục của nhà cung cấp, không phải một kênh riêng dành cho bạn.

- Đỉnh ≠ Ổn định: "Mức tối đa" về quy mô tấn công họ trích dẫn là một đỉnh, thường không thể duy trì. Mức độ ổn định mà họ đảm bảo là bao nhiêu?

- Lý thuyết ≠ Đảm bảo: Chỉ vì mạng của họ có thể xử lý không có nghĩa là tài nguyên sẽ được định tuyến kịp thời cho lưu lượng của bạn.

Mô hình phổ biến là một nhóm làm sạch được chia sẻ. Trong một cuộc tấn công lớn, các thuật toán (và đôi khi là con người) quyết định lưu lượng nào được ưu tiên dựa trên giá trị hợp đồng của bạn và chi phí vận hành của họ.

Thông số kỹ thuật là tài liệu quảng cáo. Kỹ thuật định tuyến lưu lượng và chính sách phân bổ tài nguyên mới là thực tế.

Phần 2: Bạn Thực sự Đang Bảo vệ Chống lại Cái gì? (Không phải Một Thứ)

Hãy ngừng hỏi "Bao nhiêu Gbps?". Câu hỏi đúng là: "Nó có thể ngăn chặn loại tấn công nào?"

CDN được bảo vệ DDoS hiện đại cần xử lý ba loại mối đe dọa riêng biệt:

1. Tấn công Thể tích (Vũ phu)

- UDP Flood

- Khuếch đại NTP/SSDP

Mục tiêu: áp đảo băng thông của bạn. Phòng thủ phụ thuộc vào dung lượng đầu vào của nhà cung cấp, mật độ node và khả năng hấp thụ lưu lượng gần nguồn tấn công.

2. Tấn công Giao thức (Chuyên gia Hiệu quả)

- SYN/ACK Flood

- Tấn công Làm cạn kiệt Kết nối

Chúng không cần băng thông lớn. Chúng nhằm mục đích làm cạn kiệt bảng trạng thái máy chủ, CPU hoặc bộ nhớ. Đây là nơi các kỹ thuật như SYN cookie, kiểm tra trạng thái và phân tích hành vi chứng minh giá trị.

3. Tấn công Lai (Loại Tệ nhất)

Đây là tiêu chuẩn năm 2026: một cuộc tấn công đa vectơ. Nó bắt đầu bằng trinh sát, thêm vào một cuộc tấn công giao thức tốc độ chậm, và đỉnh điểm là một đợt flood HTTP. Nếu hệ thống phòng thủ của CDN không thể thích ứng động ngay lập tức, chúng sẽ thất bại.

Phần 3: Tại sao CDN Được Bảo vệ DDoS "Đắt tiền" Vẫn có thể Làm bạn Thất bại

Điều này có thể chạm vào lòng tự ái, nhưng đó là sự thật: Điểm thất bại của nhiều CDN cao cấp không phải là công nghệ—mà là chính sách.

Tôi đã thấy các nhà cung cấp có công nghệ và cơ sở hạ tầng tuyệt vời nhưng quản lý lưu lượng lại quá bảo thủ. Nói ngắn gọn: Họ có thể bảo vệ bạn đầy đủ, nhưng họ có thể không chọn làm vậy.

Lý do là kinh tế:

- Tài nguyên làm sạch rất tốn kém để vận hành.

- Bạn đang ở trong một nhóm dùng chung với các khách hàng khác.

- Trừ khi bạn là khách hàng hàng đầu, bạn không phải là người được ưu tiên cam kết tài nguyên đầy đủ trong khủng hoảng.

Kết quả? Kích hoạt giảm thiểu chậm hơn, giới hạn tốc độ ban đầu thay vì làm sạch hoàn toàn, và những thông điệp mơ hồ như "Chúng tôi đang phân tích mối đe dọa." Trong một trận chiến DDoS, 30 giây chậm trễ là một khoảng thời gian dài vô tận.

Phần 4: 6 Điểm Đánh giá Quan trọng cho Năm 2026 (Quên Bảng Thông số đi)

Đây là cốt lõi của việc đánh giá của bạn. Bỏ qua tiếp thị; điều tra sáu trụ cột này.

1. Việc Làm sạch có "Gốc rễ từ Biên" hay chỉ là Suy nghĩ Sau đó?

Một CDN mạnh mẽ lọc lưu lượng độc hại tại biên, ngay khi nó vào mạng của họ. Một CDN yếu để lưu lượng chảy sâu vào trước khi quyết định nó xấu. Sự khác biệt là giữa việc chặn một cú đấm ở cửa hay bên trong phòng khách của bạn.

2. Anycast: Phân tán Lưu lượng Thực sự hay chỉ là Tiếp thị Rỗng tuếch?

"Anycast" bị lạm dụng. Anycast thực sự phân tán lưu lượng tấn công một cách tự nhiên trên nhiều trung tâm làm sạch toàn cầu. Anycast giả chỉ là một điểm vào duy nhất định tuyến đến một vị trí trung tâm—một điểm lỗi duy nhất. Hãy hỏi: Cùng một IP có thực sự phân giải đến các node làm sạch khác nhau, có năng lực trên khắp thế giới không?

3. SYN Flood được Xử lý như thế nào? (Phép thử Quyết định)

Bảo vệ SYN Flood phân biệt chuyên gia với kẻ giả mạo. Một nhà cung cấp hiệu quả sử dụng SYN Cookies tại biên, không bao giờ để các kết nối chưa hoàn thành làm gánh nặng cho máy chủ gốc của bạn. Một nhà cung cấp không hiệu quả chuyển tiếp SYN đến một bộ làm sạch trung tâm, tạo ra độ trễ và làm cạn kiệt bảng kết nối, giết chết hiệu suất cho người dùng thực trước khi cuộc tấn công kết thúc.

4. Mô hình Hành vi: AI Thời gian Thực hay Quy tắc Tĩnh?

Các quy tắc tĩnh đã lỗi thời vào năm 2026. Bạn cần một hệ thống xây dựng hồ sơ hành vi thời gian thực, điều chỉnh ngưỡng động và xác định các mẫu bất thường trên các khu vực địa lý và ASN. Nó có thể phân biệt giữa một ứng dụng khách API hợp pháp và một mạng bot bắt chước không? Điều đó cần học hỏi, không chỉ là quy tắc.

5. Đường dẫn đến Máy chủ Gốc có được Tối ưu hóa và An toàn không?

Tôi đã thấy các trang web sống sót sau cuộc tấn công chỉ để thất bại vì "đường trở về" kém hoặc máy chủ gốc bị lộ. Sau khi làm sạch, lưu lượng có được gửi trở lại máy chủ gốc của bạn qua một đường dẫn sạch, được tối ưu hóa không? IP máy chủ gốc của bạn có hoàn toàn bị ẩn không, hay nó có thể bị phát hiện và tấn công trực tiếp? Đây là nơi nhiều kiến trúc sụp đổ.

6. Hỗ trợ: Kỹ sư Trực Tuyến hay Máy Trả lời Tự động?

Điều này là không thể thương lượng. Bạn không cần "một phiếu yêu cầu đã được ghi nhận." Bạn cần khả năng liên hệ với các kỹ sư mạng, những người có thể điều chỉnh chính sách, thay đổi tham số làm sạch hoặc định tuyến lại lưu lượng trong vòng vài phút. Một CDN được bảo vệ DDoS là một dịch vụ chủ động, không phải là sản phẩm cài đặt rồi quên.

Phần 5: Ai Thực sự Cần Cái này? (Đừng Mua Quá Nhu cầu)

Lời khuyên thẳng thắn cuối cùng: không phải mọi trang web đều cần giải pháp lớn nhất, đắt tiền nhất.

Hãy tự hỏi:

- Tôi bị nhắm mục tiêu bao lâu một lần?

- Bản chất của các cuộc tấn công là gì (thể tích hay phức tạp)?

- Tác động tài chính của 1 phút ngừng hoạt động là bao nhiêu?

Đối với một trang web giới thiệu chỉ thỉnh thoảng bị quét, một gói trung cấp được thiết kế tốt sẽ thông minh hơn là chi tiêu quá mức.

Nhưng nếu bạn ở trong ngành game, tài chính, API, hoặc bất kỳ ngành công nghiệp mục tiêu có giá trị cao nào, thì đây không phải là một sự tối ưu hóa—nó là bảo hiểm cho cơ sở hạ tầng quan trọng.

Điểm mấu chốt

Năm 2026, sự khác biệt giữa các CDN không phải là về việc chúng có thể giảm thiểu tấn công hay không.

Mà là về việc chúng làm điều đó nhanh như thế nào, liền mạch ra sao, và thông minh đến đâu mà không làm hỏng trải nghiệm người dùng hợp pháp của bạn.

Thông số kỹ thuật dành cho thị trường. Kiến trúc dành cho kỹ sư. Trang web của bạn chỉ quan tâm đến một điều: sống sót khi cơn lũ ập đến.

Câu hỏi Thường gặp (FAQ)

1. Sự khác biệt cốt lõi thực sự giữa CDN thông thường và CDN được bảo vệ DDoS là gì?

Một CDN thông thường tối ưu hóa cho "tốc độ." Một CDN được bảo vệ DDoS được xây dựng cho "sự sống còn." Cái trước giả định lưu lượng là lành tính và tập trung vào bộ nhớ đệm và phân phối. Cái sau được thiết kế từ đầu với giả định rằng một phần đáng kể lưu lượng đến có thể là độc hại, kết hợp làm sạch, phát hiện mối đe dọa nâng cao và chính sách định tuyến trong trạng thái bị tấn công.

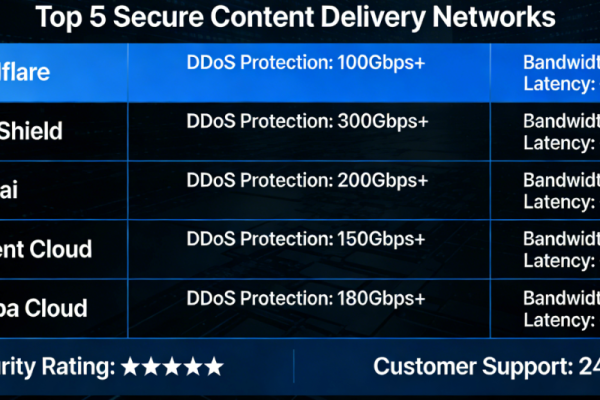

2. Các tuyên bố "Bảo vệ Tbps" có đáng tin cậy không?

Con số đó về mặt kỹ thuật có thể chính xác nhưng rất dễ gây hiểu nhầm. Nó thường đề cập đến tổng dung lượng mạng tổng hợp của nhà cung cấp, không phải tài nguyên chuyên dụng cho bạn. Câu hỏi quan trọng là: Lưu lượng của bạn có đến được các trung tâm làm sạch đó không? Tài nguyên có được ưu tiên cho bạn trong khủng hoảng không? Có một khoảng cách lớn giữa mạng 10 Tbps và khả năng bảo vệ 100 Gbps mà bạn có thể dựa vào một cách nhất quán.

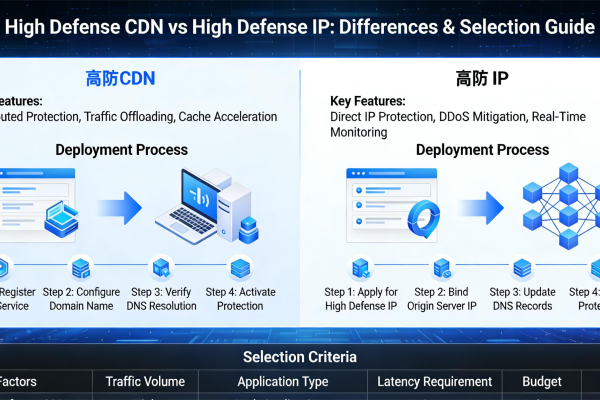

3. CDN Được Bảo vệ DDoS có Luôn Tốt hơn IP Được Bảo vệ DDoS không?

Không phải luôn luôn; chúng phục vụ các mục đích khác nhau.

CDN Được Bảo vệ DDoS phù hợp hơn cho: Ứng dụng web, API, các trang có nhiều tên miền và khi bạn cần ẩn hoàn toàn máy chủ gốc.

IP Được Bảo vệ DDoS (hoặc thiết bị) phù hợp hơn cho: Các điểm vào cố định, duy nhất (như máy chủ game), các giao thức không phải HTTP cụ thể và các kịch bản cực kỳ nhạy cảm với độ trễ.

Nhiều thiết lập trưởng thành sử dụng cả hai kết hợp: CDN hấp thụ và phân tán các cuộc tấn công thể tích, trong khi IP được bảo vệ xử lý các cuộc tấn công giao thức trạng thái phức tạp.

4. Tại sao hiệu suất đôi khi bị ảnh hưởng khi sử dụng CDN "được bảo vệ"?

Đây là sự đánh đổi kinh điển "an toàn nhưng không thể sử dụng được". Nguyên nhân phổ biến: các trung tâm làm sạch ở xa người dùng về mặt địa lý, các kiểm tra xác thực quá mức được kích hoạt trong các cuộc tấn công hoặc lưu lượng sau khi làm sạch được định tuyến không hiệu quả trở lại máy chủ gốc của bạn. Một nhà cung cấp hàng đầu cân bằng động giữa bảo mật và hiệu suất, giảm thiểu tác động đến người dùng hợp pháp.

5. Tại sao SYN Flood lại Đặc biệt Hiệu quả?

Chúng tấn công hệ thống cơ bản của giao thức TCP, làm cạn kiệt khả năng của máy chủ trong việc giữ các kết nối nửa mở. Điều này tiêu thụ tài nguyên kernel và chặn người dùng hợp pháp với rất ít băng thông. Một nhà cung cấp chỉ đơn thuần chuyển tiếp các gói SYN là vô dụng. Sự bảo vệ thực sự đòi hỏi phải kết thúc các kết nối này tại biên.

6. "Làm sạch bằng AI" là Tính năng Thực sự hay chỉ là Quảng cáo?

Nó là thật nếu được thực hiện đúng, và rất cần thiết cho các cuộc tấn công lai hiện đại. Các hệ thống AI/ML hiệu quả thể hiện ở ba điểm: thích ứng với các mẫu tấn công đang phát triển theo thời gian thực, tự điều chỉnh ngưỡng và xác định các bất thường tinh tế. Nếu một hệ thống chỉ sử dụng các quy tắc định sẵn và yêu cầu điều chỉnh thủ công cho mỗi cuộc tấn công mới, đó chỉ là tự động hóa, không phải trí tuệ.

7. Có Cần Hỗ trợ Con người trong Khi Bị Tấn công không?

Chắc chắn cần, và phải nhanh chóng. Ngay cả hệ thống tự động tốt nhất cũng không thể xử lý mọi trường hợp ngoại lệ, như các vectơ tấn công mới hoặc các cuộc tấn công tinh vi bắt chước hành vi hợp pháp. Khả năng có một kỹ sư điều chỉnh chính sách thủ công, định tuyến lại lưu lượng hoặc tinh chỉnh bộ lọc trong vòng vài phút là thứ biến một dịch vụ tốt thành một thiết bị cứu sinh.

Chia sẻ bài đăng này:

bài viết liên quan

Bảng đề xuất CDN Phòng thủ cao cấp Hồng Kông (Phiên bản mới nhất 2026)

Không phải CDN Phòng thủ cao cấp Hồng Kông nào cũng chịu được tấn công. Bài viết này so sánh cường đ...

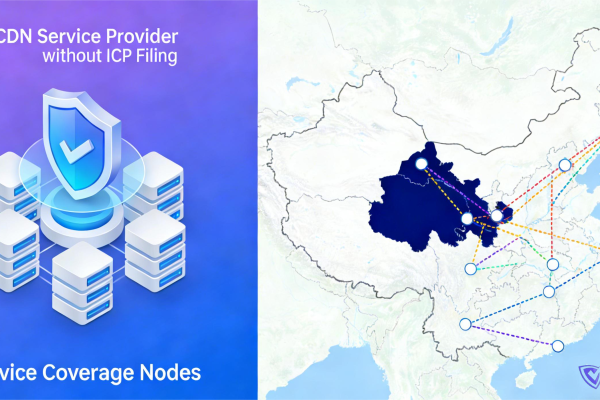

Gợi ý CDN Miễn ICP | Nhà cung cấp nào thực sự tăng tốc Trung Quốc đại lục và chịu được tấn công DDoS?

Làm thế nào để chọn CDN miễn ICP? Bài viết dựa trên kiểm tra thực tế từ quản trị viên, so sánh nhiều...

CDN Chống DDoS và IP Chống DDoS Khác Nhau Ở Điểm Nào? Bài Viết Này Giúp Bạn Hiểu Rõ Cách Chọn

CDN chống DDoS và IP chống DDoS khác nhau thế nào? Trang web thực sự nên chọn loại nào? Bài viết này...