2026年 DDoS対策CDN 選定ガイド:数字だけの「防御スペック」に騙されるな

スペック表だけを見るのは罠だ。このガイドでは、2026年に真に効果的なDDoS対策CDNを選ぶ方法を、実際のアーキテクチャと運用ノウハウから解説。資金をマーケティングの約束ではなく、確かなレジリエンスに変えよう。

率直に言おう。長年この業界にいて、「圧倒的な防御スペック」を謳うCDNを導入したものの、実際のDDoS攻撃が来ると数秒で沈んでしまうサイトを、もう数えきれないほど見てきた。

販売ページはこう宣伝する:

ノードあたり1Tbps防御、AI駆動型スクラビング、グローバルAnycast、即時緩和。

攻撃時の現実は?

SYNフラッドがオリジンサーバーに到達、スクラビングの遅延が300msにまで膨れ上がり、正当なユーザーがブロックされ、サポートからの答えは「前例のない事象です。プランのアップグレードをご検討ください」。

だから、少しの間、スペックは忘れよう。この記事では、2026年に本当に重要なこと——「DDoS対策CDN」があなたのサイトを救うのか、単に金を取るだけなのかを決める、舞台裏の要素について語る。

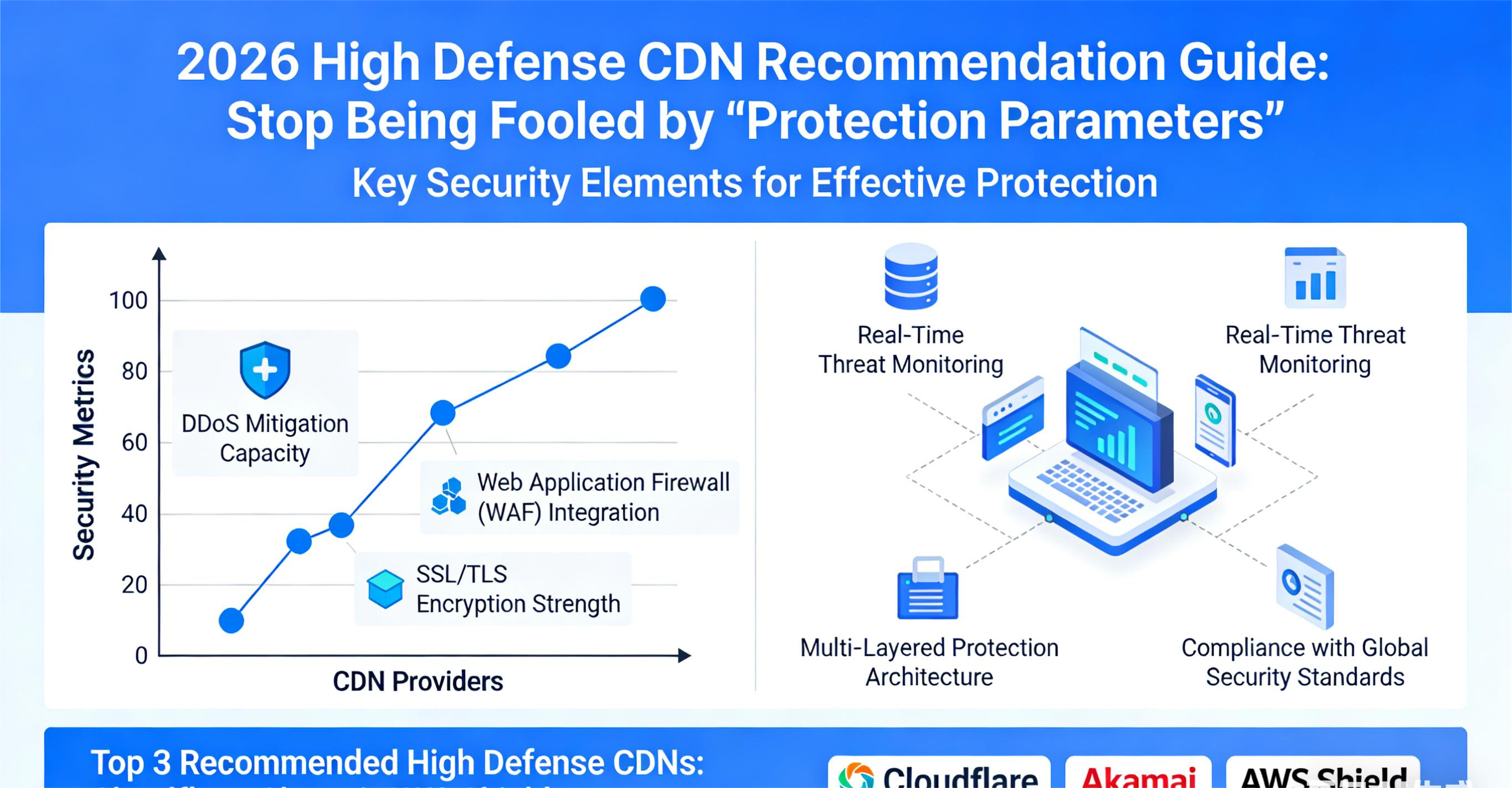

第1部:2026年に「防御スペック」だけを追い求めることが失敗の原因である理由

どこでも見かける主張だ:

「Tbps級防御」「XX Tbpsの攻撃に耐える」

確かに堅牢に聞こえる。しかし真実はこうだ:防御とは、データシート上の静的な数字ではなく、巨大な負荷に晒される動的なシステム全体を指す。

これらの数字が実際に意味するものを翻訳しよう:

- ネットワーク容量 ≠ あなたへの割り当て: その「Tbps」はプロバイダーのバックボーン全体の容量であり、あなた専用のパイプではない。

- ピーク ≠ 持続可能値: 「最大」攻撃規模とはピーク値であり、持続できない場合が多い。一貫して保証されるレベルはどのくらいか?

- 理論値 ≠ 保証値: 彼らのネットワークが処理できる能力があるからといって、そのリソースがあなたのトラフィックに時間通りに割り当てられるとは限らない。

一般的なモデルは、共有スクラビングプールだ。大規模攻撃時には、アルゴリズム(そして時には人間)が、契約内容と運用コストに基づいて、どのトラフィックを優先するかを決定する。

スペックはパンフレットだ。トラフィックエンジニアリングとリソース割り当てポリシーが現実である。

第2部:あなたは実際に何から守ろうとしているのか?(それは一つではない)

「何Gbps防げるか?」という質問はやめよう。正しい質問は「どんな種類の攻撃を止められるか?」だ。

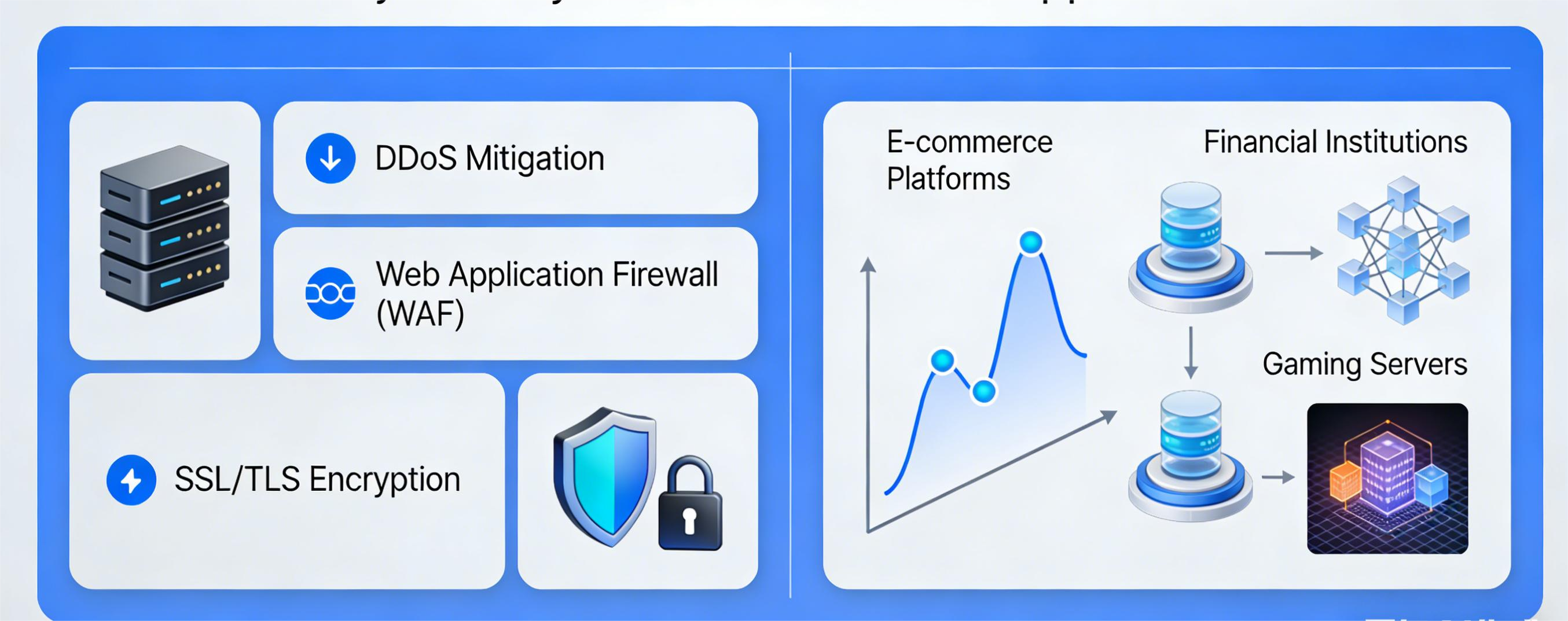

現代のDDoS対策CDNは、以下の3つの異なる脅威カテゴリーに対処できなければならない:

1. ボリュメトリック攻撃(ブルートフォース)

- UDPフラッド

- NTP/SSDP増幅攻撃

目的:帯域幅を圧倒する。 防御のカギは、プロバイダーの入口帯域幅、ノード密度、攻撃源に近い場所でトラフィックを吸収する能力にかかっている。

2. プロトコル攻撃(効率重視型)

- SYN/ACKフラッド

- コネクション枯渇攻撃

これらは大きな帯域幅を必要としない。その目的は、サーバーの状態テーブル、CPU、メモリを枯渇させること。 ここで、SYN Cookie、ステートフルインスペクション、行動分析といった技術が真価を発揮する。

3. ハイブリッド攻撃(最悪の種類)

これが2026年の標準だ:マルチベクターによる同時攻撃。 偵察から始まり、低速なプロトコル攻撃を重ね、HTTPフラッドで頂点に達する。CDNの防御がその場で動的に適応できなければ、失敗する。

第3部:なぜ「高価な」DDoS対策CDNでも失敗することがあるのか

耳が痛いかもしれないが、これは事実だ:多くの高額なCDNの失敗点は、技術ではなく、ポリシーにある。

優れた技術とインフラを持ちながら、トラフィック管理が過度に保守的なプロバイダーを見てきた。端的に言えば:彼らは完全にあなたを防御できるが、そうしないことを選ぶかもしれない。

その理由は経済的なものだ:

- スクラビングリソースの運用は高コストである。

- あなたは他の顧客と共有プールにいる。

- 最上位顧客でない限り、危機時にリソースをフルコミットしてもらえる優先順位は高くない。

結果は?緩和の開始が遅れ、完全なスクラビングの代わりに初動でレート制限がかかり、「脅威を分析中です」といった曖昧なメッセージが出る。DDoS戦において、30秒の遅れは永遠に等しい。

第4部:2026年の6つの重要な評価ポイント(スペックシートは忘れろ)

これが評価の核心だ。マーケティングは無視し、以下の6つの柱を調査せよ。

1. スクラビングは「エッジネイティブ」か、それとも後付けか?

堅牢なCDNは、悪意のあるトラフィックをネットワークに入った瞬間、エッジでフィルタリングする。 劣ったCDNは、トラフィックを奥深くまで流した後に「悪質」と判断する。その差は、パンチを玄関で食い止めるか、リビングルームの中で食らうかの違いだ。

2. Anycast:真のトラフィック分散か、マーケティングの誇大表現か?

「Anycast」は濫用されている。真のAnycastは、攻撃トラフィックを複数のグローバルなスクラビングセンターに自然に分散させる。 偽物のAnycastは、単一のエントリーポイントが一箇所の中央拠点にルーティングするだけ——単一障害点だ。確認せよ:同一のIPが、世界中の異なる能力のあるスクラビングノードに本当に解決されるのか?

3. SYNフラッドはどう処理されるか?(リトマス試験)

SYNフラッド対策は、プロと自称者を分ける。 効果的なプロバイダーはエッジでSYN Cookieを使用し、不完全なコネクションがオリジンに負担をかけることを決して許さない。効果のないプロバイダーはSYNを中央のスクラバーに転送し、ラグとコネクションテーブルの枯渇を引き起こし、攻撃が終わる前から実際のユーザーのパフォーマンスを殺してしまう。

4. 行動モデリング:リアルタイムAIか、静的なルールか?

静的なルールは2026年には時代遅れだ。必要なのは、リアルタイムで行動プロファイルを構築し、閾値を動的に調整し、地理やASNを横断して異常なパターンを識別するシステム。 正当なAPIクライアントとそれを模倣するボットネットの違いを見分けられるか?それには、ルールではなく学習が必要だ。

5. オリジンパスは最適化され、安全か?

攻撃は耐え忍んでも、貧弱な「バックホール(戻り経路)」やオリジン暴露によって失敗するサイトを見てきた。スクラビング後、トラフィックは最適化されたクリーンな経路でオリジンに戻されるか?オリジンIPは完全に隠蔽されているか、それとも発見されて直接攻撃されうるか?ここで多くのアーキテクチャは崩れる。

6. サポート:エンジニアが待機しているか、チケットボットか?

これは絶対条件だ。必要なのは「チケットを起票しました」ではない。ポリシーを調整し、スクラビングパラメータを変更し、数分以内にトラフィックを再ルーティングできるネットワークエンジニアに連絡を取れる能力だ。DDoS対策CDNは、設定したら忘れられる製品ではなく、能動的なサービスである。

第5部:誰が本当にこれを必要とするのか?(買いすぎるな)

最後に率直なアドバイス:すべてのサイトが最大級の高額なソリューションを必要とするわけではない。

自問せよ:

- どのくらいの頻度で標的とされるか?

- 攻撃の性質は何か(ボリュメトリックか複雑か)?

- 1分間のダウンタイムの財務的影響は?

時折プローブを受けるだけの紹介サイトであれば、無駄遣いするより、適切に設計されたミドルティアプランの方が賢明だ。

しかし、ゲーム、金融、API、あるいはその他の高価値な標的産業にいるなら、これは最適化ではなく——重要なインフラの保険である。

結論

2026年、CDN間の違いは、攻撃を緩和できるかどうかではない。

その違いは、どれだけ速く、どれだけシームレスに、どれだけインテリジェントに、正当なユーザー体験を損なうことなくそれを行うかにある。

スペックは市場のため。アーキテクチャはエンジニアのため。あなたのウェブサイトが気にするのはただ一つ:濁流が来た時に生き残れるかどうかだ。

よくある質問(FAQ)

1. 通常のCDNとDDoS対策CDNの本当の中核的な違いは何か?

通常のCDNは「速度」のために最適化されている。DDoS対策CDNは「生存」のために構築されている。前者はトラフィックが良性であると仮定し、キャッシングと配信に焦点を当てる。後者は、入ってくるトラフィックのかなりの部分が悪意あるものである可能性を前提に、スクラビング、高度な脅威検出、攻撃状態時のルーティングポリシーを組み込んでゼロから設計されている。

2. 「Tbps防御」という主張は信用できるか?

その数字は技術的には正確かもしれないが、非常に誤解を招きやすい。 通常、それはプロバイダーのネットワーク容量の総計を指し、あなた専用のリソースを指すものではない。重要な質問は:あなたのトラフィックはそれらのスクラビングセンターに到達するか?危機の際にリソースはあなたのために優先されるか?10Tbpsのネットワークと、あなたが一貫して頼れる100Gbpsの防御の間には大きな隔たりがある。

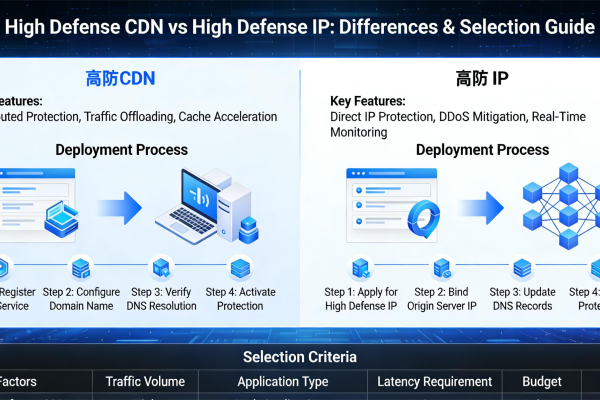

3. DDoS対策CDNは常にDDoS対策IPより優れているか?

常にではない。目的が異なる。

DDoS対策CDNが向いているもの: Webアプリ、API、複数のドメインを持つサイト、オリジンサーバーを完全に隠蔽する必要がある場合。

DDoS対策IP(またはアプライアンス)が向いているもの: 単一の固定エントリーポイント(ゲームサーバーなど)、特定の非HTTPプロトコル、極度の遅延に敏感なシナリオ。

多くの成熟した構成では両者を併用する: CDNがボリュメトリック攻撃を吸収・分散し、対策IPが複雑なステートフルなプロトコル攻撃を処理する。

4. なぜ「対策」CDNを使うとパフォーマンスが低下することがあるのか?

これは典型的な「安全だが使い物にならない」というトレードオフだ。一般的な原因:スクラビングセンターがユーザーから地理的に遠い、攻撃時に過度に厳格な検証チェックが有効化される、スクラビング後のトラフィックが非効率な経路でオリジンに戻される。トップクラスのプロバイダーは、セキュリティとパフォーマンスを動的にバランスさせ、正当なユーザーへの影響を最小限に抑える。

5. なぜSYNフラッドは特に効果的なのか?

SYNフラッドはTCPプロトコルの根本的な仕組みを攻撃し、サーバーが半開コネクションを保持する能力を枯渇させる。これはカーネルリソースを消費し、ごくわずかな帯域幅で正当なユーザーをブロックする。SYNパケットを単に転送するだけのプロバイダーは役に立たない。真の防御には、これらのコネクションをエッジで終端する必要がある。

6. 「AI駆動型スクラビング」は真の機能か、それとも単なる誇大広告か?

正しく実装されていれば真の機能であり、現代のハイブリッド攻撃には不可欠だ。効果的なAI/MLシステムは、進化する攻撃パターンにリアルタイムで適応し、自律的に閾値を調整し、微妙な異常を識別する。 システムが事前設定されたルールのみを使い、新しい攻撃ごとに手動調整を必要とするなら、それはインテリジェンスではなく自動化に過ぎない。

7. 攻撃時に人的サポートは必要か?

絶対に必要であり、迅速でなければならない。 最高の自動システムでさえ、新しい攻撃手法や正当な行動を模倣する洗練された攻撃など、あらゆるエッジケースを処理できない。エンジニアが数分以内にポリシーを手動調整したり、トラフィックを再ルーティングしたり、フィルターを微調整したりできる能力こそが、優れたサービスを救命具に変える。

Share this post:

Related Posts

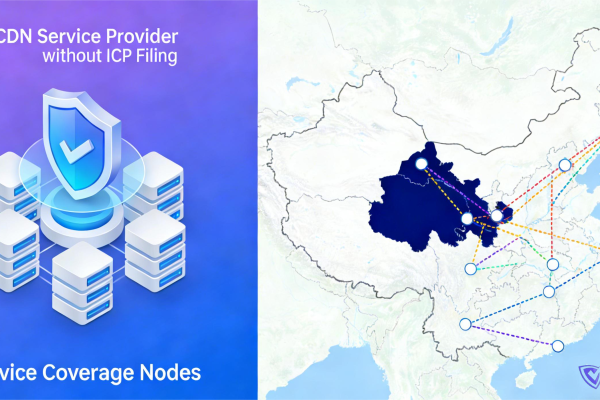

ICP备案不要のCDNおすすめ|中国大陸への高速アクセスと堅牢な防御を兼ね備えたサービスは?

ICP备案不要のCDNの選び方とは?実際のウェブマスターによるテストに基づき、中国大陸からの高速アクセスと...