高防護CDNと高防護IPの違いは?正しい選び方を分かりやすく解説

高防護CDNと高防護IPは何が違う?ウェブサイトにはどちらを選べばいい?この記事では、分かりやすい言葉で両者の保護の仕組み、適した場面、そして実際の選択のアドバイスを説明します。

多くのサイトオーナーはこういう経験をしています:

- サイトが攻撃を受ける

- 「DDoS対策」で検索

- 目にする二つの言葉:高防護IP / 高防護CDN

- 業者はそれぞれ自社のサービスが最良と主張

- 価格は大きく異なる

- 結局------どちらかを適当に選んでしまう

結果は?お金をかけたのに攻撃は防げず、サイトはダウン。さらに悪いことに:攻撃がより激しくなることさえあります。

問題は「間違ったプロバイダーを選んだ」ことではなく、------

👉 そもそも「この二つが、それぞれどういう問題を解決するものなのか」を理解していなかったことです。

今日は一つのことだけをします:この二つの本質的な違いを、分かりやすい言葉ではっきり説明します。

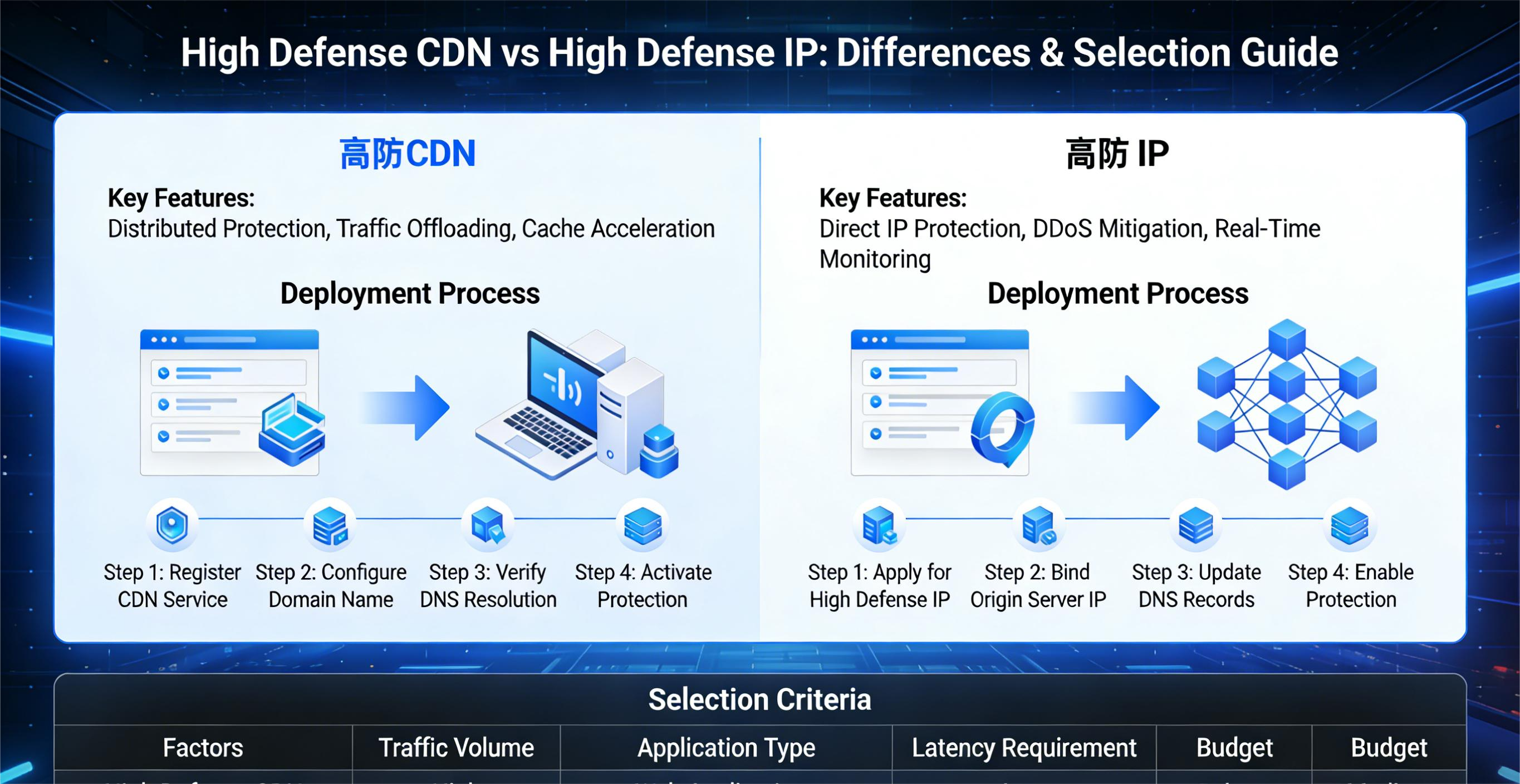

一、まずは「即座に分かる」結論から

今すぐ答えが欲しい方に:高防護IP = 単一の強靭な防御点。高防護CDN = 分散型防御 + 高速化

もっとストレートに言い換えると:

- 高防護IP: 👉 一つだけの「非常にタフなIPアドレス」を提供します。 👉 攻撃は全てそこへ向かい、そのIPが耐えしのぎます。

- 高防護CDN: 👉 「防護ネットワーク」全体を提供します。 👉 攻撃は分散され、遮断され、浄化されます。

一方は「盾」、もう一方は「防御システム」です。 しかし、本当の落とし穴は後ほど。

二、高防護IPとは一体何?誰に向いている?

1️⃣ 簡単に言うと高防護IP

高防護IPはこう考えてください:「攻撃に強い専用の入口IP」

あなたの本番サーバーのIPが A で、高防護IPが B です。

アクセス経路はこうなります:

ユーザー / 攻撃者 → 高防護IP(B)→ あなたのサーバー(A)

攻撃は全て B に集中します。B が耐えれば、トラフィックは A へ転送されます。B が耐えきれなければ、A は「巻き添え」でダウンします。

2️⃣ 高防護IPの核心的特徴

広告文句抜きで、使う立場で説明します:入口IPが一つだけ。防御力が一点に集中。通常は帯域幅が大きく、構成がシンプルで、価格は一見「安く見える」。

👉 その設計目標はただ一つ:「サーバーを直接攻撃から守る」ことです。

3️⃣ 高防護IPが最も適した場面

誤用を避けるために、はっきりさせておきましょう。

✅ 最適なのは: ゲームサーバー、APIエンドポイント、管理画面/バックエンドシステム、内部システム、入口が固定されているサービス全般。

これらに共通する点:アクセス経路が固定されており、広範囲な分散アクセスを必要としない。

4️⃣ 高防護IPの致命的な弱点(多くの人が知らない)

ここが重要です。 ❌ 単一点障害

どれだけ大きな防護を購入しても:それは常に「一点」です。

攻撃者はただ:

- その単一IPを狙い続ける。

- 攻撃量を増やし続ける。

- ピンポイントで攻撃する。

しきい値を超えたら: 👉 真っ先にブラックホール処理され、サービスごと停止します。

❌ 「ユーザー体験」には責任を持たない

高防護IPの仕事は:攻撃に耐えることです。

以下の点については責任を持ちません: 速度、ユーザーとの地理的近接性、ユーザー体験。

あなたのサイトが遅くても、関係ありません。

三、高防護CDNとは一体何?何から守る?

1️⃣ ここでも簡単に説明

高防護CDNはこう考えてください:あなたのウェブサイトの前に、「分散型バッファ+防護ネットワーク」を敷いたもの。

ユーザーはあなたのサーバーに直接アクセスしません。最も近いCDNノードにアクセスします。攻撃者も同様です。

2️⃣ 高防護CDNの防御ロジックは、高防護IPと全く異なる

多くの人が見落とす点です。

高防護IP: 👉 「力ずくで耐える」

高防護CDN: 👉 「分散+消耗+浄化」

どういう意味か?

- 攻撃は多数のノードに分散される。

- 各ノードはその一部を処理するだけ。

- 異常なトラフィックはネットワークの「端(エッジ)」で破棄される。

- あなたのオリジンサーバーに届くのは、「きれいなトラフィック」だけ。

「どちらがより多くの攻撃に耐えられるか」ではなく、「攻撃が急所に届かないようにする」のです。

3️⃣ 高防護CDNの核心的優位点

実際にあなたが得られるメリットだけを挙げます。

✅ 分散型防御。攻撃は「薄く広がる」ため、突破されにくく、オリジンサーバーも特定されにくい。

✅ 「遅い+攻撃される」を同時に解決。

これが高防護CDNの最大の価値の一つです:

- 通常ユーザー → より速く表示される。

- 攻撃トラフィック → 遮断される。

👉 一つのソリューションで、二つの仕事をこなします。

✅ より柔軟なアーキテクチャ。

- ノード切り替え可能。

- 回線切り替え可能。

- セキュリティポリシー調整可能。

攻撃が激化しても、対応する余地があります。

四、本当の違いは「名前」ではなく、「適する対象」にある

サイトオーナー視点の比較表を直接お見せします:

| 比較項目 | 高防護IP | 高防護CDN |

|---|---|---|

| 防御方式 | 単一点耐性 | 分散型防御 |

| 高速化機能 | ❌ | ✅ |

| オリジン隠蔽度 | やや弱い | 強い |

| 大規模持続攻撃耐性 | リスク高い | より安定 |

| 構成の複雑さ | 低い | 中程度 |

| 最適な対象 | サービス / API | ウェブサイト / プラットフォーム |

五、なぜ多くのウェブサイトが「高防護IPを選んだのにダウンする」のか?

これが私が最も多く対応するシナリオです。

1️⃣ ウェブサイトは本質的に「多点アクセス」である

ウェブサイトのトラフィック特性:

- ユーザーは地理的に分散している。

- ページやアセットが多い。

- リクエストが複雑。

これに単一の高防護IPを使うこと自体: 👉 最初から理にかなっていません。

2️⃣ 攻撃者に「ロックオン」されやすい

- IPが固定されている。

- 経路が明確。

これはむしろ攻撃者のコストを下げます。

3️⃣ 高速化なしでは、本当のユーザーが先に離れる

よくあるのは、攻撃がサーバーを落とす前に、サイトが遅すぎて本当のユーザーが去ってしまうケースです。

六、では、どう選べばいい?

以下の状況に直接当てはめてください。

👉 高防護IPを選ぶべきケース:

- ゲームサーバー

- APIサービス

- バックエンド/管理システム

- 固定ポート、固定エントリーポイントのサービス

一言で言えば:ビジネス上の入口が固定されており、「一般公開閲覧」を目的としていないもの。

👉 高防護CDNを選ぶべきケース: ウェブサイト、プラットフォーム、SaaS、コンテンツ主体のビジネス。

訪問者の体験が重要な場合。

一言で言えば:ユーザー数が多く、トラフィックが分散しており、攻撃も遅さも恐れている場合。

👉 両方が必要な場合(実は多い)

率直に言います:本格的に狙われるプロジェクトは、最終的に組み合わせ構成になることがほとんどです。

例:

- フロントエンド(ウェブサイト):高防護CDN

- バックエンドAPI:高防護IP

- オリジンサーバーは完全に隠蔽

これは「攻撃に晒されて成熟した」構成です。

七、一般的なサービス形態の例

Cloudflare (CDN重点型)

公式サイト:https://www.cloudflare.com

- 高防護CDNに近い。

- 中小規模サイトに使いやすい。

Akamai (ハイエンドCDN)

公式サイト:https://www.akamai.com

- CDN+セキュリティ統合型。

- 価格は高め。

各種高防護IPプロバイダー

特徴はほぼ共通:IPを提供、防護キャパシティを提供、高速化は対象外。

経験則からのまとめ

防護は「高価なものを買う」ほど良いわけではなく、「適切な場所に適切なツールを使う」ことです。

高防護IPと高防護CDNに優劣はありません。結局は一つの問いに行き着きます:

あなたは「一つの入口」を守っているのか、それとも「一つのウェブサイト」を守っているのか。

よくある質問(FAQ)

1️⃣ 高防護CDNと高防護IPは併用できますか?両方導入する必要は?

はい、可能です。そして多くの実戦シナリオでは、これが「最終形態」になります。

一般的な組み合わせ:

- フロントエンド(ウェブサイト)トラフィック → 高防護CDN

- バックエンドAPI / コアサービス → 高防護IP

- オリジンサーバー完全隠蔽、CDN/高防護IPからのアクセスのみ許可

なぜこうするのか?

- CDNは大規模トラフィックの受け止め、攻撃の分散、良好なユーザー体験の確保を担当。

- 高防護IPはログイン、決済、重要なAPIといったコアなインターフェースを守る。

👉 これは、十分に激しい攻撃を受けた多くのサイトが自然と辿り着く進化形です。

2️⃣ ウェブサイトに高防護IPだけを使うリスクは?

率直に言うと:ウェブサイト事業において、高防護IPだけを使うのはリスクが高いです。

主な問題は三つ:

- 一点集中防御のため、狙われやすい。

- 高速化がないため、実際のユーザー体験が悪化する。

- 攻撃量が継続的に増加すると、しきい値を超えてブラックホール処理されやすい。

多くのサイトはこうして失敗します:高防護IPは耐えても、ユーザーはパフォーマンスの悪さに耐えきれず離れていく。

3️⃣ 高防護CDNは通常、どれくらいの規模の攻撃まで防げますか?

正直にお答えします:固定の答えはありません。

防げるかどうかは以下によります:

- 契約する防護プランの等級。

- CDNプロバイダーのノードネットワークの規模。

- 攻撃の種類(洪水型かターゲット型か)。

- 攻撃量が継続的に増加するか。

現実的には:

- 数十Gbps規模の攻撃:まともな高防護CDNなら大抵対応可能。

- 数百Gbps規模の持続的攻撃:ハイエンドソリューションが必要。

- 混合型攻撃:「防護値」よりも、設定と戦略が重要。

👉 「防護値」は目安であり、万能のお守りではありません。

4️⃣ 高防護IPに「100G防護」と書かれていれば、必ず100Gまで防げますか?

いいえ。これはよくある誤解です。

多くの人はこう思います:「表示が100G = 100G攻撃を受けても大丈夫」

実際には:

- 「共有防護」の場合もある。

- 「ピーク理論値」の場合もある。

- 「超過したら即ブラックホール」の場合もある。

以下の点を確認すべきです:

- 超過した場合の対応は?

- 自動スケーリングはあるか?

- 専有(独享)リソースか?

5️⃣ 高防護CDNはSEOに悪影響を与えますか?

通常、悪影響はなく、むしろプラスになることが多いです。

理由は単純です:

- サイトがより安定する。

- 5xxサーバーエラーが減る。

- 読み込みが速くなる。

- 可用性が向上する。

検索エンジンにとって:「安定 + アクセス可能」は常にプラス要因です。

⚠️ ただし、前提条件として:

- CDNが正しく設定されている。

- 頻繁にドメインを変更しない。

- 不適切なリダイレクトを行わない。

6️⃣ 高防護CDNを使えば、サーバーセキュリティは気にしなくていいですか?

いいえ、絶対に気にする必要があります。

高防護CDNが防ぐのは:

- ボリューム型(洪水)攻撃。

- アプリケーション層(リクエスト)攻撃。

防がないのは:

- サーバーソフトウェアの脆弱性。

- アプリケーションのバックドア。

- 脆弱なパスワード。

- 内部の権限設定問題。

👉 CDNは「外壁」です。サーバーセキュリティは「内扉」です。

7️⃣ 高防護CDNはCC攻撃を防げますか?

ある程度は緩和できますが、万能薬ではありません。

CC攻撃のやっかいな点:

- 実際のユーザー訪問を模倣する。

- 「人間らしい」リクエストを送る。

- リソース消費の大きいエンドポイントを狙う。

優れた高防護CDNは以下を使用します:

- レート制限。

- 行動分析。

- JSチャレンジ。

- ボット/CAPTCHAチャレンジ。

しかし、もし以下の場合は:

- エンドポイント自体の設計が悪い。

- 単一リクエストで巨大なリソースを消費する。

👉 最高のCDNでも苦戦します。

8️⃣ 通常のCDN + WAFで高防護CDNの代わりになりますか?

軽度のシナリオでは可能です。深刻な攻撃には不十分です。

適している場合:

- トラフィックの少ないサイト。

- まれで小規模な攻撃。

- 一般的なスキャンや探り行為。

不十分な場合:

- 持続的なDDoS洪水攻撃。

- 明らかに標的とされている場合。

- 大規模なボリューム型攻撃。

一言でまとめると:通常のCDN+WAFは「泥棒対策」、高防護CDNは「暴徒対策」です。

9️⃣ 高防護CDNはなぜ通常のCDNよりずっと高いのですか?

核心的な理由は三つ:

- 巨大な帯域幅コスト(攻撃を吸収するため)。

- 高価なトラフィック洗浄/フィルタリング機器。

- より多くの手作業による専門知識とサポート。

あなたが買っているのは単なる「トラフィック」ではなく:攻撃を受けているときに、立ち上がるリソース、能力、戦略そのものです。

🔟 小規模サイトが最初から高防護CDNを使うのは無駄ですか?

多くの場合、そうです。

あなたのサイトが以下の場合:

- 1日のトラフィックが少ない。

- まだ検索順位がほとんどない。

- 競合他社に狙われていない。

👉 まずはコンテンツ、プロモーション、基本的なアーキテクチャにお金をかける方が賢明です。

しかし、以下の場合は:

- ハイリスク業界(ギャンブル、暗号資産など)。

- センシティブな事業。

- 初日から攻撃を受ける可能性が高い分野。

その場合、早めに導入することは一日でも早いほど価値があります。

1️⃣1️⃣ 高防護CDNと「防弾/Anti-Abuse CDN」は同じものですか?

いいえ。全く異なる問題を解決します。

- 高防護CDN: 👉 攻撃(DDoS / CC)からの防御。

- 防弾/Anti-Abuse CDN: 👉 悪意のあるDMCA/濫用通報からの防御。通報があってもホスティングを維持。

両方を必要とする事業もありますが、それぞれの目的を理解することが大切です。

1️⃣2️⃣ 高防護CDNは実際のユーザーを誤ってブロックすることがありますか?

はい、あります。しかし優れたプロバイダーはそのリスクを最小化します。

これはセキュリティの本質的なジレンマです:ブロックを厳しくすれば、誤検知の確率が上がる。緩くすれば、攻撃を通してしまうリスクが高まる。

そのため:

- セキュリティルールは調整が必要。

- 「設定したら終わり」のサービスではない。

Share this post:

Related Posts

ICP备案不要のCDNおすすめ|中国大陸への高速アクセスと堅牢な防御を兼ね備えたサービスは?

ICP备案不要のCDNの選び方とは?実際のウェブマスターによるテストに基づき、中国大陸からの高速アクセスと...

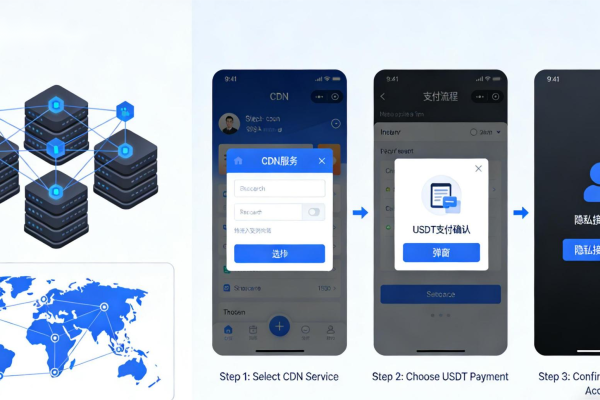

KYC不要で利用可能、かつUSDT決済に対応するCDNサービスは?

KYC不要でUSDT決済にも対応するCDNを比較。CDN07やGcoreなどのプロバイダーを実際にテストし、導入の手軽さ...