2026年高防CDN推荐指南:别再被“防护参数”忽悠了

很多高防CDN参数看着很猛,真遇到攻击却扛不住。这篇文章从真实使用和架构角度,讲一讲2026年高防CDN到底该怎么选,钱别再花冤枉。

干这行十几年,说句实在话:我见过太多网站,买了“看起来很猛”的高防CDN,真被打的时候,照样秒下线。

参数表上写着:

单节点 1Tbps 防护,智能 AI 清洗,全球 Anycast,秒级自动防御

结果一到真实攻击:

SYN Flood 打进源站,清洗延迟飙到 300ms,误杀正常用户,客服一句话:“这是突发大规模攻击,建议升级套餐”

所以这篇文章,我不打算教你怎么选参数,而是想告诉你:2026年,真正决定高防CDN能不能救命的,到底是什么。

一、为什么我说: 2026 年再看“防护参数”,已经很危险了?

先说一个你肯定熟。

很多高防官网现在都喜欢写:“支持 T 级防护”“最大可防 XX Tbps 攻击”

听着很安心,对吧?

但问题是——防护能力不是一个数字,是一整套系统在扛事。

我给你拆得直白点:

- Tbps ≠ 你能用到

- 最大值 ≠ 稳定值

- 理论能力 ≠ 实际调度到你身上的资源

很多的真实逻辑是这样的:平时你用的是“共享防护池”,,真遇到大流量,先看你套餐、再看你业务值不值救。

参数只是营销语言,调度策略才是真相。

二、高防到底在“防”什么?

很多人一上来就问:“这个能防多少 G 的攻击?”

这个问题本身就不太对。高防真正要防的,其实分三类:

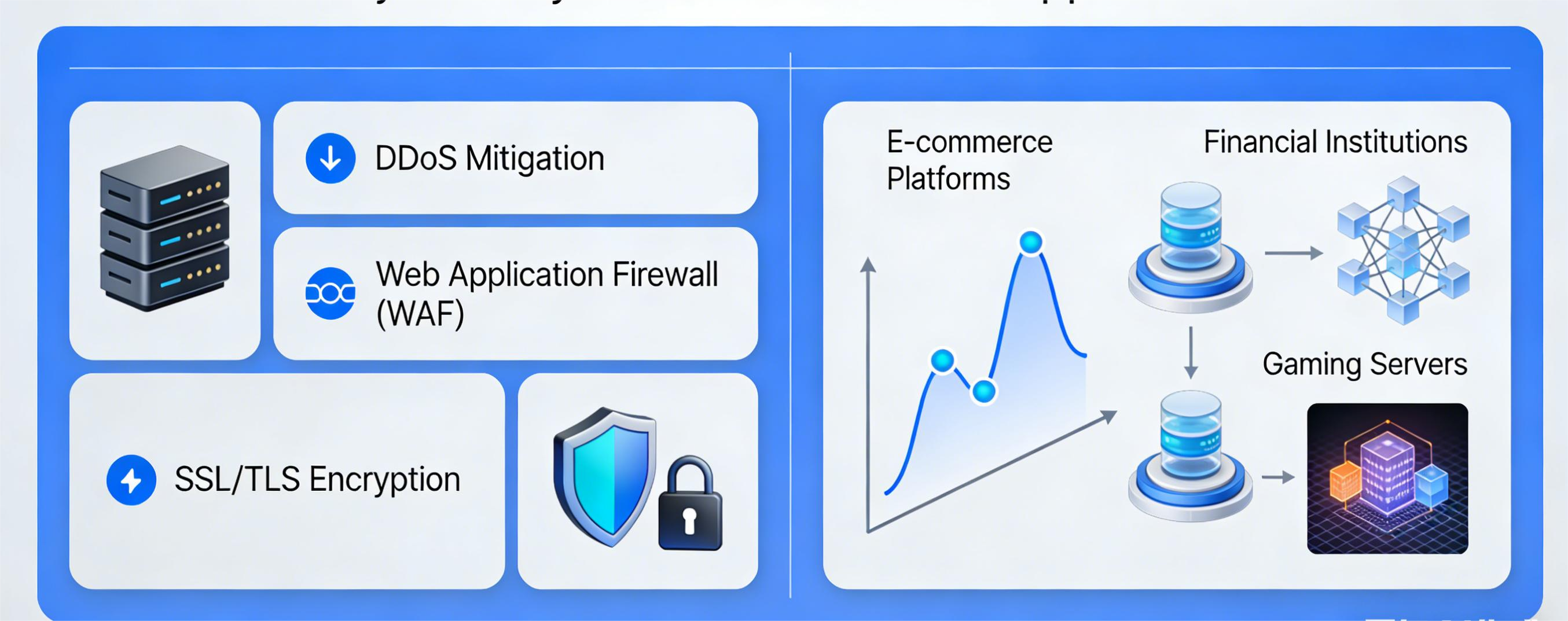

1️⃣ 体力型攻击(拼带宽)

比如:

- UDP Flood

- NTP 放大

- SSDP 放大

特点就一句话:流量大、没技术含量,但很吃资源。

这类攻击,拼的是:

- 清洗中心的入口带宽

- 节点分布密不密

- 能不能就近拦住

2️⃣ 技术型攻击(拼策略)

比如:

- SYN Flood

- ACK Flood

- Connection Exhaustion

这类攻击不追求流量多,追求的是:把你连接表、CPU、内核状态耗死。

这时候,什么 SYN Cookie、行为建模、状态旁路,才是真本事。

3️⃣ 混合型攻击(最恶心)

2026 年最常见的其实是这种:

- 先小流量探测

- 再慢速 + SYN

- 最后夹着 HTTP Flood 一起上

如果的防护策略不能动态切换,基本必死。

三、为什么“看起来很贵”的高防CDN,反而更容易翻车?

我知道你可能不爱听,但我必须说实话。❌ 很多“高价高防CDN”的问题,不在技术,而在策略

我见过不少情况是:

- 技术没问题

- 架构也不差

- 但调度层太保守

简单说就是:它能防,但不一定愿意给你全力防。

原因很现实:

- 清洗资源成本高

- 高防节点是共享池

- 你不是头部客户

于是就会出现:

- 防护延迟慢半拍

- 先限速、再人工介入

- “我们监测到异常,正在处理”

对攻击来说,慢 30 秒就是致命。

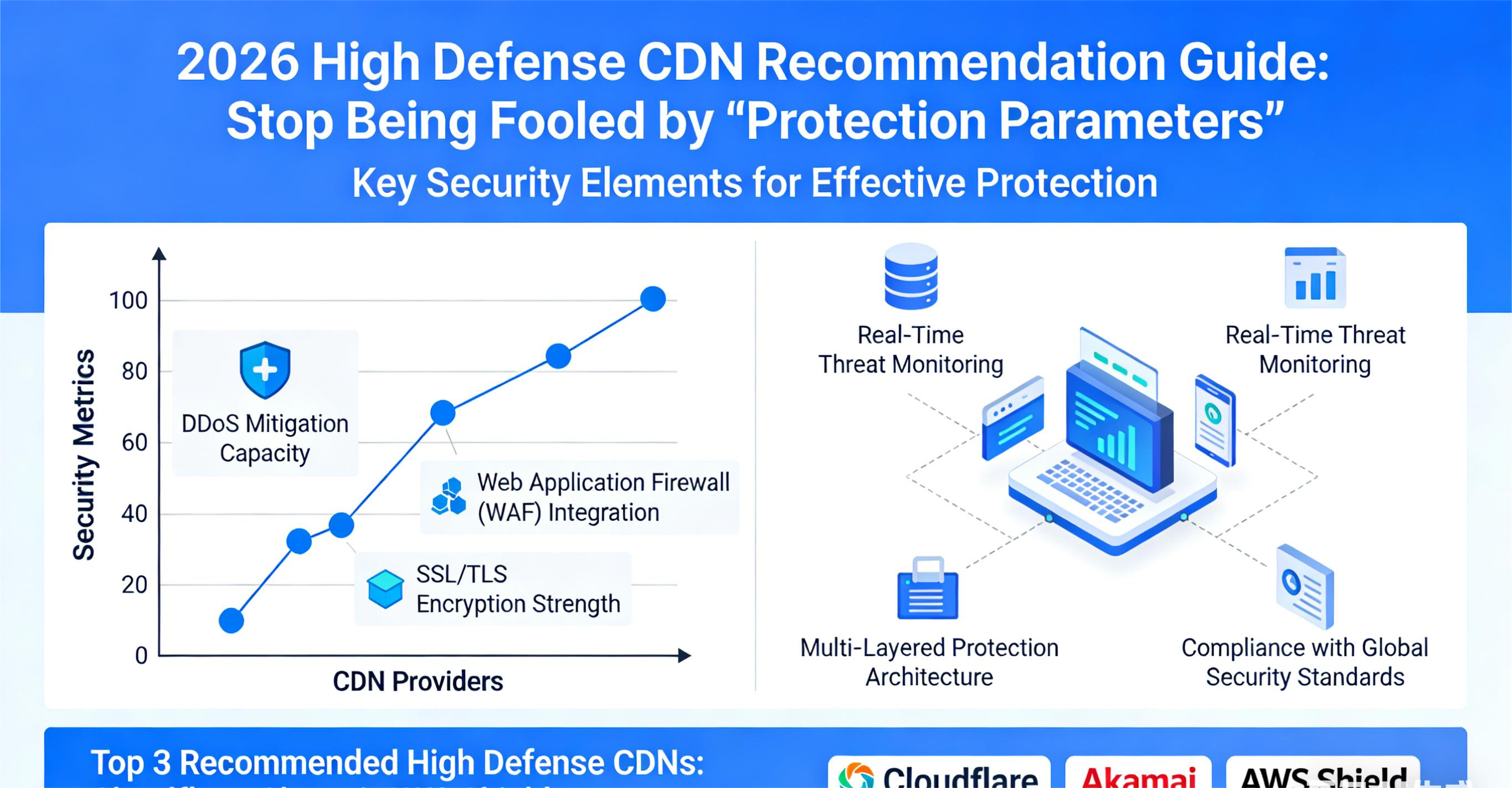

四、2026 年真正靠谱的高防CDN,看这 6 个点(比参数重要 10 倍)

下面这部分,是我最想让你记住的。

① 清洗是不是“前置”的,而不是“事后补救”

真正靠谱的高防CDN:,流量一进边缘节点,就开始做第一层筛选

不靠谱的:,流量先进网络,再回源,最后才发现不对劲

一句话总结:能不能在第一跳就拦住,差的是生死。

② Anycast 是真分流,还是“营销 Anycast”

很多都说自己是 Anycast,但区别很大。

你要关心的是:

- 同一个 IP,是否真的在不同地区落到不同节点

- 攻击流量是否被自然打散

- 有没有真实的多清洗中心协同

有些所谓 Anycast,只是:“入口 Anycast,后面单点清洗”,一打就暴露。

③ SYN Flood 怎么处理?这一步最容易露馅

我一直说:SYN Flood 是检验高防成色的照妖镜。

靠谱的会做到:

- 边缘节点直接 SYN Cookie

- 不建连接表

- ACK 校验通过才放行

不靠谱的:

- 把 SYN 打到中心清洗

- 清洗延迟高

- 半开连接堆满

结果就是:攻击还没结束,正常用户已经连不上了。

④ 行为模型是“实时学”,还是写死规则

2026 年,规则型防护基本已经不够用了。

真正好用的,是:实时统计,行为画像,动态阈值

比如:一个 IP 每秒 200 个 SYN,换一个国家就正常,换一个 ASN 就异常

这不是规则能写出来的,只能靠模型跑。

⑤ 回源路径干不干净?很多在这里翻车

高防防住攻击,却把回源搞崩的,我见太多。

典型问题:

- 清洗后回源绕远路

- 回源带宽不足

- 回源 IP 暴露

最后结果就是:攻击被挡住了,业务自己慢死。

⑥ 出事时,有没有“工程师级支持”,不是客服话术

这点特别现实。

你要的不是:“我们已经记录工单”

而是:

- 能不能 5 分钟内调策略

- 能不能改清洗阈值

- 能不能临时切架构

高防CDN,是服务,不是产品。

五、2026 年高防更适合哪些人?别盲目上

最后我说句掏心窝子的。不是所有业务,都需要“最贵的高防CDN”。

你真正该问的是:

- 我的攻击频率高不高?

- 是体力攻击多,还是技术攻击多?

- 掉 1 分钟,损失大不大?

如果你只是:

- 普通展示站

- 偶发扫描

- 没被盯上

那中等防护 + 架构合理,比堆钱更重要。

但如果你是:

- 游戏 / API

- 金融 / 交易

- 容易被盯上的业务

那我一句话:高防是保险,不是优化项。

写在最后

2026 年,高防的差距,已经不在“能不能防”,

而在于:防得是不是快、是不是稳、是不是不伤业务。

参数是给市场看的,架构是给工程师用的,而你的网站,只在乎一件事:攻击来的时候,它还能不能活着。

常见问答(FAQ)

1️⃣ 高防和普通的核心区别到底在哪?

一句话说清:普通解决的是“快不快”,高防解决的是“打不打得死”。

普通的重点是缓存、就近访问、带宽调度,它默认访问是“善意的”。而高防从设计上就假设——大部分流量可能是恶意的。

所以你会发现高防一定多了几层东西:

- 前置流量清洗

- TCP / UDP 行为识别

- 攻击态与业务态的策略切换

如果你的网站被打过一次,你会非常直观地感觉到:普通是加速器,高防更像防爆盾。

2️⃣ 宣传写的“Tbps 防护能力”,真的靠谱吗?

这个数不一定是假的,但非常容易被误解。

Tbps 通常指的是:

- 整个网络的理论峰值

- 多个清洗中心加起来的总能力

但对你来说,更重要的是三件事:

- 你的流量会不会被分到这个防护池

- 攻击来时,资源是否优先分配给你

- 清洗策略是否及时触发

现实情况是:10Tbps 的网络,和你能用到的 100Gbps,是两回事。

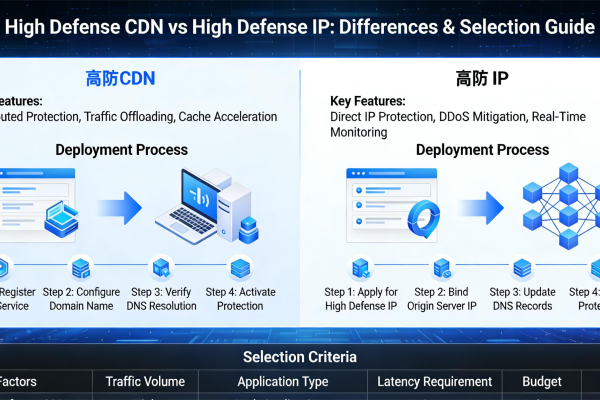

3️⃣ 高防一定比高防 IP 更好吗?

不一定,看场景。高防更适合:

- Web / API / 游戏登录

- 域名多、流量分散

- 需要隐藏源站

高防 IP 更适合:

- 单一业务入口

- 协议非常固定

- 对延迟极端敏感

很多成熟架构,其实是 CDN + 高防 IP 组合用,把体力攻击挡在CDN,复杂流量丢给高防 IP 精细处理。

4️⃣ 为什么有些高防一上就变慢?

这是一个非常典型的“防住了,但不好用”问题。

常见原因有三种:

- 清洗中心离用户太远

- 攻击态下启用了过多校验

- 回源路径被临时改了

尤其在攻击期间,有些会:

- 强制走中心节点

- 关闭部分缓存

- 提高校验强度

安全是上去了,体验自然就下来了。好的高防CDN,会在安全和体验之间动态找平衡。

5️⃣ SYN Flood 为什么这么容易把网站打死?

因为它打的是服务器最脆弱的地方。SYN Flood 不追求流量大,而是:

- 占满 TCP 半开连接

- 消耗内核资源

- 让正常用户连不上

如果只是“转发 SYN”,那不管你后端多强,都会被拖死。

所以一个高防能不能防好 SYN Flood,基本能看出它是不是“真高防”。

6️⃣ AI 清洗是真的有用,还是噱头?

说实话:AI 清洗不是万能的,但没有它更危险。

真正有用的 AI 清洗,体现在三点:

- 行为特征实时变化

- 阈值会自己调整

- 能识别混合攻击

如果只是:

- 固定规则

- 固定阈值

- 需要人工点按钮

那不叫 AI,只是自动化而已。

7️⃣ 攻击来的时候,需要人工介入吗?

必须能人工介入,而且要快。再好的自动系统,也有两种情况处理不了:

- 非典型攻击

- 对业务“贴边”的攻击

这时候,能不能:

- 快速调策略

- 临时换清洗路径

- 调整误杀规则

全看背后有没有真正在值班的工程师。

Share this post:

Related Posts

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...