DDoS対策ソリューション推薦:クリーニングセンターから高防御CDNまでの完全なアーキテクチャと選定ガイド

クリーニングセンター、高防御IPから高防御CDNまで、DDoS対策ソリューションの実際のアーキテクチャと選定ロジックを完全解説。サイト管理者の実戦経験を交え、スペックの落とし穴を避け、自社ビジネスに本当に適した保護方案を選ぶ手助けをします。

あなたのウェブサイトに少しでもアクセスがあり、ビジネスが収益を上げ始めさえすれば、DDoS攻撃は遅かれ早かれ訪れるものです。

違いがあるとすれば、それは「時々スキャンされる程度か」、それとも「長期的に標的にされるか」だけです。

多くのサイト管理者が初めて攻撃を受けた時の反応は、通常以下のようなものです:

- 「サーバーが貧弱すぎるのか?」

- 「クラウドを変えたほうがいいのか?」

- 「ファイアウォールを追加すれば解決するか?」

実際にひと通り試した後で、現実の問題に気づきます:

DDoSは「パッチ的な対応」では解決せず、一連の完全な保護アーキテクチャによって解決されるものです。

この記事では、市場で一般的なDDoS対策ソリューションを、インフラ層からフロントエンドまで、できるだけ平易な言葉で一層一層分解し、あなたが明確に理解できるよう手助けします:

- クリーニングセンターが実際に何をしているか

- 高防御IPと高防御CDNの本当の違い

- AnycastやBGP防御は「IQ税」なのか

- ビジネスタイプ別、保護ソリューションの選び方

- 最も騙されやすいポイントはどこか

一、まず事実をはっきりさせよう:DDoS対策は、本質的に何を防ぐのか?

ソリューションについて話す前に、基本的な認識を共有しましょう。

DDoS攻撃が本当に成し遂げたいことはただ一つ:

あなたの「入口」を圧倒し、正常なユーザーを締め出すこと。

この「入口」とは、以下のいずれかかもしれません:

- 帯域幅

- コネクション数

- CPU

- メモリ

- アプリケーションスレッド

- データベースリソース

したがって、DDoS対策の核心的な目標もただ一つです:

攻撃トラフィックと正常なトラフィックを分離し、「悪いものを捨て、良いものを通す」こと。

すべての保護ソリューションは、この目標を中心に展開されています。

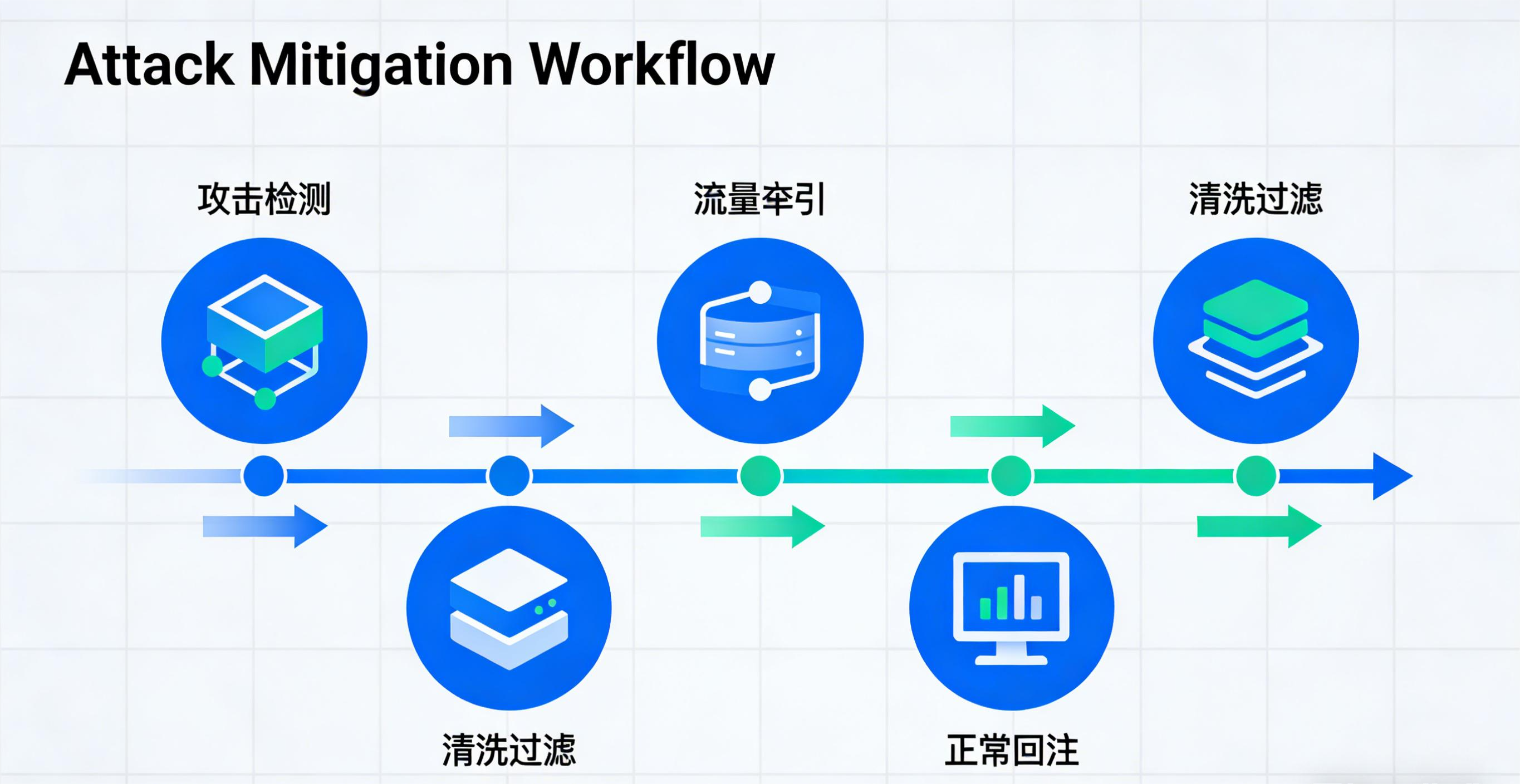

二、DDoS対策の基盤:クリーニングセンターとは結局何か?

多くの管理者が初めて「クリーニングセンター」という言葉を聞くと、とても高度なものに感じるかもしれませんが、そのロジックは複雑ではありません。

1️⃣ クリーニングセンターは何をするのか?

それは、巨大なトラフィックフィルターだと理解してください:

- すべてのトラフィックがまずここを通る

- 正常なトラフィックは通過許可される

- 攻撃トラフィックは破棄される

クリーニングセンターは通常、以下の要素を備えています:

- 超大容量の帯域幅

- 専用ハードウェア

- 攻撃検知システム

- 自動化された防御ポリシー

真のDDoS防御能力の90%は、このクリーニングセンターに由来します。

2️⃣ なぜ「サーバー自身で耐える」ことができないのか?

なぜなら、普通のサーバーは:

- 帯域幅が小さい

- 耐圧能力が限られている

- 一度圧倒されると、管理画面すら入れなくなる

一方、クリーニングセンターの設計思想は、そもそも攻撃を受けるためにあるということです。

3️⃣ クリーニングセンターにはどのような種類があるか?

管理者の視点からは、以下の3種類を覚えておけば十分です:

- キャリア級クリーニングセンター(NTT、KDDI、ソフトバンク等)

- クラウドプロバイダーのクリーニングセンター(クラウドベンダー自社構築)

- サードパーティーの高防御クリーニングセンター

違いは「防御できるかどうか」ではなく、以下の点にあります:

- 防御がどれだけ速く発動するか

- 誤検知(正常なトラフィックのブロック)がどれだけ少ないか

- コストがどれだけかかるか

三、高防御IP:最も伝統的で、最も誤解されやすいソリューション

多くの人が初めてDDoS対策に触れるのは、高防御IPからです。

1️⃣ 高防御IPの動作方式

そのロジックはシンプルです:

- 「打たれ強いIPアドレス」を1つ提供する

- あなたのドメインをそのIPにDNS解決させる

- 攻撃トラフィックはまず高防御IPに到達する

- クリーニングされた後、正常トラフィックだけがオリジンサーバーに転送される

その長所は明確です:

- 防御能力が高い

- アーキテクチャが直感的で分かりやすい

- アプリケーションへの変更が少ない

2️⃣ 高防御IPの限界

しかし、明らかな弱点もあります:

- 入口が1つしかない(シングルポイント)

- 標的にされやすい

- 高速化(アクセラレーション)能力に限りがある

- 大規模なユーザーアクセスには不向き

そのため、高防御IPは以下のような用途に適しています:

- バックエンドシステム

- APIエンドポイント

- 管理画面(アドミンパネル)

- コアだが公開されていない業務システム

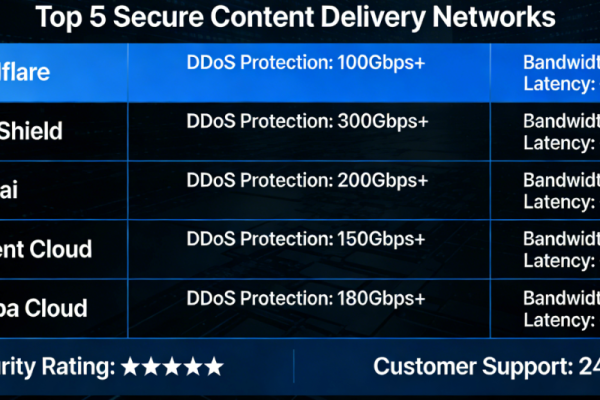

四、高防御CDN:なぜ主流のソリューションとなったのか?

対外向けのウェブサイトに本当に適したDDoS対策ソリューションは、基本的に一つの方向に向かいます:

高防御CDNです。

1️⃣ 高防御CDNと普通のCDNの本質的な違い

普通のCDN:

👉 主目的は高速化、防御は付随的機能

高防御CDN:

👉 主目的は防御、高速化は付随的メリット

その典型的な特徴は:

- マルチノード分散構成

- トラフィックが自然に分散される

- 各ノードがクリーニング能力を持つ

- 攻撃が一点に集中してシステムをダウンさせにくい

2️⃣ なぜCDNは元々DDoS対策に向いているのか?

理由はシンプルです:

- 攻撃が複数のノードに分散される

- 単一点にかかる負荷が大幅に軽減される

- オリジンサーバーは背後で保護される

以下のように考えてみてください:

攻撃を「硬直的に耐える」のではなく、「薄く広く分散させる」のです。

3️⃣ 高防御CDNの真の価値が発揮されるポイント

ノードの数ではなく、以下の点です:

- 各ノードのクリーニングが独立しているか

- 防御ポリシーが自動化されているか

- 行動検知(ビヘイビア分析)が成熟しているか

- 攻撃時に正常ユーザーの通信が優先確保されるか

これが、以下のような現象が起きる理由です:

スペック上は強力な高防御CDNも、実戦では役に立たないことがある。

五、Anycast、BGP防御は、結局のところ誇大広告なのか?

これは多くの比較サイトが好んで取り上げるポイントです。

1️⃣ Anycast防御の核心的な考え方

Anycastのロジックは以下の通りです:

- 同じIPアドレスを

- 複数の地理的に分散したノードで同時に告知(アドバタイズ)する

- トラフィックは自動的に最寄りのノードに接続される

利点は:

- 攻撃が地理的に天然分散される

- グローバルカバレッジに優れる

- 単一ノードの障害影響が小さい

ただし、前提条件があります:

ノードの数と品質が真に十分であること。

2️⃣ BGP防御が解決する問題とは?

BGPの核心的価値は以下にあります:

- 複数のISP(インターネットサービスプロバイダー)への接続性

- より柔軟なルーティング

- 異常発生時の高速な切り替え(フェイルオーバー)

それは、より以下に関連します:

- 安定性

- 互換性(マルチキャリア対応)

単純な「防御力」そのものではありません。

3️⃣ Anycast / BGPの真の位置づけ

一言でまとめると:

- それらは防御体系の「付加価値」であって、核心能力ではない。

- 攻撃を耐え抜けるかを真に決定するのは、依然としてクリーニング能力である。

六、AIクリーニング:誇大広告か?本当に役立つのはいつか?

現在、ほとんどのベンダーがAI防御を謳っています。

率直に言って:神話でもなければ、完全なペテンでもありません。

1️⃣ AIが本当に得意なこと

- CC攻撃(アプリケーション層攻撃)の検知

- 人間とボット(スクリプト)の識別

- 異常なアクセス行動パターンの発見

- 誤ブロッキング確率の低減

特に、持続的で強度の低い(Low-and-Slow)攻撃において非常に価値があります。

2️⃣ AIが得意ではないこと

- 瞬間的な超大規模フラッド攻撃

- 純粋な帯域幅圧倒(Bandwidth Saturation)型攻撃

このような場合に頼るべきは、依然として堅牢なインフラストラクチャです。

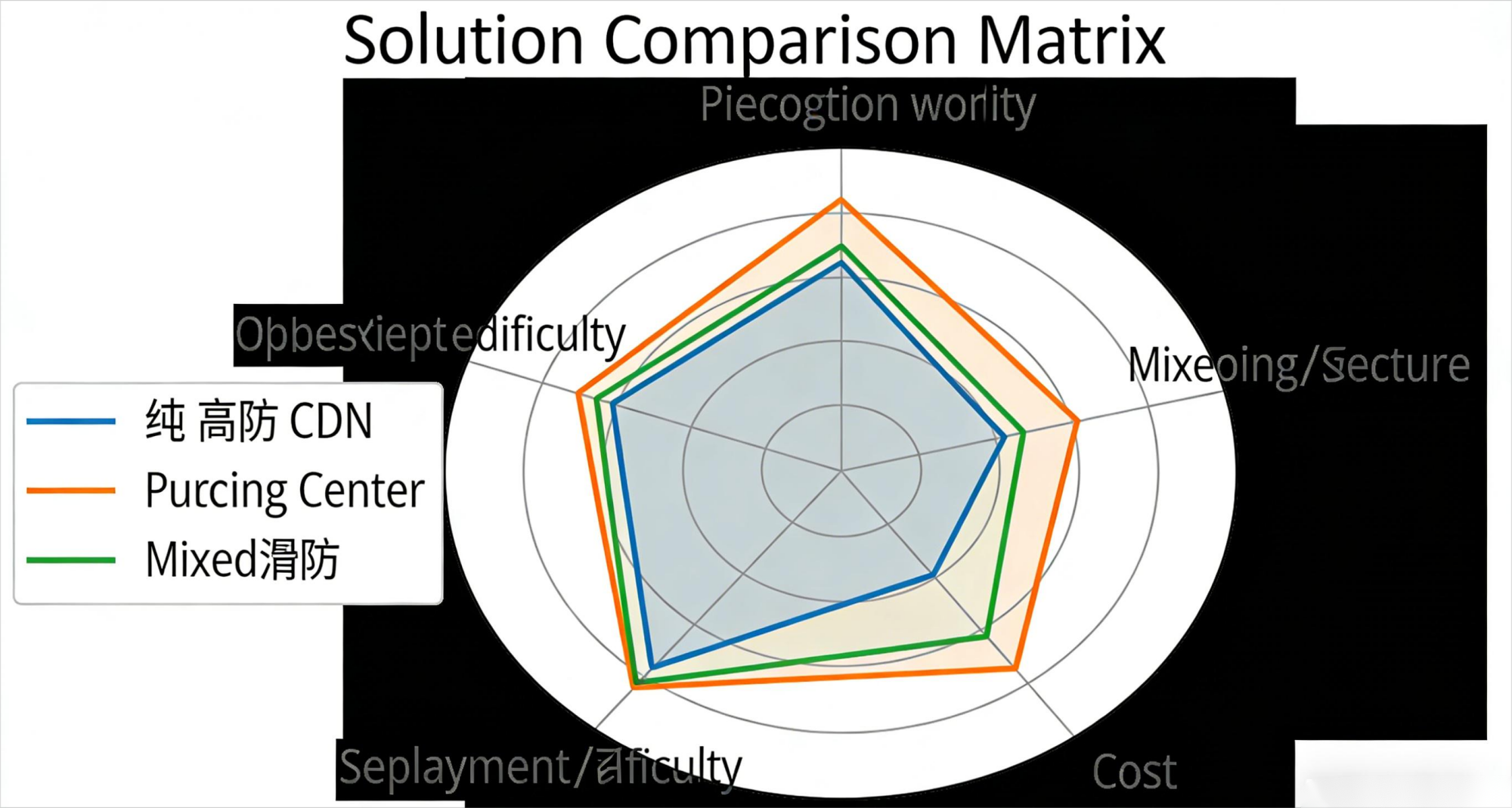

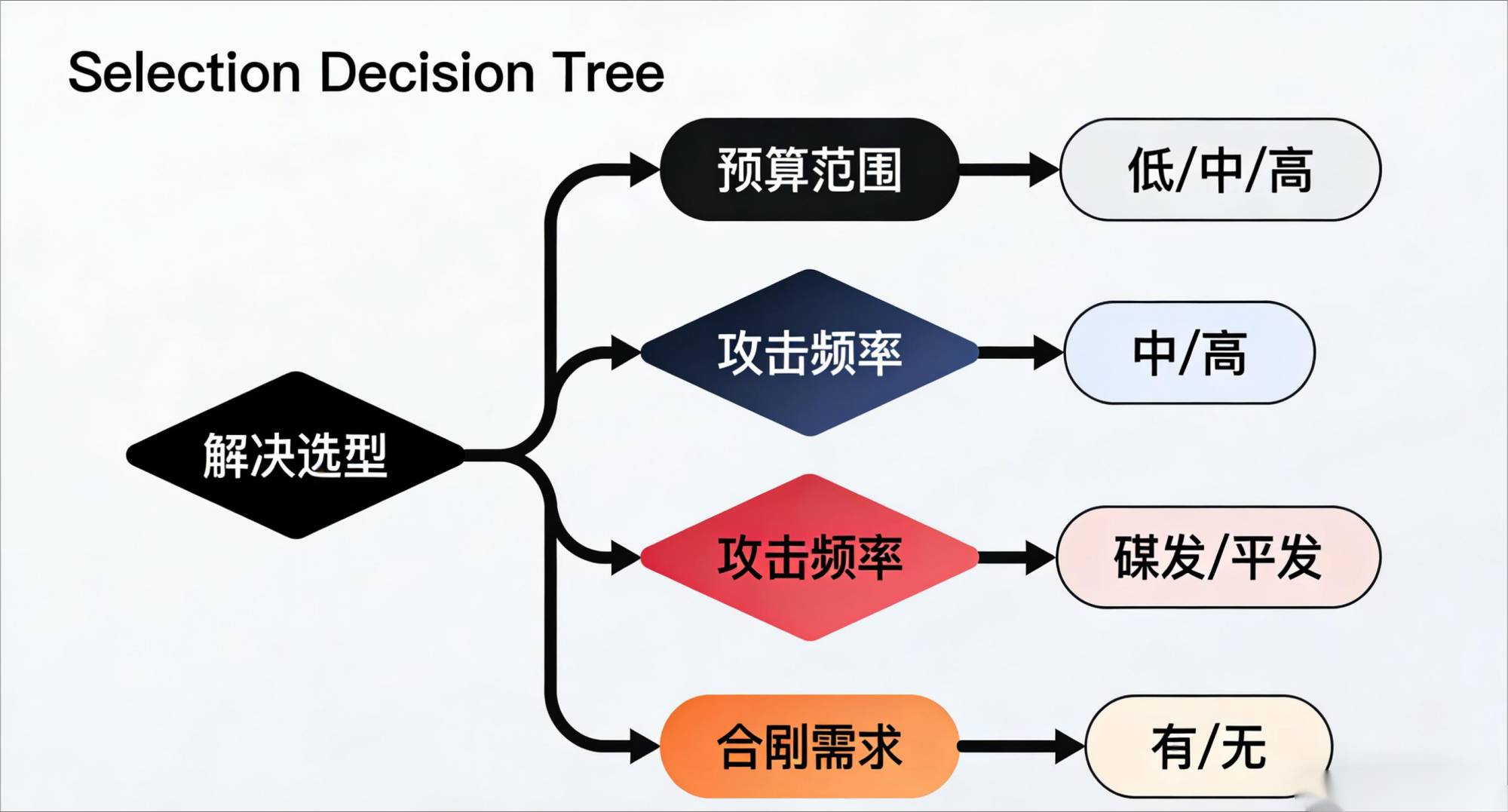

七、ビジネスタイプ別、適切なDDoS対策ソリューションの選び方

これは管理者が最も気にかける部分です。

✔ コンテンツサイト / ブログ / 情報サイト

- アクセス数が多い

- 静的リソースが多い

👉 高防御CDNを優先

✔ 動的サイト / Eコマース / SaaSプラットフォーム

- ログイン処理が多い

- API呼び出しが多い

👉 高防御CDN + 行動分析(ビヘイビア)ベースの防御

✔ API / バックエンド / 内部システム

- 公開されていない

- 安定性が最優先

👉 高防御IP

✔ ユーザーが世界的に分散している場合

👉 Anycast型高防御CDN

八、管理者が必ず警戒すべき5つの落とし穴

1️⃣ 防御スペックのみを見て判断する

2️⃣ 攻撃防御発動の閾値を無視する

3️⃣ オリジンサーバー保護について確認しない

4️⃣ 安価な長期プランに飛びつく

5️⃣ 「無限防御」という謳い文句に騙される

DDoS対策に「無限」はありません。あるのは「上限値 + 防御戦略」だけです。

九、管理者向け一言まとめ

もし一言だけ残すとしたら:

DDoS対策は製品を「買う」ことではなく、自社ビジネスに適したアーキテクチャを「選ぶ」ことです。

クリーニングセンターは基礎、高防御CDNは前線、戦略と調整は頭脳です。

正しく選べば、攻撃は単なるノイズです。誤って選べば、どんなに高価でもそれは単なる心理的慰めにすぎません。

よくある質問(FAQ):

Q1:高防御CDNはDDoSを完全に防げますか?

完全には防げませんが、影響を許容範囲内に抑えることは可能です。

Q2:高防御IPと高防御CDNは併用できますか?

可能です。多くの重要システムでこのような多層防御が採用されています。

Q3:Anycastは普通のCDNより必ず優れていますか?

必ずしもそうとは限りません。重要なのはノードの品質とクリーニング能力です。

Q4:小規模サイトでもDDoS対策は必要ですか?

ビジネスに価値があるのであれば、遅かれ早かれ必要になります。

Share this post:

Related Posts

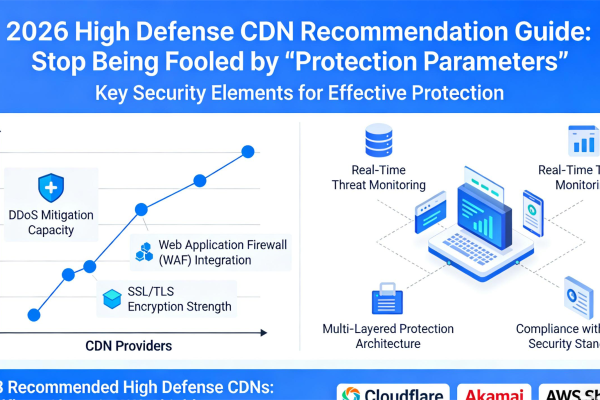

2026年 DDoS対策CDN 選定ガイド:数字だけの「防御スペック」に騙されるな

スペック表だけを見るのは罠だ。このガイドでは、2026年に真に効果的なDDoS対策CDNを選ぶ方法を、実際のア...