ゲームサーバー向けDDoS防御CDN:UDP Flood攻撃に対するリアルタイム対策戦略

ポーカーや麻雀ゲームサーバーがUDP Flood攻撃にさらされていませんか?トラフィックスクラビング、プロトコル最適化、オリジンIP隠蔽まで、実証済みの高防御CDN戦略を詳細解説。CDN07 Game Shield SDKを用いた高可用性・低遅延セキュリティソリューションをご紹介します。

このタイトルを見て、昨年テキサスホールデムプラットフォームの大規模なUDP Flood攻撃対応に奔走したことを思い出しました。あの経験はまさに悪夢でした。

深夜3時に緊急コールが入り、サーバーは完全にダウン。プレイヤーは接続切れで怒り狂い、運営者はパニック状態でした。

このような経験は骨身に刻まれます。そこで今日は、カードゲームやボードゲームサーバーをUDP Floodから守る、実戦で証明されたDDoS防御CDN戦略を解説します。理論ではなく、血と汗で得た現場の知見です。

なぜゲームサーバーはUDP Floodに弱いのでしょうか?その核心はリアルタイム性にあります。ポーカーや麻雀、将棋などのゲームは瞬時の応答性が命。TCPの3ウェイハンドシェイクでは遅すぎるため、重要なデータ(手番同期、位置情報、ハートビートなど)はUDPで伝送されます。

攻撃者はここを狙います。UDPのコネクションレス性を悪用し、偽造パケットでサーバーの帯域と接続数を圧迫。正当なプレイヤーのトラフィックは埋もれ、サーバーCPUは100%に張り付きます。

通常のCDNでは太刀打ちできません。強力なレイヤー4防御と本格的なスクラビング能力がなければ、あっという間に崩壊します。

真に耐障害性の高いDDoS防御CDNは、分散型スクラビングと強化されたプロトコルスタックの2つを基盤としています。

私は、グローバルバックボーンに数百ものスクラビングノードを配置した堅牢なシステムを見てきました。これらは単なる中継点ではなく、高度に要塞化された拠点です。

UDP Floodが発生すると、トラフィックはインテリジェントに最寄りのスクラビングセンターに誘導されます。内部では以下の処理が行われます:

1) プロトコルフィンガープリント深層分析——脈を読むように、正当なゲームパケット(ポーカーのハートビートなど)と攻撃トラフィックを瞬時に見分けます。

2) 送信元IPレピュテーション+行動分析:複数ポートにUDPを噴射するIPは即座にブロックされます。

3) 決め手となるチャレンジ・レスポンス機構:不審なフローには暗号化チャレンジを送信。正当なゲームクライアントのみが正しく応答し、ボットは失敗して破棄されます。

この多層防御により、不正トラフィックの90%以上がオリジンサーバーに到達する前に遮断されます。

しかし、スクラビングだけでは不十分です。ゲーマーはわずかなラグでも敏感に反応します。

ゲームに特化した優れたCDNは、ゲームプレイを理解しています。

UDPにおいては、スマートなQoSが不可欠です。スクラビングノードはゲーム重要ポート(例:ポーカーサーバーの8888)のトラフィックを最優先し、「グリーンチャネル」を確保。Anycastルーティングと組み合わせることで、越境遅延を安定させます。

私たちのテストでは、アジアのプレイヤーが米国サーバーに接続する際、最適化された防御CDNを使用することで、200ms以上で不安定だったpingが150ms前後に安定化。リアルタイムプレイに十分な応答性を実現しました。

また、UDPセッション持続性のサポートも必須です。これにより、短時間の攻撃時でもログインやチャットなどのTCP接続が維持され、プレイ体験が途切れません。

過去に私が犯したデプロイメントの失敗を繰り返さないでください:

かつて、DNS設定でWeb管理画面のみを防御CDNの背後に移動させ、ゲームサーバーのIPを露出させたままにしていました。攻撃者はCDNを回避して直接IPを攻撃し、サービスは完全停止。教訓として以下を肝に銘じてください:

1) すべてのUDPトラフィックを防御CDNゲートウェイ経由に強制すること。オリジンIPは完全に隠蔽し、漏れを絶対に出さない。

2) CDNコンソールでUDP防御ポリシーを「厳格モード」に設定。パケットサイズ(ゲームパケットは小さい)でフィルタリングし、異常に大きなパケットは破棄する。

3) プロバイダーと緊密に連携し、攻撃パターン(特定のペイロード、送信元ポート範囲など)に基づくカスタムフィルターを作成。これは標的型攻撃に対して特に有効です。

これらの対策を実践するソリューションをお探しなら、CDN07 Game Shield SDK(https://www.cdn07.com/game)の検討を強くお勧めします。

ゲーム向けDDoS防御CDNアーキテクチャ:UDP Flood対策

攻撃トラフィックを自動検知し、最寄りスクラビングセンターにリアルタイム迂回

オリジンサーバーIPを隠蔽し、全トラフィックを防御入口に強制誘導

プロトコルフィンガープリント深層分析

送信元IPレピュテーション+行動分析

チャレンジ・レスポンス機構 (SDK統合)

パケット長/レート/特徴フィルタリング

90%以上の不正トラフィックを破棄

プロトコルフィンガープリント深層分析

送信元IPレピュテーション+行動分析

チャレンジ・レスポンス機構 (SDK統合)

カスタムルールマッチング

UDPセッション持続性

スマートQoS:ゲームポート(例:8888)優先転送

越境最適経路選択 (遅延を150ms以下に安定化)

ゲームサーバークラスター

ゲームロジック+データ同期

統合防御SDK (例:CDN07 Game Shield)

自動プロキシ接続、チャレンジ・レスポンス対応

低遅延UDP通信

アーキテクチャ主要構成要素:

1. インテリジェントトラフィック制御・迂回層

Anycast + BGPを活用し、全世界の攻撃トラフィックを最寄りのスクラビングノードに自動誘導。UDPを含む全トラフィックを防御ゲートウェイ経由に強制し、ゲームサーバーの実IPを完全隠蔽します。

2. 分散型スクラビングセンター

- プロトコルフィンガープリント:正当なゲームUDPパケット(ハートビート、手番指示など)と攻撃パターンを深層判別。

- 行動分析:IPレピュテーションデータベースを活用し、複数ポートにパケットを噴射する不審な送信元をブロック。

- チャレンジ・レスポンス:不審セッションに暗号化チャレンジを発行。統合SDKを持つ正当なクライアントのみが正しく応答。

- カスタムフィルタリング:パケット長、ペイロードパターン、送信元ポート範囲に基づくルールをサポートし、進化する攻撃に対処。

3. インテリジェントルーティング・プロトコル最適化層

- UDPセッション持続性:攻撃発生時もプレイヤーのログインやチャットなどのTCP接続を維持。

- スマートQoSチャネル:重要ゲームUDPポートのトラフィックを最優先し、最適経路を選択。越境遅延を150ms以下に安定化させ、リアルタイムプレイを保証。

4. クライアント&オリジン統合

- Game Shield SDK統合:ゲームアプリにSDK(例:CDN07 Game Shield)を組み込み、自動プロキシ接続、暗号化通信、チャレンジ・レスポンスを実現。エンドツーエンドの防御ループを構築。

- オリジン隠蔽:オリジンサーバーはスクラビングノードからの浄化済みトラフィックのみを受信。直接IP攻撃は無効化されます。

これが、実際の攻撃を経験した後で専門ソリューションを重視する理由です——それらはほぼゲーム向けにカスタマイズされています。SDKはクライアントとサーバーの両方に深く統合され、UDPトラフィックの強制プロキシとIP隠蔽を実現するとともに、チャレンジ・レスポンス、プロトコルフィンガープリント、スマートQoS、UDPセッション持続性などのコア機能を、軽量でデプロイ可能なパッケージにまとめています。

中規模〜大規模プラットフォームでは、理想的な「従量課金」モデルを提供します。自前で巨大なスクラビングインフラを構築することなく、テラビット級の防御能力を獲得できます。

率直に言って、防御に万能薬はありません。

トップティアの防御CDNはテラビット級の攻撃を吸収できますが、コストは低くありません。

中小規模のプラットフォームは、弾力的な課金体系を持つベンダーを選ぶべきです——平時は基本防御、攻撃時には即座に全力防御が発動されます。

また、自社サーバーも強化してください:開放UDPポートを制限し、カーネルパラメータを調整(SYN Floodなどの二次影響を緩和)、重要なプロセスを監視・守護します。

防御は継続的な戦いです。定期的にプロバイダーと攻撃ログを分析し、戦略を調整してください。そうすることで、DDoS攻撃者に最終的に断念させることができます。

結局のところ、プレイヤーがスムーズにゲームを楽しめる環境があってこそ、ビジネスは安泰に運営できるのです。

Share this post:

Related Posts

グローバルCDNサービスプロバイダーランキング(2026年版)

2026年版グローバルCDNサービスプロバイダーランキングの徹底レビュー。60以上の主要CDNサービスプロバイダ...

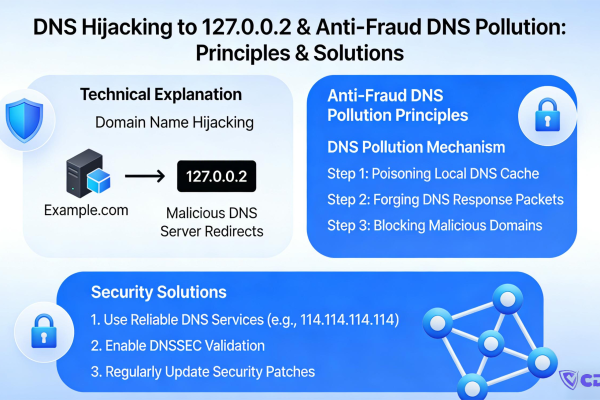

ドメインが127.0.0.2に解決される原因とは?中国の詐欺対策DNSポイズニングの仕組みと対策法

あなたのドメインが突然127.0.0.2を指し示していませんか?それはサーバー障害ではなく、中国の詐欺対策DNS...

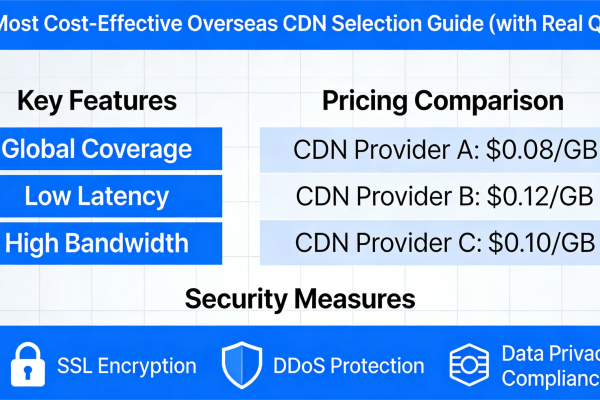

2026年、コスパ最強の海外CDN選びガイド(リアルな価格情報付き)

海外CDN、どう選べば無駄なお金を払わずに済む?この記事では実際の請求書とユースケースに基づき、2026年...