域名被墙/封后还有救吗?站长必看的恢复流程、替代方案与长期解决思路

域名被墙并不等于无解。文章用通俗方式讲清楚被封的真正原因、可恢复的步骤、替代方案与长期稳定架构,帮助站长把网站从反复被封的循环中解救出来。

很多站长都遇过这样的一天——

网站好好的,没改版、没迁移、没发敏感内容,突然打不开了。

不是服务器挂了、不是到期没续费,而是:

你的域名被墙 / 被封了。

国内用户访问像是掉进黑洞,测速全红,CDN、DNS全换了也无效。

更糟糕的是,不少站长压根不知道究竟是“被墙”还是“运营商拦截”还是“DNS污染”,只看到访问量突然归零。

这篇文章,我会站在 技术工程师 + 站长实战 的角度,讲清楚:

- 域名为什么会被墙?背后到底发生了什么?

- 被墙后到底还能不能恢复?如何判断能不能救?

- 哪些方法是无效的?哪些是有效的?

- 跨境网站、内容网站、电商、工具类站长应该怎样避免反复被封?

- 最后,会给出一套 长期、不容易再出事的解决架构。

这是站长们绕不过去的话题,希望你能耐心读完。

一、域名被墙到底发生了什么?

站长最常问的一句是:

“为什么我这个小站也会被盯上?”

真相是:99% 的域名被墙不是人为“盯上”,而是被自动系统判定的。

常见触发点只有四类:

1. DNS解析被检测到“可疑”

比如:

- 域名解析到境外高风险地址

- 解析到常见的“违规业务”机房

- 频繁更换解析

- 使用了某些被重点监控的 IP 段

- 301 跳转指向另一类被封服务

这类是最常见的。

DNS层触发后,通常会出现:

- 运营商劫持

- 返回错误 IP

- 直接无响应

这就是站长看到的经典“解析正常但打不开”。

2. 网站内容、跳转行为被触发

不一定是你内容不合规,有时只是:

- 用户分享你的网站触发了系统扫描

- 被举报

- 你的网站含有“境外跳转”、“落地页行为”

- 网站被挂暗链

- 某些 JS 脚本引入可疑 URL

说难听点,你的网站啥都没做,别人恶意挂你链接,也可能触发。

3. 流量行为异常(最隐蔽的原因)

一部分“墙”的系统会看这种行为:

- 流量突然暴增

- 某地区大量访问你的非备案站点

- 大量访问 HTTPS 但 SNI 异常

- 反向代理链路复杂

这类最容易误伤合规网站。

4. 你的CDN/ IP 出了问题(你被连坐)

例如:

- 你用的高防CDN下面有其他用户被封

- IP 段被列为“恶意流量”源

- 同机房攻击量异常

- 节点被抽查后判定为高风险

很多站长不知道的是:

域名被墙 80% 的情况下其实是“IP 段被墙”,而不是你被墙。

这就是为什么换个解析,有时马上就恢复。

二、怎么判断“是否真的被墙”?

很多人误判导致搞错方向,你照着下面方法快速判断即可。

步骤 1:国内多地 Ping / dig

建议使用:

- ping.chinaz.com

- dug.io

- IPIP

- Cloudflare Radar

如果:

- 国外正常,国内全部超时 → 高概率被墙

- 国外正常,国内随机部分能访问 → 可能是运营商本地封锁

- dig 返回奇怪 IP → DNS污染

步骤 2:换解析到一个全新 IP 再测

如果换 IP 后 5 分钟内恢复访问:

恭喜,你不是域名被墙,而是 IP 被墙。

这种是最容易恢复的。

步骤 3:更换 DNS服务商(重要)

如果换 IP 没用,再换 DNS:

- Cloudflare

- DNSPod

- Bunny

- 08Host(站长常用)

如果换 DNS后依旧不行 → 基本确定是域名层级的封锁。

步骤 4:国内 HTTP 测试 + SNI 测试

只要你:

- TLS 握手失败

- SNI 尝试直接被 Reset

那就是 GFW 层级封锁,恢复难度较大。

三、域名被墙后到底能不能恢复?

被墙是分等级的,不同等级恢复概率完全不同:

等级 A:IP 被墙(80% 的情况)——100% 可恢复

换 IP → 立刻救回

换CDN→ 立刻恢复

换解析 → 大概率恢复

最常见、最好处理。

等级 B:临时封锁(内容触发)——50% 可恢复

表现为:

- 部分运营商可访问

- 过几天自己又恢复

处理方式:

- 清理内容

- 换CDN节点

- 换 DNS

- 等 7–14 天

能恢复,但有运气成分。

等级 C:DNS永久污染(域名彻底黑名单)——几乎不可恢复

表现:

- 换 IP 无效

- 换 DNS无效

- 解析在国内被篡改

- TLS 直接 Reset

这种情况通常只有两个选择:

换域名,或者做独立的反墙架构(继续用但不同入口)

后文会讲如何“继续用但不暴露原域名”。

四、域名被墙之后的恢复流程

给你一套站长必用的“标准恢复路径”,避免乱试。

步骤 1:立刻更换到全新 IP(不同 ASN)

关键点:

- 不要换成同段的

- 不要换国内很敏感的香港机房

- 不要直接上 Cloudflare 免费 IP(容易重复触发)

推荐策略:

- 换到 Anycast 高防CDN(CDN07 / 08Host / Bunny / Gcore 类)

- 或者直接换到海外新 ASN(日本、新加坡、北美)

80% 的站点在这一步就恢复。

步骤 2:更换 DNS服务商,清空旧记录

包括:

- NS 记录

- A/AAAA

- 旧 CNAME

强制使用新解析,新 TTL 改成 60 秒。

步骤 3:做“入口域名” + “业务域名”分离

很多站长犯的最大错误:

把真正的主域名直接对外暴露给用户访问。

正确做法:

- 主域名(不暴露)

- 二级域名(入口,随坏随换)

入口域名可以是:

- cdn.example.com

- static.example.com

- img.example.com

主域名只做业务逻辑,不对外访问。

入口域名被封了就换,不影响主站。

步骤 4:把可疑内容、JS、落地页全部检查一遍

尤其是:

- 统计脚本

- 外链 JS

- 他人广告代码

- 重定向行为

- 垃圾 bot 流量

其中之一触发系统,也可能封你。

步骤 5:等待 3–30 天重新测试

很多站长不知道:

域名被墙不是永远的,有一部分会自动解除。

尤其是 B 级封锁。

一般来说:

- 3 天:轻度封锁

- 7–14 天:大部分

- 30 天:基本不会再恢复

超过 30 天还这样 → 当它死了。

五、域名被墙后的替代方案

你不一定要换域名,也不一定要坐以待毙。

下面是站长真正能落地、能活下来的方案。

方案 1:使用“入口域名池”,自动轮换(最高效)

做法:

- 准备 3–10 个二级域名

- 使用 CDN07/Bunny/Cloudflare Workers 做自动分配

- 入口域名一旦被墙,系统自动更换下一条

特点:

- 主域名永远不暴露

- 入口域名被封了毫不影响

- 成本最低,稳定性最高

- 可做到“永不掉线”

跨境行业80%都这样做。

方案 2:使用海外Anycast高防 CDN(无可见真实源)

优点:

- 不暴露真实 IP

- 不暴露真实源站

- 回源协议可设为私有

这类 IP 段通常更干净,触发率更低。

例如:

- CDN07

- 08Host

- Gcore

- Akamai

- Cloudflare Spectrum(强但贵)

适合中大体量业务。

方案 3:隐藏源站 + 回源SNI隔离

做法:

- 源站使用私有内网 / 非 443 端口

- CDN回源使用自建 Host

- 外界无法直接访问源站

好处:

- 就算入口域名被封,你的源站也不会被封

- 同时避免扫描、攻击

长期来看相当稳。

方案 4:使用“无域名访问”架构(适合 App / API)

例如:

- IPFS gateway

- DoH/DoT 中转

- IP 直连 + SNI 加密

- TLS 指纹伪装

- 隐藏 Host(H2/QUIC)

这类适合工具类、加速类、API 类业务。

方案 5:切换到“干净国家节点”

按照风险排序:

- 新加坡(较安全)

- 日本(次安全)

- 韩国(稳定)

- 美国(看 ASN)

- 香港(触发率非常高)

香港是最容易被墙的区域,没有之一。十个站长九个踩过雷。

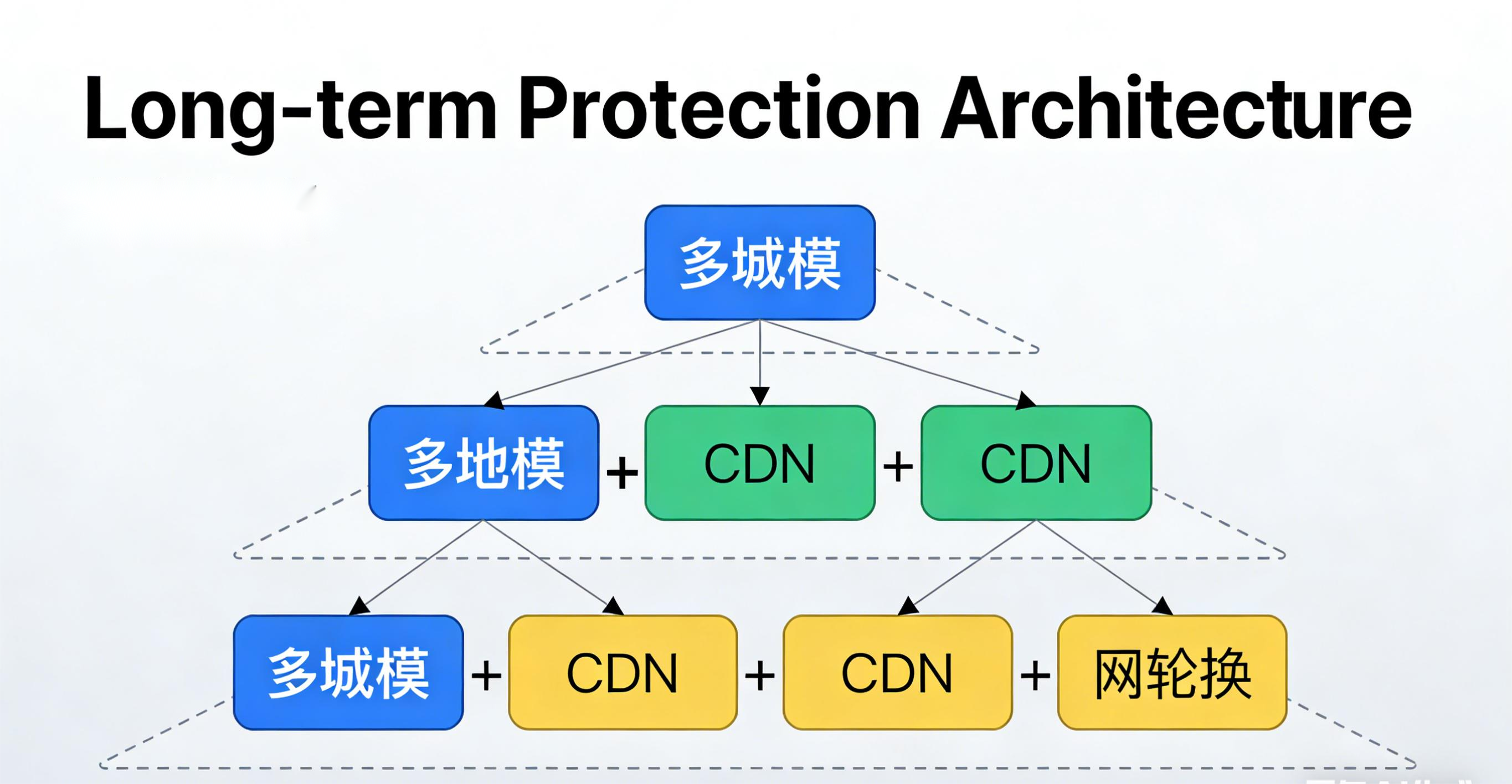

六、长期解决思路:真正不再被封的架构怎么做?

如果你想长期稳定,不重复被封,只需要遵循一句话:

“不让真正的业务域名直接接触用户。”

具体架构如下:

① 主域名(不暴露)

用于:

- 邮件

- OAuth

- 登录系统

- 后端 API

不会对外展示。

② 入口域名池(可换、可废弃)

一旦:

- 流量暴增

- 被攻击

- 被墙

可随时丢弃。

③ Anycast 高防 CDN(清洗 + WAF + AI 风控)

作用:

- 把垃圾流量挡在外面

- IP 干净,不易被封

- 自带全球节点,不会突然炸

④ 私有源站(只有CDN能访问)

源站永远不暴露公网,只开放给CDN的节点回源。

就算被人恶意扫描,也无法进入。

⑤ 自动检测系统(入口域名状态监控)

入口域名一旦出现:

- 解析异常

- 页面对国内失效

- TLS 握手失败

- 重置包增多

自动切换下一条。

很多跨境大站的做法就是:

域名随便封,但服务永远在线。

七、域名被墙并不是世界末日

域名被封只是站长的成长礼之一。

真正反复被封的站长,都犯了下面两个错误:

- 主域名直接对外暴露

- 把业务完全押在一个入口上

你把入口域名做成“可替换的零件”,架构就稳了。

要记住:

- 域名被墙 ≠ 业务结束

- 被封的域名经常能 3–14 天恢复

- 真正的解决方案是“不要让主域名暴露给 GFW”

- 入口域名要能随换随用

- 使用 Anycast 高防 + 干净 IP 段会降低触发几率

你不需要与“被封”对抗,只需要让它对你“不再重要”。

一个成熟的站长,不再依赖某个域名,而是依赖稳定的架构。

FAQ(站长最常问的事):

Q1:什么情况下需要用自动检测?

A:流量突降、用户投诉无法访问、SEO 收录突然异常、出现地域性访问问题时都该启动自动检测,及早定位是 DNS、IP、还是 TLS/SNI 层面的问题。

Q2:自动检测能完全判断“被墙”吗?

A:没有任何单一检测能 100% 断言,但结合 DNS解析、国内多点 HTTP/TLS 探测、SNI 测试与 traceroute,可以非常高概率定位是“IP 段被封”“域名被投毒/污染”还是“运营商层面限速/劫持”。

Q3:什么时候该直接换域名?

A:当换 IP、换 DNS、换CDN多次尝试 7–30 天内都无效且国内依然大量丢包或被篡改时,说明域名可能已被列入黑名单,建议启用备用域名或入口池。

Q4:检测脚本放哪运行比较合适?

A:建议在多台不同网络(至少一个境外节点 + 一个境内节点,比如云服务器+VPS)分别运行检测脚本,或者用第三方站点监控(Pingdom、Upptime、自建探针)。单点检测容易误判。

Q5:报警方式有哪些推荐?

A:简单的可用邮件、Slack/Telegram/Webhook 报警;进阶的把状态上报到监控系统(Prometheus + Alertmanager / Grafana),结合自动化恢复策略(如自动切换入口域名、自动修改 DNS)。

Q6:误报该如何规避?

A:使用“至少 N 次失败且间隔 T 秒”触发规则;并配合多点探测(例如国内 3 个节点都失败才报警),避免单一网络波动触发误报。

附:用于检测“是否被墙”的自动脚本

快速一键排障脚本(bash)—— 本地站长常用的快速检查

保存为 check_blocked.sh,给可执行权限 chmod +x check_blocked.sh,运行 ./check_blocked.sh example.com。

如何使用与解读:

- 在本地运行一次,然后在境外 VPS(新加坡/Japan/US)再跑一次。若境外正常、本地全部失败,就是“被墙/污染”。

- 若更换 IP 后能立刻访问,多数是 IP 被墙或者某 ASN 被封。

Share this post:

Related Posts

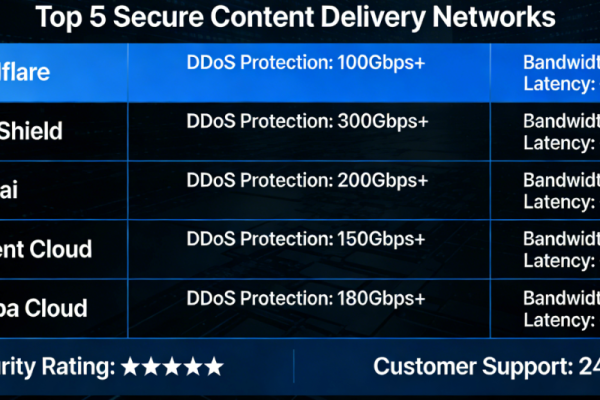

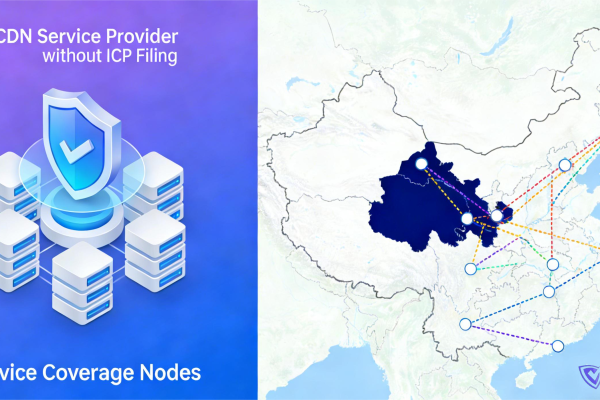

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

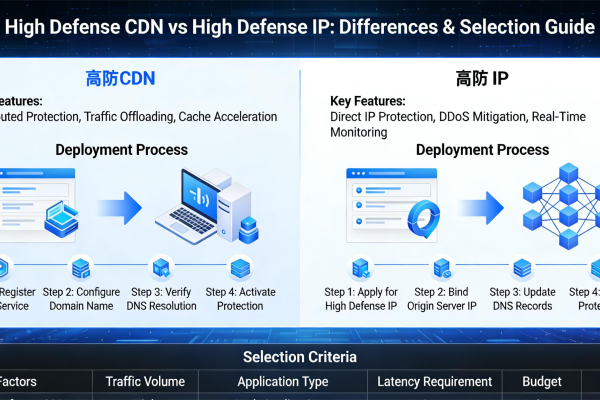

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...