ドメインがブロックされた?ウェブマスターのための復旧、代替案、長期的安定化の完全ガイド

ドメインがブロックされても終わりではありません。真の原因、実行可能な復旧手順、効果的な代替案、そして再発を防ぐ安定した長期的なアーキテクチャを解説し、サイトをオンラインに戻す方法をご紹介します。

多くのウェブサイト運営者が直面する、あの日がやってきます──

サイトは順調に稼働していました。リデザインも、移行も、センシティブなコンテンツの投稿もありません。それなのに突然、アクセス不能に。

サーバーのクラッシュでも、契約切れでもありません。その原因はこれです:

あなたのドメインがブロック/ファイアウォールされたのです。

特定の地域からのトラフィックはブラックホールに吸い込まれます。すべてのスピードテストは失敗。CDNやDNSを変更しても何の効果もありません。

さらに悪いことに、多くのウェブマスターは、「ファイアウォールブロック」「ISPによるスロットリング」「DNSポイズニング」のどれなのか判断できず、ただトラフィックがゼロになるのを見守るだけです。

この記事では、技術エンジニアであり実践的なウェブマスターでもある視点から、以下を明確に説明します:

- ドメインがブロックされるのはなぜか?裏側で実際に何が起こっているのか?

- ブロックされたドメインは回復可能か?回復可能かどうかはどう判断する?

- どの方法が無駄で、どの方法が実際に有効か?

- 越境サイト、コンテンツプラットフォーム、ECサイト、Webツールの運営者は、繰り返されるブロックをどう避ければよいか?

- 最後に、将来の問題を防ぐ長期的で回復力のあるアーキテクチャをご紹介します。

これはサイト運営者にとって避けて通れない課題です。ぜひ最後までお読みください。

1. ドメインがブロックされると、実際に何が起こるのか?

ウェブマスターが最もよく尋ねる質問はこれです:

「なぜ私の小さなサイトがターゲットにされるのか?」

真実はこうです:ドメインブロックの99%は、人手による「ターゲティング」ではなく、自動化システムによって引き起こされています。

一般的なトリガーは、主に次の4つのカテゴリに分けられます:

1. DNS解決が「不審」と判定される

例えば:

- ドメインが海外の高リスクIPアドレスに解決される。

- 「非準拠」サービスをホストすることで知られるデータセンターを指している。

- DNSレコードの頻繁な変更。

- 重点監視対象の特定のIPレンジの使用。

- 他のブロック済みサービスへの301リダイレクト。

これが最も一般的な原因です。

DNSレイヤーでトリガーされると、通常以下の現象が発生します:

- ISPによるハイジャック

- 誤ったIPアドレスの返却

- 応答の完全な欠如

これが、「DNSは正常に見えるがサイトが読み込まれない」という典型的な状況です。

2. ウェブサイトコンテンツまたはリダイレクト行動がフィルターを起動する

常にあなたのコンテンツが非準拠であるためとは限りません。時には以下のようなことが原因です:

- ユーザーがあなたのリンクを共有したことで自動スキャンが起動。

- サイトが通報される。

- あなたのサイトに「海外リダイレクト」や特定のランディングページ行動が含まれる。

- 隠れたスパムリンクがあなたのサイトに注入される。

- 特定のJSスクリプトが不審なURLを読み込む。

率直に言えば、たとえあなたのサイトが何も悪いことをしていなくても、誰かが悪意を持ってあなたにリンクすることでブロックが引き起こされる可能性があります。

3. 異常なトラフィックパターン(最も隠れた原因)

一部のフィルタリングシステムは、以下のような行動を監視しています:

- 突然の、大規模なトラフィックスパイク。

- 特定地域からの、ローカライズされていないサイトへの高容量アクセス。

- 異常なSNIパターンを伴う大量のHTTPSトラフィック。

- 過度に複雑なリバースプロキシチェーン。

このカテゴリは、正当なサイトに対する誤検知(偽陽性)を最も多く引き起こします。

4. あなたのCDN/IPレンジが問題(「連座」によるブロック)

例えば:

- あなたが使用しているDDoS対策CDN上の他のユーザーがブロックされる。

- あなたのIPレンジが「悪意のあるトラフィック」の発生源としてフラグ付けされる。

- あなたのサーバーのデータセンターからの異常な攻撃量。

- CDNノードが抜き打ち検査され、高リスクと判断される。

多くのウェブマスターが知らないこと:

80%のケースでは、あなたのドメインがブロックされているのではなく、それが属しているIPレンジがブロックされているのです。

そのため、単にDNSのAレコードを変更するだけで、時には即座に問題が解決することがあります。

2. 「本当にファイアウォールブロックなのか?」をどう診断するか

誤診は労力の無駄です。この迅速な診断手順に従ってください。

ステップ1:複数地点からのPing / Digテスト(地域内から)

以下のようなツールを使用します:

- ping.chinaz.com

- dug.io

- IPIP

- Cloudflare Radar

解釈:

- 地域外ではアクセス可能だが、地域内のすべての地点でタイムアウトする → ファイアウォールブロックの可能性が高い。

- 地域外ではアクセス可能だが、地域内では不安定/信頼性が低い → ローカルISPによるスロットリング/ブロックの可能性。

- dig が奇妙な、誤ったIPを返す → DNSポイズニングの可能性が高い。

ステップ2:DNS Aレコードをまったく新しいIPに変更して再テスト

IPを変更してから5分以内にアクセスが回復した場合:

おめでとうございます。あなたのドメインはブロックされていません。あなたのIPがブロックされているのです。

これは最も回復が容易なシナリオです。

ステップ3:DNSプロバイダーを変更する(重要)

新しいIPで効果がない場合、権威DNSネームサーバーを変更します。以下を試してください:

- Cloudflare DNS

- DNSPod

- Bunny DNS

- 08Host(ウェブマスターの間で人気)

DNSプロバイダーを変更してもまだ解決しない場合 → ブロックはドメインレベルである可能性が高い。

ステップ4:地域内からのHTTP + SNIテスト

以下の現象に遭遇した場合:

- TLSハンドシェイクの失敗

- SNIプローブが即座にリセットされる(TCP RST)

これは、ディープパケットインスペクション(DPI)/ファイアウォールレベルのブロックを示しており、回避がより困難です。

3. ブロックされたドメインは実際に回復可能か?

ブロックには深刻度レベルがあり、それぞれ回復の見込みが異なります:

レベルA:IPレンジブロック(全ケースの80%)— 100% 回復可能

IPを変更する → 即時解決。

CDNプロバイダーを変更する → 即時解決。

DNSレコードを変更する → 回復の可能性が高い。

最も一般的で、最も扱いやすい。

レベルB:一時的なブロック(コンテンツ起因) — 約50% 回復可能

症状:

- 一部のISPではアクセス可能だが、他のISPでは不可能。

- 数日後に謎のようにアクセスが回復する。

取るべき行動:

- トリガーとなる可能性のあるコンテンツをクリーンアップする。

- CDNノードを切り替える。

- DNSを変更する。

- 7–14日間待つ。

回復は可能ですが、ある程度の運も絡みます。

レベルC:永続的なDNSポイズニング / ドメインブラックリスト — 回復はほぼ不可能

症状:

- IPを変更しても効果がない。

- DNSを変更しても効果がない。

- 地域内でのDNS応答が一貫してハイジャック/ポイズニングされている。

- TLS接続が即座にリセットされる。

この場合、通常2つの選択肢があります:

ドメイン名を変更する、OR 回復力のあるアンチ検閲アーキテクチャを実装する(別のエントリーポイント経由で使い続ける)。

「ドメインを公開せずに使い続ける」方法については後ほど説明します。

4. ブロックされたドメインの段階的復旧プロセス

無作為で効果のない試みを避けるため、この標準的な復旧手順に従ってください。

ステップ1:直ちにまったく新しいIP(異なるASN)に切り替える

重要なポイント:

- 同じサブネット/レンジ内のIPに切り替えない。

- 特定地域をターゲットにする場合、センシティブな香港のデータセンターは避ける。

- 無料/パブリックのCloudflare IPをすぐに使用しない(再トリガーのリスクが高い)。

推奨戦略:

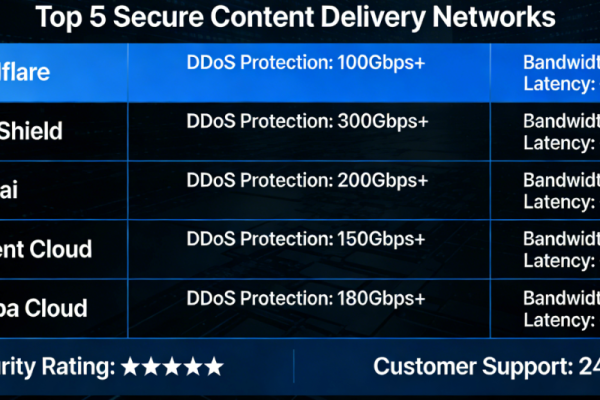

- エニーキャストDDoS対策CDN (CDN07, 08Host, Bunny, Gcoreなど)に切り替える。

- または、まったく新しい海外のASN(日本、シンガポール、北米)に直接移行する。

このステップだけで、80%のサイトが回復します。

ステップ2:DNSプロバイダーを変更し、古いレコードをフラッシュする

これには以下が含まれます:

- NS(ネームサーバー)レコード

- A/AAAAレコード

- 古いCNAMEレコード

新しい解決の使用を強制します。新しいTTLを60秒に設定します。

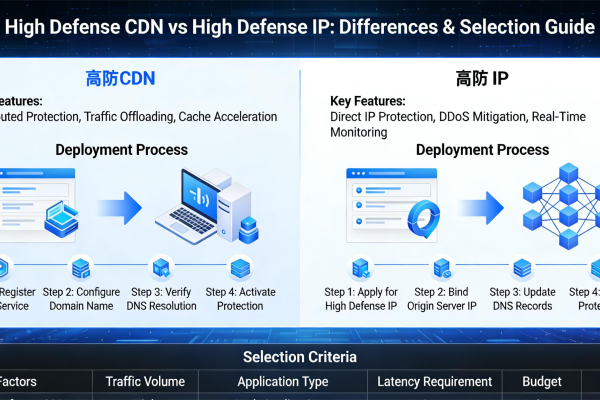

ステップ3:「エントリードメイン」と「ビジネスドメイン」を分離する

多くのウェブマスターが犯す最大の間違い:

プライマリビジネスドメインをエンドユーザーの直接アクセスに公開してしまうこと。

正しいアプローチ:

- プライマリドメイン(直接ブラウジングのために公開されない)

- エントリーサブドメイン(公開されているURL;ブロックされたら簡単に置き換え可能)

エントリードメインは以下のようにできます:

- cdn.yourdomain.com

- static.yourdomain.com

- img.yourdomain.com

プライマリドメインはビジネスロジック(API、データベース、認証)を扱いますが、ユーザーから直接アクセスされることはありません。

エントリードメインがブロックされたら、それを置き換えます。コアサイトはそのままです。

ステップ4:すべてのコンテンツ、スクリプト、ランディングページを監査する

特に以下の点に注意してください:

- 分析スクリプト

- サードパーティ製JSライブラリ

- 外部広告コード

- リダイレクト行動

- スパム/ボットのトラフィックパターン

これらのいずれかが自動システムを起動すると、ブロックが発生する可能性があります。

ステップ5:3~30日待って再テストする

多くのウェブマスターが知らないこと:

ドメインブロックは常に永久的とは限りません。かなりの割合で、一定期間後に自動的に解除されます。

これは特にレベルB(一時的)ブロックに当てはまります。

一般的なタイムライン:

- 3日間: 非常に軽い/偶発的なトリガーの場合。

- 7–14日間: ほとんどの一時的ブロックの場合。

- 30日間: それまでに回復していない場合、永久的と見なします。

30日経過してもまだブロックされている場合 → その視聴者層にとってそのドメインは事実上「死んでいる」と考えてください。

5. ドメインブロック後の実用的な代替案

ドメインを放棄したり、ただ待つ必要はありません。以下に、実用的で生き残るための戦略を紹介します。

オプション1:「エントリードメインポール」を自動ローテーションで使用する(最も効率的)

方法:

- 事前に3~10個のサブドメインを準備する。

- CDN07、Bunny、Cloudflare Workersなどのサービスを使用して、それらの間で自動的にトラフィックをローテーションまたは負荷分散する。

- 1つのエントリードメインがブロックされた場合、システムは自動的に次のドメインにフェイルオーバーする。

特徴:

- プライマリドメインは完全に隠されたまま。

- エントリードメインがブロックされても、サービスへの影響はゼロ。

- コストが最も低く、安定性が最も高い。

- 「常時オンライン」の回復力を実現。

主要な越境プラットフォームの約80%が、この方法のバリエーションを使用しています。

オプション2:海外のエニーキャストDDoS対策CDNを使用する(オリジン隠蔽)

利点:

- あなたの実際のサーバーIPが決して公開されない。

- あなたの真のオリジンサーバーが隠される。

- オリジンプル通信にプライベートなプロトコル/ポートを使用できる。

これらのIPレンジは、より「クリーン」であり、トリガー率が低い傾向にあります。

例:

- CDN07

- 08Host

- Gcore

- Akamai

- Cloudflare Spectrum(強力だが高価)

中規模から大規模な運用に適しています。

オプション3:オリジンを隠す + オリジンSNIを分離する

方法:

- オリジンサーバーをプライベートネットワークまたは非標準ポート(443以外)でホストする。

- CDNがオリジンプル用にカスタムHostヘッダーを使用するよう設定する。

- オリジンサーバーを公衆インターネットからアクセス不能にする。

利点:

- エントリードメインがブロックされても、オリジンサーバーのIPは安全なまま。

- スキャンや直接攻撃からも保護。

長期的に見て非常に安定しています。

オプション4:「ドメインレスアクセス」アーキテクチャを使用する(アプリ/API向け)

例:

- IPFS Gateway

- DNS-over-HTTPS (DoH) / DNS-over-TLS (DoT) リレー

- 直接IP接続 + 暗号化SNI (ESNI)

- TLSフィンガープリント難読化

- Hostヘッダーの隠蔽(H2/QUIC)

ツール、アクセラレータ、APIベースのサービスに適しています。

オプション5:「クリーン」な国ノードに切り替える

リスクランキング(特定フィルターのトリガー確率、低い方から高い方へ):

- シンガポール(比較的安全)

- 日本(安全)

- 韓国(安定)

- アメリカ(ASNによる)

- 香港(トリガー率が非常に高い)

香港は、これまでで最もブロックを引き起こしやすい地域です。10人中9人のウェブマスターが、これを苦い経験で学んでいます。

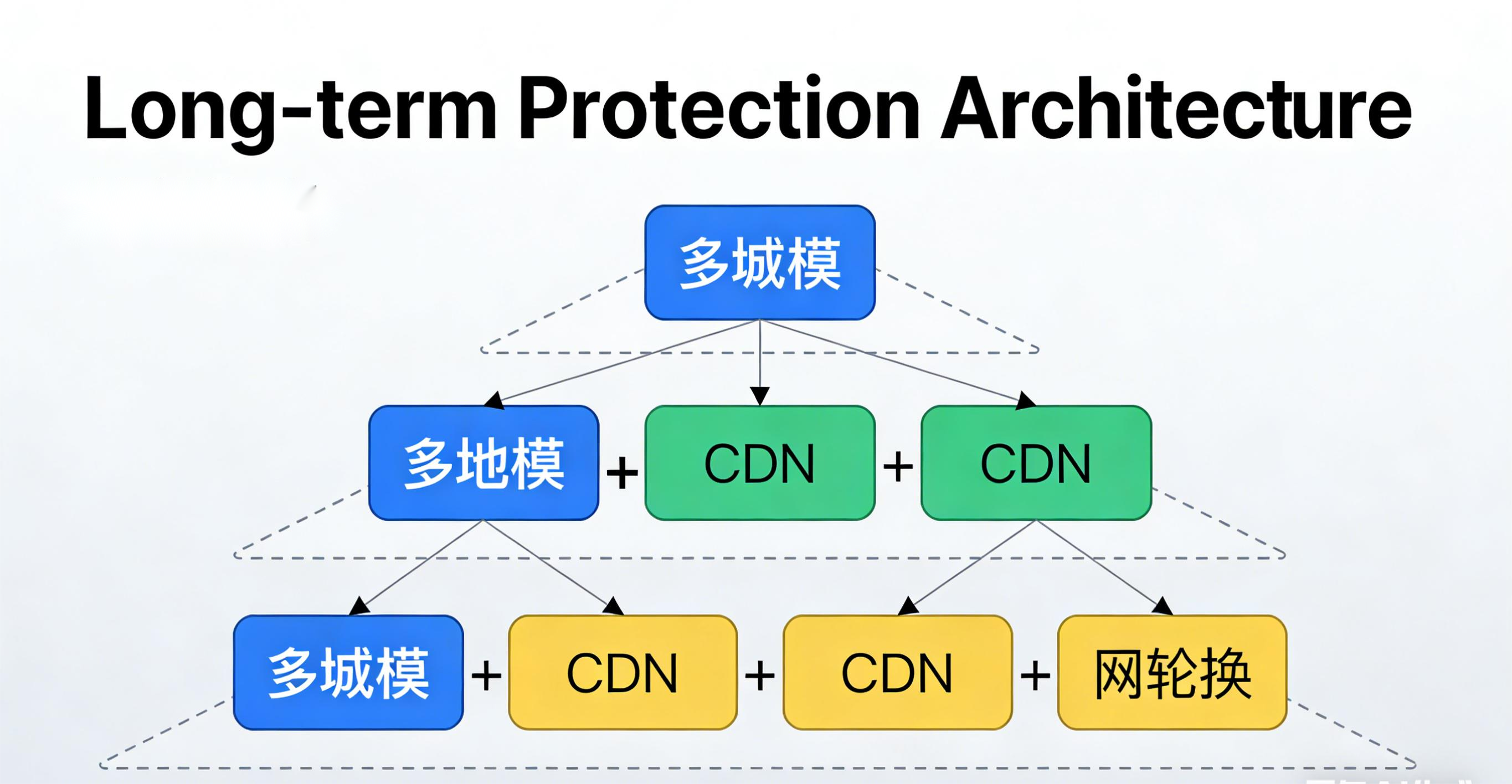

6. 長期的解決策:二度とブロックされない(再発防止)アーキテクチャの構築

長期的な安定性を確保し、繰り返されるブロックを避けるには、次の単一の原則に従ってください:

「真のビジネスドメインをエンドユーザーに直接アクセスさせてはならない。」

具体的なアーキテクチャは以下の通りです:

① プライマリドメイン(公開しない)

以下の目的でのみ使用:

- メール

- OAuth / SSO

- ログインシステム

- バックエンドAPI

公開リンクや直接サイトアクセスには決して使用しない。

② エントリードメインポール(交換可能 & 消耗品)

以下の場合に即座に破棄可能:

- トラフィックが異常に急増する。

- 攻撃を受ける。

- ブロックされる。

③ エニーキャストDDoS対策CDN(スクラビング + WAF + AIルール)

目的:

- ジャンク/スキャナー トラフィックをあなたに到達する前にブロック。

- ブロックリスクの低い「クリーン」なIPレンジを使用。

- グローバルノードが単一障害点を防止。

④ プライベートオリジンサーバー(CDN専用アクセス)

オリジンサーバーは公衆インターネットに公開されません。特定のCDNノードのみが、プライベートトンネルまたは厳格なファイアウォールルールを介してアクセスできます。

誰かがエントリードメインを見つけても、あなたのオリジンを追跡したり攻撃したりすることはできません。

⑤ 自動化モニタリングシステム(エントリードメイン健全性チェック)

エントリードメインを継続的に監視します。以下のいずれかの兆候を示した場合:

- 主要地域からのDNS解決失敗。

- HTTP/HTTPSタイムアウト。

- TLSハンドシェイクの失敗。

- TCP RSTパケットの増加。

システムは自動的に、プール内の次の健全なエントリードメインにフェイルオーバーします。

これが主要な越境サイトの運営方法です:

「ドメインは好きなだけブロックすればいい。我々のサービスはオンラインのままだ。」

7. ドメインがブロックされたからといって世界の終わりではない

ブロックされたドメインへの対応は、ウェブマスターの通過儀礼です。

繰り返しブロックされる人たちは、通常以下の2つのミスを犯しています:

- プライマリドメインを直接公開してしまう。

- すべてのリソースを1つのエントリーポイント(単一のバスケット)に依存させてしまう。

エントリードメインを「交換可能な部品」として扱えば、あなたのアーキテクチャは回復力を備えます。

覚えておいてください:

- ブロックされたドメイン ≠ あなたのビジネスの終わり。

- 多くのブロックされたドメインは、3〜14日後に自然に回復します。

- 真の解決策は「あなたのプライマリドメインをフィルタリングメカニズムに公開しないこと」です。

- エントリードメインはいつでも瞬時に交換可能であるべきです。

- エニーキャストDDoS対策 + クリーンなIPレンジの使用は、トリガーリスクを大幅に軽減します。

あなたはブロックされることと「戦う」必要はありません。それをあなたの運営にとって「無関係」にする必要があるのです。

成熟したウェブマスターは、いかなる単一のドメインにも依存しません。彼らは安定した、冗長性のあるアーキテクチャに依存します。

FAQ(ウェブマスターが最もよく尋ねること):

Q1: 自動モニタリングはいつ使用すべきですか?

A: 突然のトラフィック低下、ユーザーからのアクセス不能報告、SEOインデックスの異常、地域的なアクセス問題が見られたら起動します。DNS、IP、TLS/SNIのどれに問題があるかを迅速に診断するのに役立ちます。

Q2: 自動検出で「ブロック」を保証できますか?

A: 単一のテストで100%確定的なことはありません。しかし、DNS解決チェック、地域内からの複数地点HTTP/TLSプローブ、SNIテスト、トレースルートを組み合わせることで、「IPレンジブロック」「DNSポイズニング」「ローカルISPスロットリング/ハイジャック」のどれかを高い精度で特定できます。

Q3: いつドメイン名を変更すべきですか?

A: IP、DNSプロバイダー、CDNを7〜30日間にわたって複数回変更しても効果がなく、その地域からのトラフィックに依然としてパケットロスやハイジャックが見られる場合、あなたのドメインはおそらくブラックリストに載っています。バックアップドメインまたはエントリードメインポールを起動する時です。

Q4: モニタリングスクリプトを実行する最適な場所はどこですか?

A: 複数のネットワーク(少なくとも地域外の1ノードと地域内の1ノード、例:クラウドサーバー + VPS)から実行します。または、サードパーティのサイト監視(Pingdom, UptimeRobot, セルフホストのUpptime)を使用します。単一地点検出は誤検知につながります。

Q5: 良いアラート方法は何ですか?

A: シンプルなもの:メール、Slack/Telegram/Webhookアラート。高度なもの:ステータスを監視システム(Prometheus + Alertmanager / Grafana)に取り込み、自動復旧ポリシー(例:エントリードメインの自動切り替え、DNSの自動更新)と組み合わせます。

Q6: 誤警報をどう回避しますか?

A: 「T秒間隔でN回連続して失敗した場合のみ起動」などのルールを使用します。複数地点プローブ(例:地域内の3つの別々のノードからの失敗をアラート発生前に要求)と組み合わせます。これにより、一時的なネットワーク不具合によるアラートを回避します。

付録:ブロック検出用スクリプト

迅速なトラブルシューティングスクリプト(bash)— ウェブマスターのための便利なツール

check_blocked.shとして保存し、chmod +x check_blocked.shで実行可能にし、./check_blocked.sh example.comを実行します。

使用方法 & 解釈:

- ローカルで一度実行し、次に地域外のVPS(シンガポール/日本/米国)で実行します。地域外では完璧に機能するがローカルでは完全に失敗する場合、ブロック/ポイズニングの強力な指標です。

- サイトのIPを切り替えると直ちにアクセスが回復する場合、問題はおそらくIPまたはASNブロックでした。

Share this post:

Related Posts

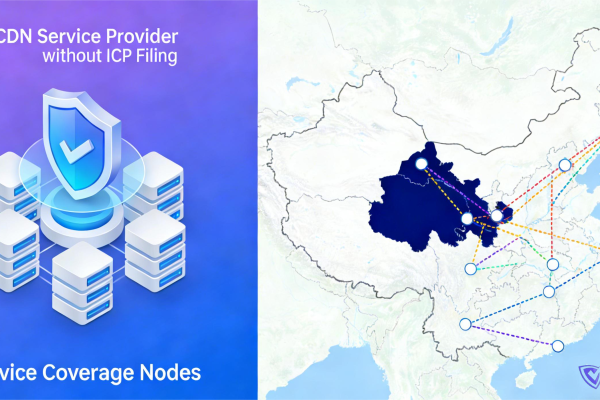

ICP备案不要のCDNおすすめ|中国大陸への高速アクセスと堅牢な防御を兼ね備えたサービスは?

ICP备案不要のCDNの選び方とは?実際のウェブマスターによるテストに基づき、中国大陸からの高速アクセスと...