防封CDN与防屏蔽架构:原理、线路、源站隐藏与选型清单

这篇文章从工程师角度,把防封CDN的架构、线路策略、源站隐藏、Anycast 分流和 SNI 混淆讲透,并给出 5 家值得考虑的选型方案。

在全球网络环境加速分化的背景下,跨境服务、政治敏感地区访问、Web3/交易类站点、媒体内容与隐私类产品都面临同一个问题:

封锁(Blocking)与屏蔽(Filtering)越来越频繁,而且越来越精准。

传统CDN能解决“加速”,但对运营商级封锁、IP 专段封禁、SNI 层阻断、关键词探测、DNS 域名污染、URL 模式识别、协议特征识别等情况,已经显得不够用。

于是,“防封CDN/ 防屏蔽CDN”成为一个新的细分技术方向。

这类CDN的目标很明确:

让网站在“被针对、被拉黑、被检测、被 DPI 探测、被区域封锁”的情况下仍然能访问。

本文将从底层原理到架构方案,再到实际选型标准,系统性讲清楚防封CDN真正依靠的技术,而不是一堆营销词。

一、防封CDN的本质问题:封的是什么?

要理解“如何防封”,先要弄懂“封的颗粒度是什么”。

不同国家和运营商使用的封锁手段不一样,但大致分为:

1)DNS 层封锁(DNS污染/拦截)

- 劫持 DNS 查询

- 返回错误 IP

- 直接 NXDOMAIN

- 按域名关键字屏蔽

应对方式:DNS-over-HTTPS、隐藏真实域名、内置跳板 DNS

2)IP 层封锁(IP黑名单)

- 某段 IPv4/IPv6 被整体封

- 某个 ASN(自治域)被拉黑

- 某个云厂商的 IP 全部被屏蔽

- 某个高防段被直接封杀

应对方式:Anycast 混合源站、IP 轮换、运营商散布式节点

3)SNI 层封锁(TLS SNI 过滤)

监测 TLS ClientHello 的 SNI 域名,匹配后直接拒绝连接。

应对方式:自定义 TLS、Ech(Encrypted Client Hello)、Domain Fronting

4)URL / HTTP 层过滤

- 关键字过滤

- API 路由匹配过滤

- 某些 JS、Manifest、CSS 特征被识别

- 某些路径被认为“敏感内容”

应对方式:路径加密、反向网关混淆、反代包装(Reverse-Proxy Shield)

5)DPI 深度包检测(Deep Packet Inspection)

运营商识别流量特征,包括协议指纹、TLS 指纹、流量模式、行为模式。

应对方式:抗 DPI 协议、混淆代理、TLS 指纹伪装

6)流量行为黑名单(Traffic Fingerprint Blacklist)

例如:

- 某个站点被访问量突然暴增

- 某些用户行为被识别为“违规站点模式”

- 某些 API 行为与黑名单数据库匹配

应对方式:流量分散、流量随机化、行为包装

二、防封CDN的核心技术构成

真正能“防封”的CDN,必须具备以下技术栈,不是任意三个功能拼一拼。

1. 多入口节点(Multi-Entry Ingress)

为避免一个入口被封死,需要:

- 多个不同国家/地区的入口服务器

- 多个 ASN(Autonomous System)

- 多个运营商(China Mobile / PCCW / Telstra / NTT / Cogent)

- IP 地址池大而分散

入口越分散,越不容易一次性被黑名单击中。

2. 分布式 Anycast(Full-Anycast + Partial Anycast 混合)

单纯 Anycast 不够,需要:

Full Anycast

- 全球所有节点共享一个逻辑 IP

- BGP 自动引流到最近节点

- 封一个节点不会全部掉线

Partial Anycast

- 特定区域使用不同的 IP/ASN

- 分散封锁风险

- 可以根据封锁情况随时切换路线

这类架构在抗运营商级封锁时非常有用。

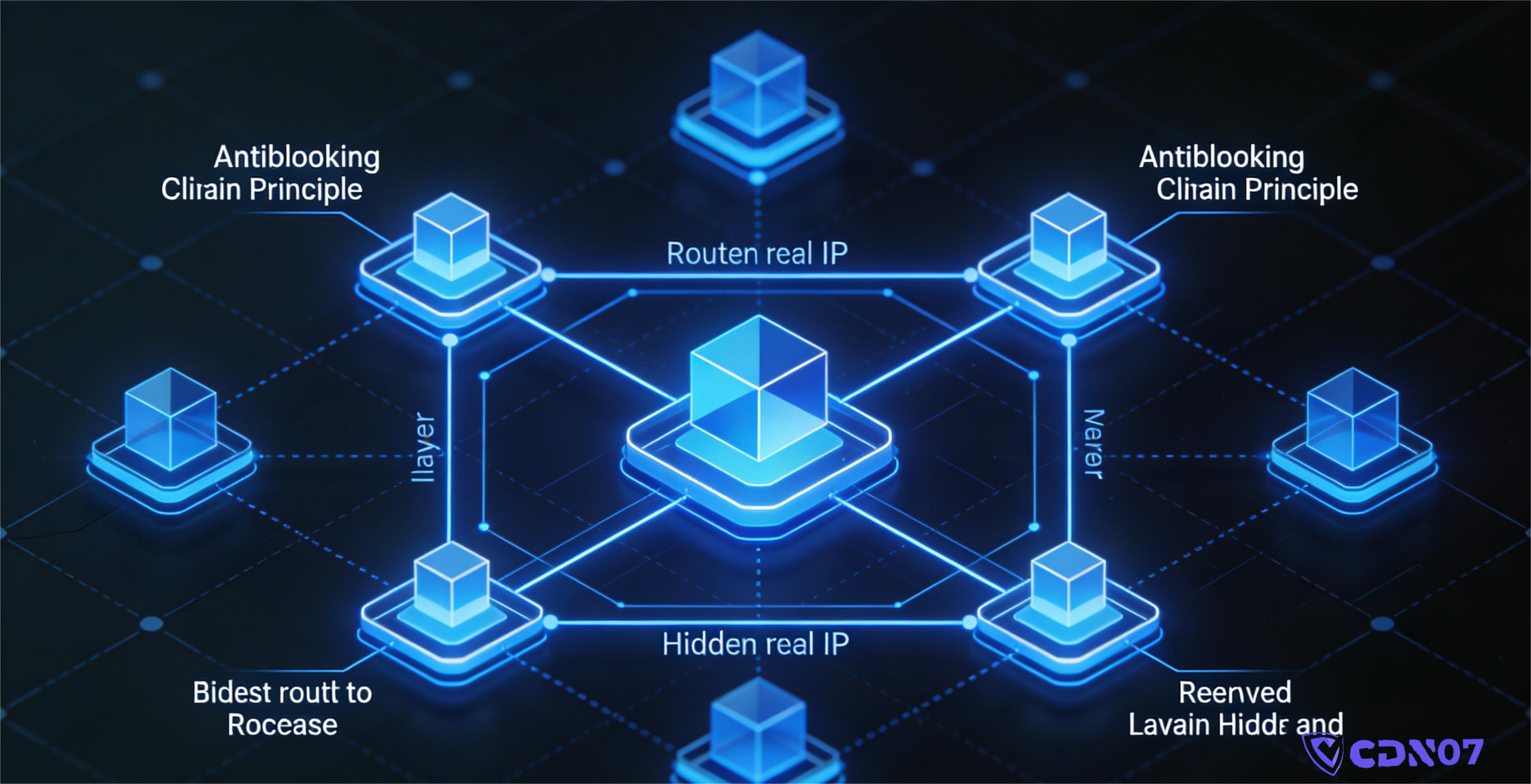

3. 回源隐藏(Origin Cloaking)

核心是:让对方永远找不到源站真实 IP

关键技术包括:

- 强制回源只允许CDN私有网络

- 双向认证回源(mTLS)

- 源站不对公网开放

- 隧道式回源(GRE / WireGuard / QUIC 隧道)

没有回源隐藏,谈防封都是假的。

4. TLS 与 SNI 混淆(TLS Obfuscation)

SNI 是最容易被封的,但也是最容易隐藏的。

主流技术包括:

- Encrypted Client Hello (ECH):SNI 加密

- Fake SNI(伪装域名)

- Randomized TLS Fingerprint(随机化 TLS 指纹)

- Cloudflare 的 SNI Encryption(部分国家可用)

SNI 混淆的重点是:外部看到的域名 ≠ 实际访问的域名

5. Domain Fronting(域名前置)

这是很多防封CDN的核心。

访问敏感站点 → 看起来是在访问另一个被信任的大网站

例如(仅作为技术例子,不代表可用):

Host: yourdomain.com

TLS SNI: cdn.google.com

中间节点会把请求转到真实目标,但封锁者只能看到“Google”。

此方法近年来被部分大型云厂商禁止,但仍有自主托管的 FrontingCDN 继续支持。

6. 分层网络跳板(Multi-Hop Transport Shield)

典型架构:

用户 → 边缘节点 → 中间跳板(Proxy Mesh) → 回源网关 → 源站

优势:

- 每一跳都隐藏上游真实地址

- 即使第一跳被封,其他路径仍然可用

- 行为、协议、内容都可在跳板层重写

7. 协议混淆(Anti-DPI Obfuscation Protocol)

包括但不限于:

- QUIC 指纹伪装

- WebSocket over TLS 混淆

- HTTP/2 Prioritization 模式打散

- Shadowsocks/VMess/VLESS 混淆技术(企业级版本)

目的是让 DPI 无法看出你实际在访问什么。

8. 自动线路轮换(Auto-Relay Rotation)

IP、ASN、入口、跳板等自动切换。

封锁发生时:

- 自动切换

- 自动扩容

- 自动选最干净的线路

这是一套智能调度系统,不是简单 IP 切换。

三、防封CDN的典型架构

下面给你一个工程师能看懂、真正可落地的典型架构。

架构图

用户请求

↓

入口 Anycast 节点(多个 ASN)

↓

协议混淆层(TLS → 混淆 + Fingerprint 随机化)

↓

反代跳板层(Proxy Mesh,隐藏真实 Host)

↓

回源网关(仅内网可访问)

↓

加密隧道(GRE/WireGuard/QUIC)

↓

真实源站(不暴露公网)

核心目标:

- 不暴露域名(SNI/ECH/Fronting)

- 不暴露 IP(Anycast/入口多IP/多ASN)

- 不暴露流量模式(混淆+DPI 对抗)

- 不暴露源站(Origin Cloaking)

- 可抗运营商级封锁(线路随机化)

四、如何选一个真正能“防封/防屏蔽”的CDN

以下是行业内最实用的选型标准。

1. 是否拥有多个 ASN?(非常关键)

越多的 ASN → 越难被封锁

如果只有 1 个 ASN,基本不属于“防封类CDN”。

2. 是否支持 SNI 混淆 / ECH?

没有 SNI 混淆,就无法应对 TLS SNI 封锁。

关键问题:

- 是否能隐藏真实域名?

- 是否可自定义 TLS 指纹?

- 是否支持前置域名(Dom Fronting)?

3. 是否具备 Origin Cloaking?

判断方式:

- 源站是否可以关闭公网?

- 是否必须通过CDN内网访问?

- 是否提供隧道回源?

如果源站 IP 可被扫描→不属于防封CDN。

4. 是否提供入口轮换(IP Rotator)?

优质防封CDN特点:

- 一个域名可绑定几十个入口节点

- 封一个自动切换

- 用户无感知

5. 是否拥有足够“干净”的全球网络?

检查点:

- 是否避免使用被封常用 ASN(如大量滥用 IP 的廉价云)

- 是否在重点地区有专线/高质量 BGP

- 是否具备多区冗余

6. 是否有反 DPI、混淆、防探测技术?

如果只有“换 IP”,那是伪防封服务。

真正的防封技术必须包括协议混淆和行为包装。

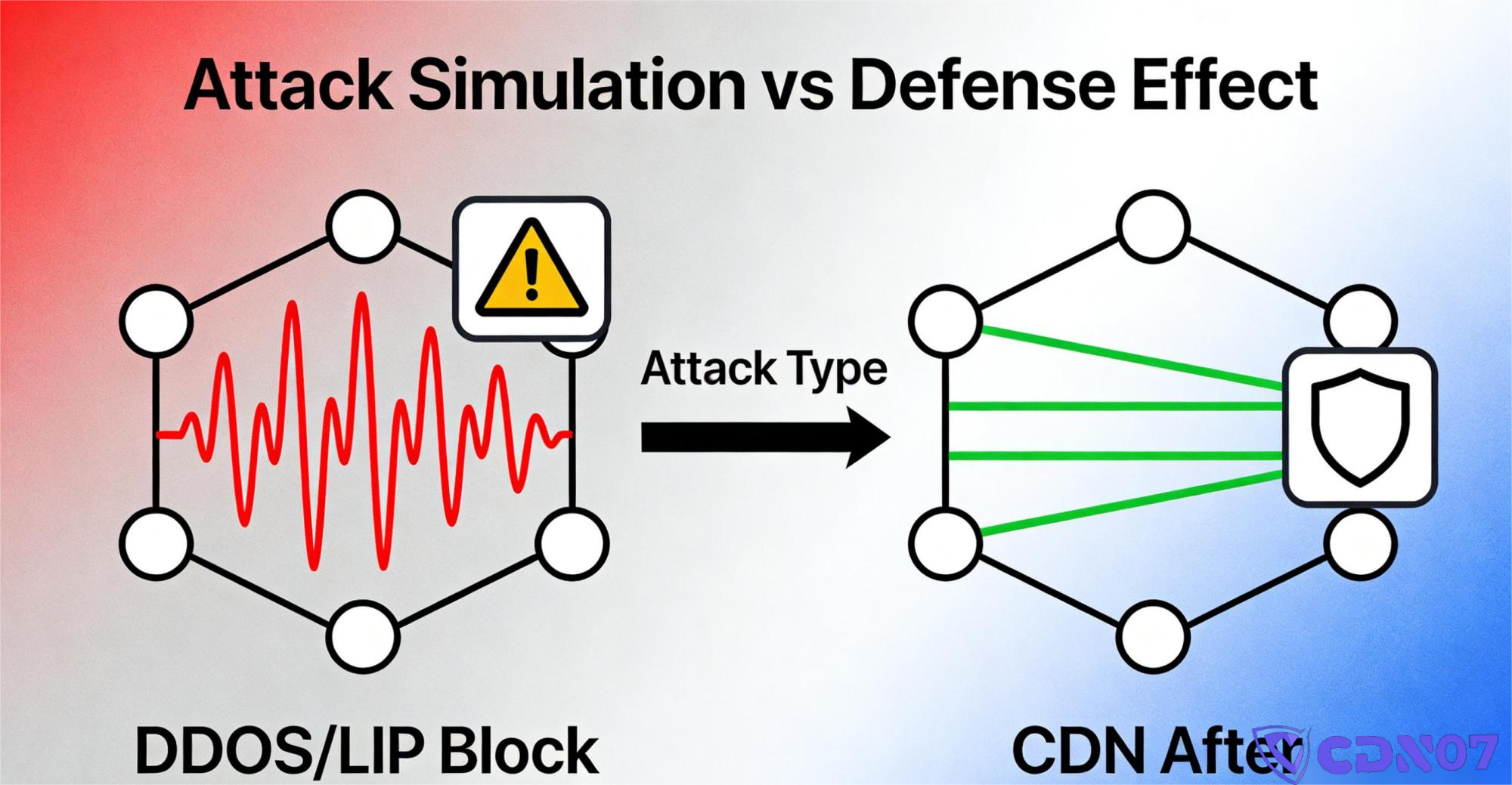

7. 清洗与防御能力(Attack → Block → Fingerprint)

被封网站往往也会受到攻击,高带宽清洗是关键加分项。

五,家适合防封 / 防屏蔽的CDN选型清单

①CDN07(亚洲强化版防封能力)

适用范围: 中国方向访问、Web3、交易类、电商、跨境 SaaS

特点:

- 多 ASN Anycast(多入口,大幅降低被整体拉黑可能)

- 强制回源隐藏:支持 GRE/WireGuard/QUIC 隧道

- 自定义 TLS 指纹 + SNI 混淆

- 海外入口分散:香港、日本、新加坡、欧洲双区、美西、美东

- 自动入口轮换(防 IP 黑名单)

- 具备大带宽清洗能力

- 访问中国大陆方向特别友好

缺点:

- 依赖高级功能需要专业配置,适合工程团队

- 对内容类型有一定审查(滥用风险较高)

适合谁:

跨境业务、敏感地区访问、Web3 钱包/行情/API、媒体站点、容易被封的服务。

② Gcore(国家级节点密度 + 多策略 Anti-blocking)

特点:

- 在东欧、俄罗斯、中亚、中东等地区有独特优势

- 多 ASN 多节点

- 搭配“私有回源网络”可隐藏服务器

- 自建全球骨干网(Tier-1 级别)

- DNS +CDN一体化(防 DNS 污染能力强)

缺点:

- 响应慢,工程配合时间长

- 某些地区 IP 易被拉黑

适合谁:

新闻媒体、全球性业务、区块链类平台、对区域节点要求特别高的团队。

③ Cloudflare(全球最大、反 SNI 最强,但 Fronting 限制多)

特点:

- 全球节点最多、Anycast 能力最强

- ECH(SNI 加密)逐步落地中

- 有 “Spectrum” 可隐藏真正 TCP/UDP 回源

- 强大的 WAF + 行为模型

- 对抗大规模 DPI 拦截能力强

缺点:

- 域名前置(Domain Fronting)已被禁止

- 部分国家屏蔽 Cloudflare 段非常常见

- 中国方向速度和可用性不稳定

适合谁:

全球用户访问、企业级业务、SaaS、边缘计算等对访问质量要求高的站点。

④ Fastly(高端路线、H2/H3 性能最佳、抗检测能力强)

特点:

- 高速边缘网络,HTTP/2 / HTTP/3 性能极强

- 支持复杂的 Edge Compute,可自定义反封策略

- 多地区入口线路质量极高

- TLS Stack 可做一定混淆与伪装

缺点:

- 价格昂贵

- 需要专业工程师才能发挥能力

- 节点数量少于 Cloudflare(但质量高)

适合谁:

API 平台、实时系统、对极致性能和抗检测要求高的服务。

⑤ StackPath(北美/欧洲友好、可自定义网络策略)

特点:

- 北美/欧洲地区小而精的防屏蔽CDN

- 回源隐藏能力较强

- 适合 API、边缘加速、轻量级防探测

- 自定义边缘规则灵活

缺点:

- 节点规模较小

- 亚洲区性能一般

- 高级防封能力需额外配置

适合谁:北美业务 > 全球业务的站点,中小团队跨区访问需求。

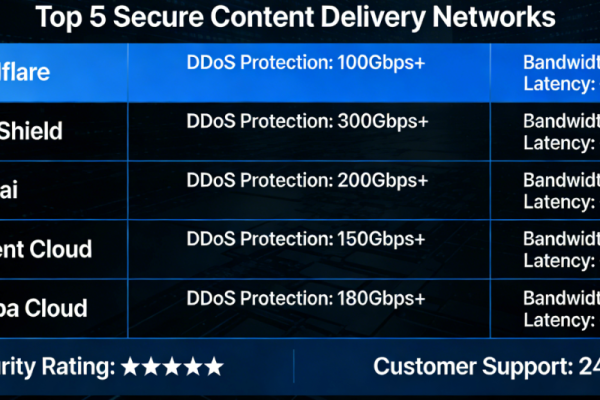

5家防封CDN对比表

以下是工程向的能力评分(满分 10),不是商业评分。

| 能力项目 | CDN07 | Gcore | Cloudflare | Fastly | StackPath |

|---|---|---|---|---|---|

| 多 ASN 分布能力 | 9 | 8 | 7 | 6 | 5 |

| Anycast 全球加速 | 8 | 8 | 10 | 8 | 7 |

| 回源隐藏能力(Origin Cloaking) | 10 | 9 | 8 | 7 | 7 |

| SNI 混淆 / ECH 支持 | 9 | 8 | 10(逐步开放) | 8 | 6 |

| 前置域名 / Domain Fronting 支持 | 9 | 8 | 0(限制) | 3 | 2 |

| 抗 DPI 流量混淆能力 | 9 | 8 | 7 | 6 | 6 |

| 入口 IP 轮换 / 自动切换 | 10 | 8 | 7 | 6 | 6 |

| 节点“干净度”防黑名单能力 | 9 | 7 | 8 | 9 | 7 |

| 中国方向访问质量 | 9 | 6 | 5 | 4 | 3 |

| 大规模清洗能力 | 9 | 8 | 10 | 7 | 6 |

| 可定制化(脚本/自定义规则) | 8 | 7 | 10 | 10 | 7 |

| 性价比 | 9 | 8 | 6 | 4 | 8 |

总结:

- 整体防封能力最强:CDN07(亚洲 & 中国方向最佳)

- 全球通用防封 + 合规:Cloudflare / Gcore

- 高端性能型:Fastly

- 北美友好:StackPath

六、真正的防封CDN,是一个工程体系,而不是一个功能

一句话总结:

真正能防封的CDN,是一整套“分散入口 + 协议混淆 + 前置伪装 + 回源隐藏 + DPI 对抗 + 带宽清洗 + 自动调度”的网络系统。

它不依赖单一技术,而是通过“看不见 + 找不到 + 解不开 + 轮换快”来保证可访问性。

FAQ:

1. 什么是“防封CDN”?

防封CDN是专门为“容易被屏蔽、封锁、拉黑、DNS 污染、IP 封禁”的站点设计的CDN。

它不仅做加速,还包括:

- 回源隐藏

- 多入口线路

- SNI 加密

- IP 自动轮换

- 抗 DPI 混淆

- 连通性恢复

目标是 “难封、难断、难查、可持续访问”。

2. 防封CDN和普通CDN最大区别是什么?

普通CDN只解决“快”。

防封CDN解决的是“能不能访问”。

具体差异包括:

- ASN 分散度

- SNI 混淆

- 隧道式回源

- 协议混淆

- Anycast 反屏蔽

- 多跳转发

这是一个以可访问性为核心的CDN体系。

3. 防封CDN是否违法?会不会导致账号封禁?

合法与否取决于“使用者的内容”。

从技术来看,CDN所做的只是:

- 隐藏源站

- 提供加密传输

- 提供多节点访问通路

本身不违法。

但 若站点内容违反当地法律 → 仍可能被封禁。

4. 防封CDN是否能解决所有地区的封锁?

不可能做到 100%。

但优质防封CDN可以做到以下目标:

- 单节点封锁 → 自动切换

- 单 ASN 封锁 → 换 ASN

- SNI 封锁 → SNI 加密

- IP 封禁 → 入口轮换

- 源站暴露 → 隐藏回源

最终达到:

“封不死、查不全、断不断”

5. 使用防封CDN会影响访问速度吗?

通常不会。

原因是防封CDN架构本身比普通CDN更分散,且多使用:

- Anycast 引流

- 就近节点接入

- 多跳优化

但若启用过多混淆(如多层代理),可能略有延迟增加。

6. 防封CDN的源站是否必须隐藏?

强烈建议。

如果源站暴露:

- 对方绕过CDN直接封 IP

- 可以扫描真实服务器

- 可以用 TCP 阻断攻击你

- 可以直接拉黑整个段

源站隐藏是防封CDN的必选项。

7. 哪些项目最适合使用防封CDN?

典型场景有:

- Web3 / 加密货币网站

- 金融类 API

- 媒体站点

- 交易工具

- 地缘敏感内容

- 跨境 SaaS

- 被针对性封锁过的站点

这些站点最容易被运营商或国家级防火墙封禁。

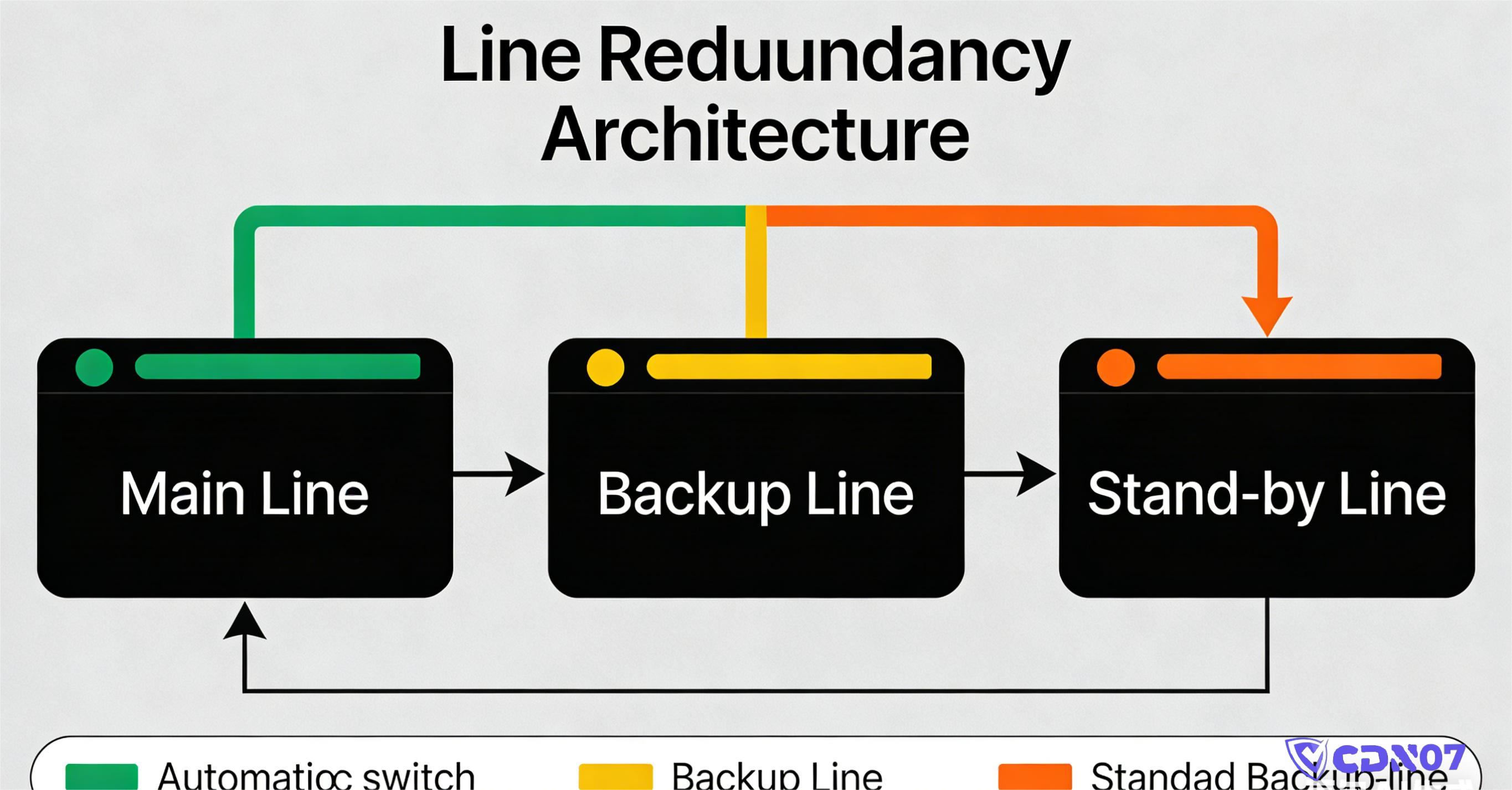

8. 是否有必要使用多家CDN做冗余?

强烈推荐:

“主CDN+ 备用CDN+ 应急访问方案”

典型架构:

- 主:Anycast + 多 ASN

- 备:Cloudflare / Fastly

- 应急:隐形域名 / 隧道访问

这是大型业务普遍采用的做法。

Share this post:

Related Posts

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

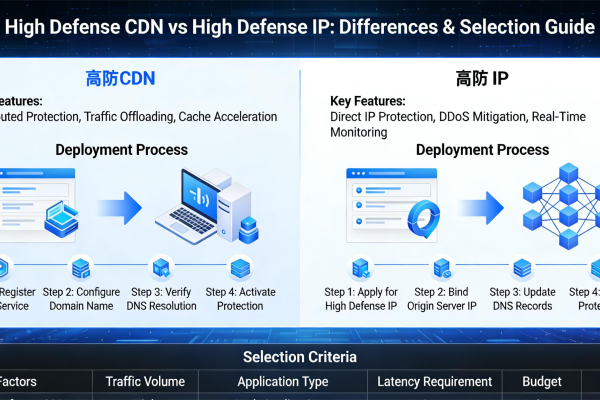

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...