ブロック対策CDNと検閲回避アーキテクチャ:原理、回線、オリジン隠蔽と選定ガイド

この記事では、エンジニア視点でブロック対策CDNのアーキテクチャ、回線戦略、オリジン隠蔽、Anycastルーティング、SNI難読化を解説し、5つの検討すべきプロバイダを紹介します。

世界のネットワーク環境が分断化を加速させる中、越境サービス、政治的敏感地域へのアクセス、Web3/取引サイト、メディアコンテンツ、プライバシー製品は皆、同じ問題に直面しています:

ブロッキング(遮断)とフィルタリング(検閲)がますます頻繁に、そして精密になっていることです。

従来のCDNは「高速化」を解決できますが、ISPレベルでのブロック、IPレンジの一括禁止、SNI層での切断、キーワード検知、DNS汚染、URLパターン認識、プロトコル特徴検知といった状況には、もはや不十分です。

そこで、「ブロック対策CDN/検閲回避CDN」が新たな専門技術分野として登場しました。

この種のCDNの目的は明確です:

Webサイトが「標的にされ、ブラックリスト登録され、検知され、DPI探査を受け、地域ブロックされた」状況でも、アクセス可能な状態を維持すること。

本記事では、マーケティング用語ではなく、ブロック対策CDNが真に頼る技術を、基本原理からアーキテクチャ案、実際の選定基準まで体系的に解説します。

一、ブロック対策CDNの本質的問題:何が封じられているのか?

「どのように防ぐか」を理解するには、まず「何が(どの粒度で)封じられているか」を理解する必要があります。

国やISPによって使用される遮断手段は異なりますが、大まかに以下のように分類できます:

1) DNSレベルでの遮断(DNS汚染/傍受)

- DNSクエリのハイジャック

- 誤ったIPアドレスの返答

- 直接NXDOMAINを返す

- ドメイン名キーワードによるブロック

対策:DNS-over-HTTPS (DoH)、実ドメインの隠蔽、内蔵リレーDNS

2) IPレベルでの遮断(IPブラックリスト)

- 特定のIPv4/IPv6レンジ全体の遮断

- 特定のASN(自律システム)のブラックリスト登録

- 特定のクラウドプロバイダのIP全てのブロック

- 特定の高防御IPレンジの直接遮断

対策:Anycastと混合オリジンプール、IPローテーション、分散型ISPノード

3) SNIベースの遮断(TLS SNIフィルタリング)

TLS ClientHello内のSNIドメインを検査し、一致した場合に接続を拒否します。

対策:カスタムTLS、ECH (Encrypted Client Hello)、ドメインフロンティング

4) URL/HTTPレイヤーフィルタリング

- キーワードフィルタリング

- APIルートパターンマッチング

- JS、マニフェスト、CSSの特徴検知

- 特定パスを「機密コンテンツ」としてフラグ付け

対策:パス暗号化、リバースゲートウェイによる難読化、リバースプロキシシールド

5) DPI (Deep Packet Inspection)

ISPがトラフィックパターン、プロトコルフィンガープリント、TLSフィンガープリント、トラフィック挙動、使用パターンを分析します。

対策:アンチDPIプロトコル、難読化プロキシ、TLSフィンガープリント偽装

6) トラフィック挙動ブラックリスト登録

例:

- 特定サイトへのアクセスが急増

- ユーザー行動が「違反サイトパターン」としてフラグ付け

- API行動が既知のブロックリストDBと一致

対策:トラフィック分散、トラフィックランダム化、挙動マスキング

二、ブロック対策CDNのコア技術スタック

真に効果的なブロック対策CDNは、以下のスタックを組み込む必要があり、単なる機能の寄せ集めではありません。

1. マルチエントリーノード

単一障害点を避けるため:

- 複数の国・地域にまたがるエントリーサーバー

- 複数のASN(自律システム)

- 複数のISP(中国移動、PCCW、Telstra、NTT、Cogentなど)

- 大規模で分散されたIPプール

エントリーポイントが分散しているほど、一度に全てをブロックすることは困難になります。

2. 分散型Anycast(ハイブリッド フルAnycast + パーシャルAnycast)

基本的なAnycastだけでは不十分です。以下のものが必要です:

フルAnycast

- 全世界のノードが1つの論理IPを共有

- BGPが自動的に最寄りノードへルーティング

- 1ノードがブロックされても他は利用可能

パーシャルAnycast

- 特定地域で異なるIP/ASNを使用

- ブロックリスクを分散

- ブロック状況に応じた迅速なルート切り替えが可能

このアーキテクチャは、ISPレベルのブロックに対して非常に効果的です。

3. オリジン隠蔽 (Origin Cloaking)

核となる考え方:攻撃者にオリジンサーバーの実IPを発見させない。

主要技術:

- オリジンへのアクセスをCDNのプライベートネットワークのみに制限

- オリジン認証のための相互TLS(mTLS)

- オリジンサーバーの公開インターネットへの露出なし

- トンネル化されたオリジンプル(GRE/WireGuard/QUICトンネル)

オリジン隠蔽がなければ、ブロック対策の主張は無意味です。

4. TLS & SNI難読化

SNIは最も一般的なブロック対象ですが、隠蔽も最も容易です。

主な技術:

- Encrypted Client Hello (ECH): SNIの暗号化

- 偽装SNI (ドメイン偽装)

- ランダム化TLSフィンガープリント

- CloudflareのSNI暗号化(一部地域で利用可能)

SNI難読化の鍵:外部から見えるドメイン ≠ 実際にアクセスしているドメイン

5. ドメインフロンティング

これは多くのブロック対策CDNの中核技術です。

機密サイトにアクセス → 信頼性の高い大手Webサイトにアクセスしているように見せる。

例(技術説明のみ):

Host: yourdomain.com

TLS SNI: cdn.google.com

中間ノードはリクエストを実際のターゲットに転送しますが、ブロッカーには「Google」としか見えません。

一部の主要クラウドプロバイダはこの手法を制限していますが、セルフホスト型のフロンティングCDNソリューションは引き続きサポートしています。

6. マルチホップトランスポートシールド

典型的なアーキテクチャ:

ユーザー → エッジノード → 中間ホップ(プロキシメッシュ) → オリジンゲートウェイ → オリジンサーバー

利点:

- 各ホップが上流の実アドレスを隠蔽

- 最初のホップがブロックされても、代替パスが残る

- 挙動、プロトコル、コンテンツをホップ層で書き換え可能

7. プロトコル難読化(アンチDPI難読化プロトコル)

以下を含みますが、これらに限定されません:

- QUICフィンガープリント偽装

- TLS上のWebSocket難読化

- HTTP/2優先順位付けパターンのかく乱

- Shadowsocks/VMess/VLESS難読化技術(エンタープライズ版)

目的:DPIに実際に何にアクセスしているのかを判別させないことです。

8. 自動リレーローテーション

IP、ASN、エントリーポイント、ホップなどの自動切り替え。

ブロック発生時:

- ルートの自動切り替え

- キャパシティの自動スケーリング

- 最も「クリーンな」ルートの自動選択

これは単純なIP切り替えではなく、インテリジェントなルーティングシステムです。

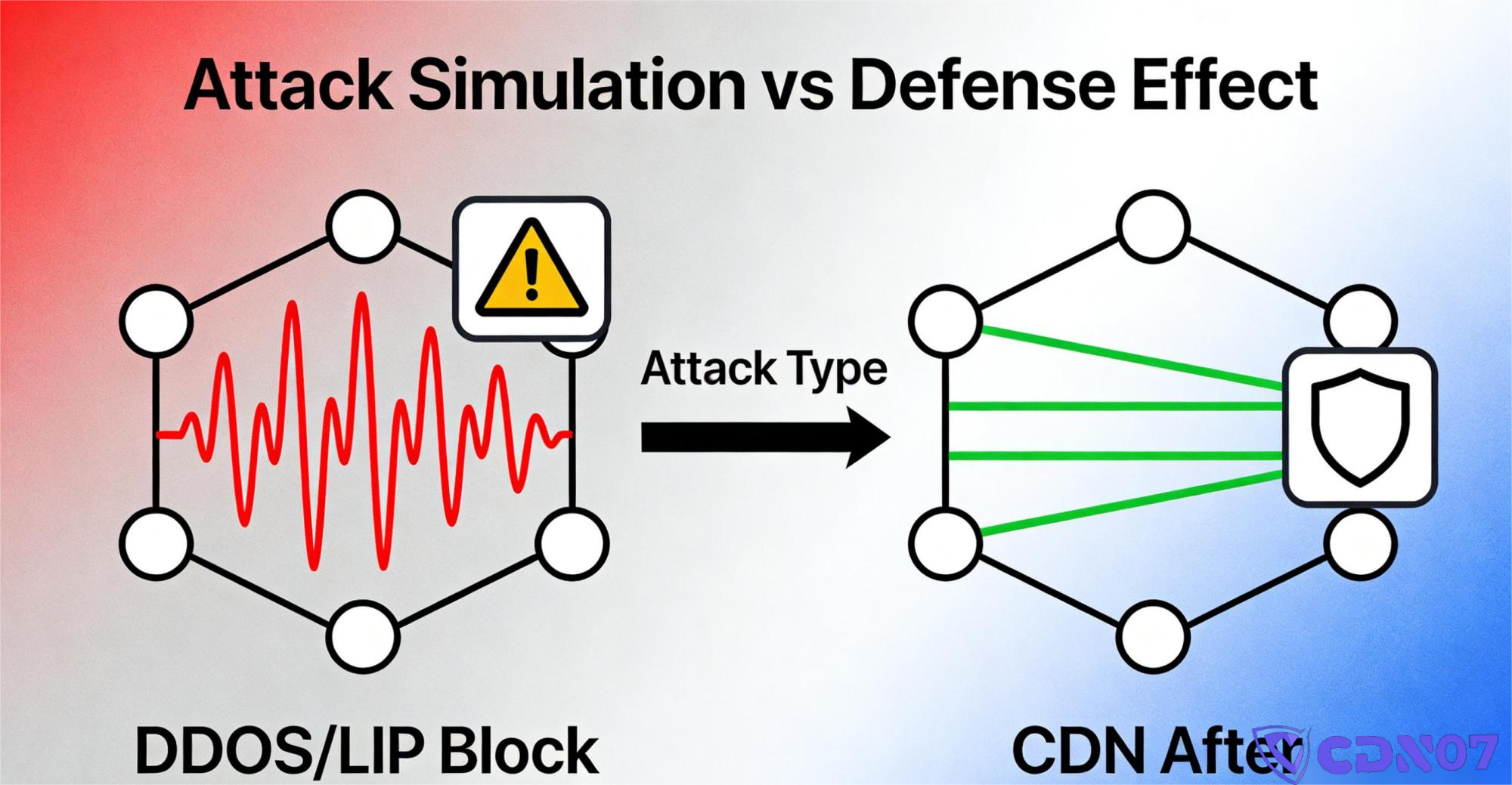

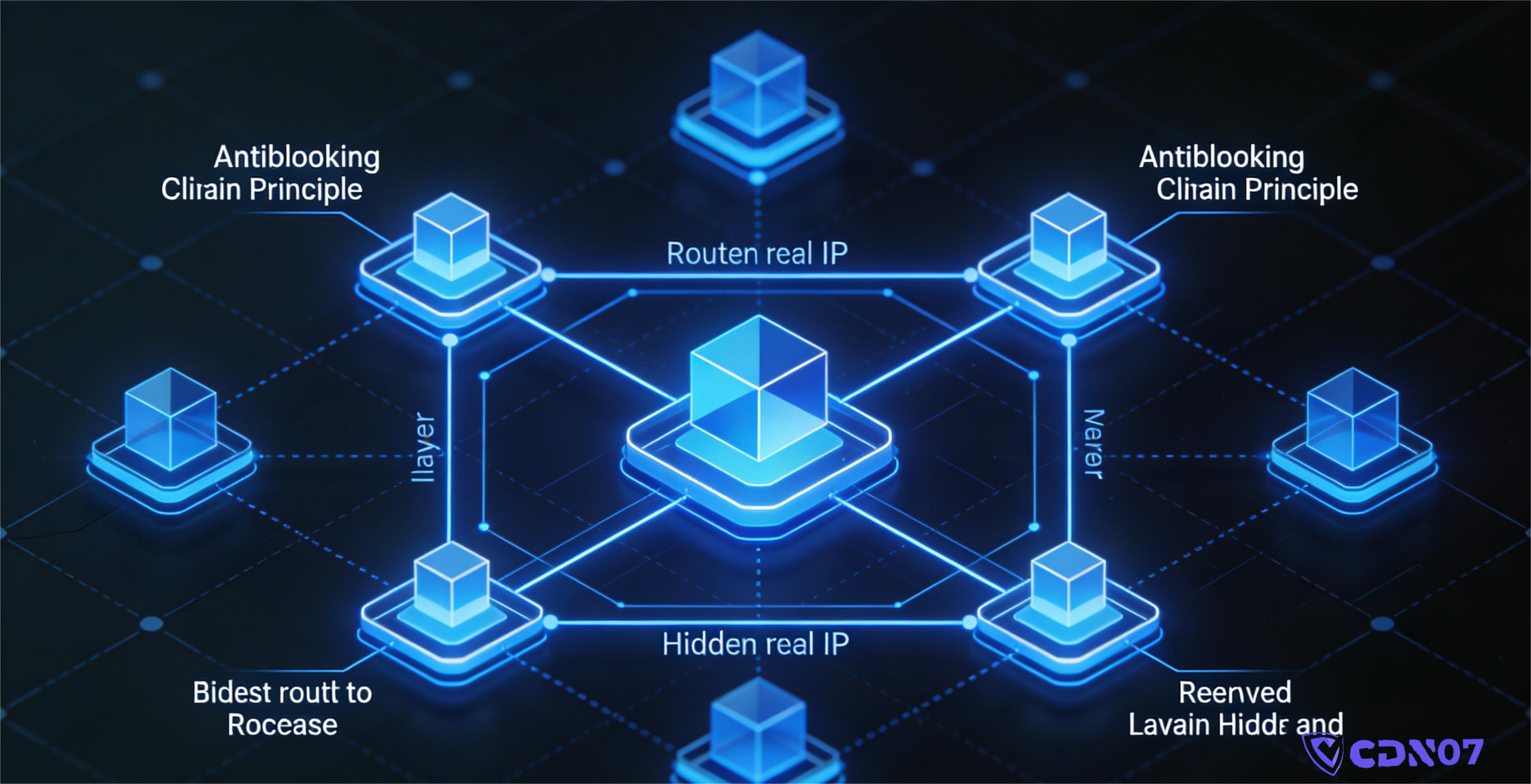

三、ブロック対策CDNの典型的なアーキテクチャ

ここでは、エンジニアが理解でき、実際に実装可能な典型的なアーキテクチャを紹介します。

アーキテクチャ図

ユーザーリクエスト

↓

エントリーAnycastノード(複数ASN)

↓

プロトコル難読化レイヤー(TLS → 難読化 + フィンガープリントランダム化)

↓

リバースプロキシホップレイヤー(プロキシメッシュ、実ホスト隠蔽)

↓

オリジンゲートウェイ(内部ネットワークのみ)

↓

暗号化トンネル(GRE/WireGuard/QUIC)

↓

実オリジンサーバー(公開インターネットに露出なし)

コア目標:

- ドメインを露出させない(SNI/ECH/フロンティング)

- IPを露出させない(Anycast/マルチエントリーIP/マルチASN)

- トラフィックパターンを露出させない(難読化 + アンチDPI)

- オリジンを露出させない(オリジン隠蔽)

- ISPレベルのブロックに抵抗する(ルートランダム化)

四、真に効果的な「ブロック対策/検閲回避」CDNの選び方

以下は、業界で最も実践的な選定基準です。

1. 複数のASNを所有しているか?(非常に重要)

ASNが多いほど → ブロックが困難に

ASNが1つしかない場合、それは「ブロック対策CDN」とは言えません。

2. SNI難読化/ECHをサポートしているか?

SNI難読化がなければ、TLS SNIブロッキングに対抗できません。

重要な質問点:

- 実ドメインを隠せるか?

- TLSフィンガープリントのカスタマイズは可能か?

- ドメインフロンティングをサポートしているか?

3. オリジン隠蔽機能を提供しているか?

確認方法:

- オリジンサーバーを公開インターネットから閉じることができるか?

- CDNの内部ネットワーク経由でのアクセスが必須か?

- トンネル化されたオリジンプルを提供しているか?

もしオリジンIPがスキャン可能なら → それはブロック対策CDNではありません。

4. エントリーローテーション(IPローテーター)を提供しているか?

品質の高いブロック対策CDNの特徴:

- 1ドメインに数十のエントリーノードをバインド可能

- 1つがブロックされると自動切り替え

- ユーザーに中断を感じさせない

5. 十分に「クリーンな」グローバルネットワークを所有しているか?

確認ポイント:

- 一般的にブロックされやすいASN(例:乱用IPの多い低コストクラウド)を避けているか

- 重点地域に専用線/高品質なBGPを有しているか

- マルチリージョンの冗長性があるか

6. アンチDPI、難読化、検知防止技術を備えているか?

「IPを替える」だけなら、それは偽のブロック対策サービスです。

真のブロック対策技術には、プロトコル難読化と挙動マスキングが含まれていなければなりません。

7. DDoS対策・防御能力(攻撃 → ブロック → フィンガープリント)

ブロックされるサイトは往々にして攻撃も受けます。大容量の攻撃緩和能力は重要な加点要素です。

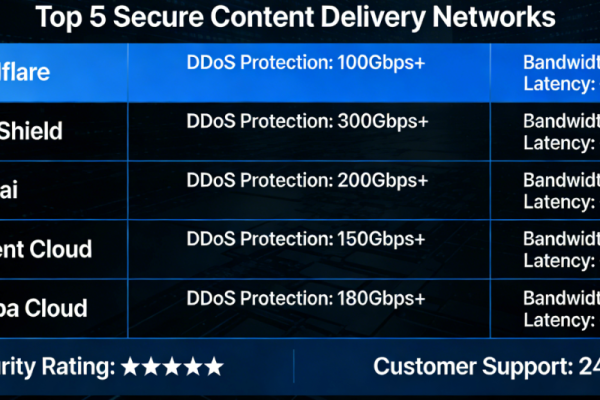

五、ブロック対策/検閲回避に適したCDN 5選

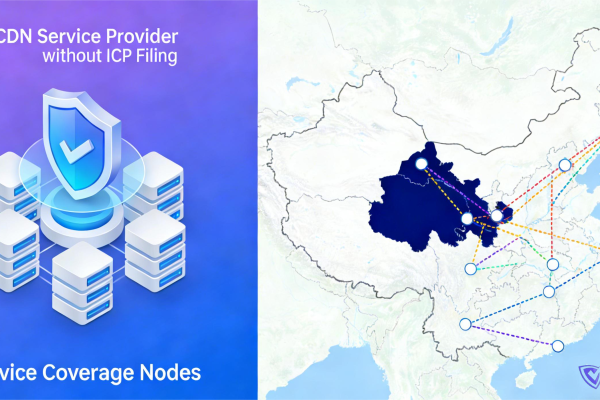

① CDN07(アジア最適化ブロック対策)

最適な用途: 中国向けアクセス、Web3、取引プラットフォーム、EC、越境SaaS

特徴:

- マルチASN Anycast(複数エントリーポイント、一括ブロックリスク低減)

- 強制オリジン隠蔽:GRE/WireGuard/QUICトンネルサポート

- カスタムTLSフィンガープリント + SNI難読化

- 海外エントリーポイント:香港、日本、シンガポール、ヨーロッパ(デュアル)、米国西部、米国東部

- 自動エントリーローテーション(アンチIPブラックリスト)

- 大規模DDoS攻撃緩和

- 中国向けアクセスに最適化

欠点:

- 高度な機能には専門的な設定が必要—エンジニアリングチーム向け

- コンテンツ制限あり(乱用リスクが高い)

向いているユーザー:

越境サービス、敏感地域へのアクセス、Web3ウォレット/市場データ/API、メディアサイト、頻繁にブロックされるサービス。

② Gcore(高ノード密度 + 多戦略アンチブロッキング)

特徴:

- 東ヨーロッパ、ロシア、中央アジア、中東での強力なプレゼンス

- マルチASN、マルチノード

- サーバー隠蔽のためのプライベートオリジンネットワーク

- 自社グローバルバックボーン(Tier-1レベル)

- DNS + CDN統合(DNS汚染に対する強力な防御)

欠点:

- サポート応答が遅い、エンジニアリング統合に時間がかかる

- 一部地域のIPはブラックリスト登録されやすい

向いているユーザー:

ニュースメディア、グローバル事業、ブロックチェーンプラットフォーム、特定の地域ノードを必要とするチーム。

③ Cloudflare(最大のグローバルネットワーク、強力なアンチSNI、ただしフロンティング制限あり)

特徴:

- 最多のグローバルノード数、最強のAnycast能力

- ECH(SNI暗号化)を順次展開中

- 実TCP/UDPオリジンを隠す「Spectrum」機能

- 強力なWAF + 行動モデル

- 大規模DPIブロッキングに対する強力な抵抗

欠点:

- ドメインフロンティング禁止

- 一部の国ではCloudflareのIPレンジが頻繁にブロックされる

- 中国向けの速度と安定性にばらつきがある

向いているユーザー:

全世界のユーザーアクセス、エンタープライズサービス、SaaS、エッジコンピューティング—高品質なアクセスを必要とするサイト。

④ Fastly(ハイエンドパフォーマンス、最高のH2/H3、強力な検知防止)

特徴:

- 高速エッジネットワーク、優れたHTTP/2 & HTTP/3パフォーマンス

- カスタムブロック対策ルールのための高度なEdge Compute

- 高品質なマルチリージョンエントリー回線

- TLSスタックによる難読化とフィンガープリント偽装が可能

欠点:

- 高価格

- 能力を最大限に引き出すにはエンジニアリングの専門知識が必要

- Cloudflareよりノード数は少ない(ただし高品質)

向いているユーザー:

APIプラットフォーム、リアルタイムシステム、最高のパフォーマンスと検知抵抗性を求めるサービス。

⑤ StackPath(北米/ヨーロッパ向け、カスタムネットワークポリシー可能)

特徴:

- 北米/欧州向けのコンパクトで効果的な検閲回避CDN

- 強力なオリジン隠蔽

- API、エッジアクセラレーション、軽量な検知防止に適している

- 柔軟なカスタムエッジルール

欠点:

- ノード規模が限定的

- アジア地域でのパフォーマンスは平均的

- 高度なブロック対策機能には追加設定が必要

向いているユーザー: 主要トラフィックが北米にあるグローバル展開サイト、地域横断アクセスを必要とする中小チーム。

比較表:5つのブロック対策CDN

エンジニアリング視点での評価(10点満点)。商業的なスコアリングではありません。

| 機能 | CDN07 | Gcore | Cloudflare | Fastly | StackPath |

|---|---|---|---|---|---|

| マルチASN分散 | 9 | 8 | 7 | 6 | 5 |

| Anycastグローバル加速 | 8 | 8 | 10 | 8 | 7 |

| オリジン隠蔽能力 | 10 | 9 | 8 | 7 | 7 |

| SNI難読化/ECHサポート | 9 | 8 | 10 (展開中) | 8 | 6 |

| ドメインフロンティングサポート | 9 | 8 | 0 (制限) | 3 | 2 |

| アンチDPIトラフィック難読化 | 9 | 8 | 7 | 6 | 6 |

| エントリーIPローテーション/自動切り替え | 10 | 8 | 7 | 6 | 6 |

| ノード「クリーン度」/アンチブラックリスト能力 | 9 | 7 | 8 | 9 | 7 |

| 中国向けアクセス品質 | 9 | 6 | 5 | 4 | 3 |

| 大規模DDoS攻撃緩和能力 | 9 | 8 | 10 | 7 | 6 |

| カスタマイズ性(スクリプト/ルール) | 8 | 7 | 10 | 10 | 7 |

| コスト効率 | 9 | 8 | 6 | 4 | 8 |

まとめ:

- 全体的なブロック対策が最強: CDN07(特にアジア & 中国向け)

- グローバル対応 & コンプライアンスに適している: Cloudflare/Gcore

- ハイエンドパフォーマンス型: Fastly

- 北米に特化: StackPath

六、真のブロック対策CDNは、機能ではなくエンジニアリングシステムである

一言でまとめると:

真に効果的なブロック対策CDNとは、「分散エントリー + プロトコル難読化 + フロンティング偽装 + オリジン隠蔽 + DPI抵抗 + 帯域攻撃緩和 + 自動ルーティング」を組み合わせた、完全なネットワークシステムです。

それは単一のトリックに依存せず、「見えない、追跡できない、解読できない、素早く切り替わる」ことでアクセシビリティを保証します。

FAQ:

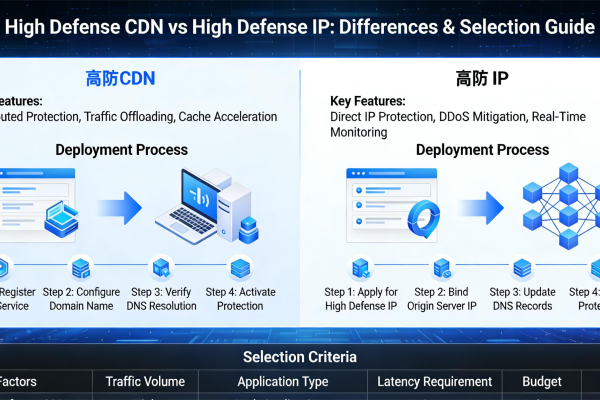

1. 「ブロック対策CDN」とは何ですか?

ブロック対策CDNは、「ブロック、フィルタリング、ブラックリスト登録、DNS汚染、IP禁止されやすい」サイト向けに設計されたCDNです。

単なる高速化だけでなく、以下を含みます:

- オリジン隠蔽

- マルチエントリー回線

- SNI暗号化

- 自動IPローテーション

- アンチDPI難読化

- 接続性回復

目標は、「ブロックされにくい、切断されにくい、追跡されにくい、持続的にアクセス可能」な状態です。

2. ブロック対策CDNと通常のCDNの最大の違いは何ですか?

通常のCDNは「速さ」を追求します。

ブロック対策CDNは「そもそもアクセスできるか」を追求します。

主な違い:

- ASN分散度

- SNI難読化

- トンネル化オリジンプル

- プロトコル難読化

- Anycastを用いたフィルタリング回避

- マルチホップ転送

これは、アクセシビリティを中核指標として構築されたCDNです。

3. ブロック対策CDNは違法ですか?アカウントが停止される可能性は?

合法性は「ユーザーのコンテンツ」によります。

技術的に、CDNが提供するのは:

- オリジンの隠蔽

- 暗号化された転送

- マルチノードアクセスパス

これ自体は違法ではありません。

しかし、もしサイトのコンテンツが現地の法律に違反する場合 → 依然としてブロックされる可能性があります。

4. ブロック対策CDNはすべての地域のブロックを解決できますか?

100%完全無欠な対策は不可能です。

しかし、優れたブロック対策CDNは以下の目標を達成できます:

- 単一ノードブロック → 自動切り替え

- 単一ASNブロック → ASN変更

- SNIブロック → SNI暗号化

- IP禁止 → エントリーIPローテーション

- オリジン露出 → オリジン隠蔽

最終的に達成されるのは:

「完全にはブロックできない、完全には追跡できない、完全には切断できない」

5. ブロック対策CDNを使用するとアクセス速度は遅くなりますか?

通常は遅くなりません。

ブロック対策CDNは構造上、従来のCDNよりも分散しており、以下を多く使用するためです:

- Anycastルーティング

- 最寄りノードへのアクセス

- マルチホップ最適化

ただし、過度の難読化(例:多層プロキシ)を有効にすると、わずかな遅延が増加する可能性があります。

6. ブロック対策CDNではオリジンサーバーを隠す必要がありますか?

強く推奨されます。

もしオリジンが露出している場合:

- 攻撃者はCDNを迂回してIPを直接ブロックできます

- 実サーバーがスキャンされる可能性があります

- TCPブロッキング攻撃に対して脆弱です

- IPレンジ全体がブラックリスト登録される可能性があります

オリジン隠蔽はブロック対策CDNの必須条件です。

7. どのようなプロジェクトがブロック対策CDNに最も適していますか?

典型的なユースケース:

- Web3/暗号通貨サイト

- 金融系API

- メディアプラットフォーム

- 取引ツール

- 地政学的に敏感なコンテンツ

- 越境SaaS

- 過去にブロックの標的となったサイト

これらは、ISPや国家ファイアウォールによってブロックされる可能性が最も高いサイトです。

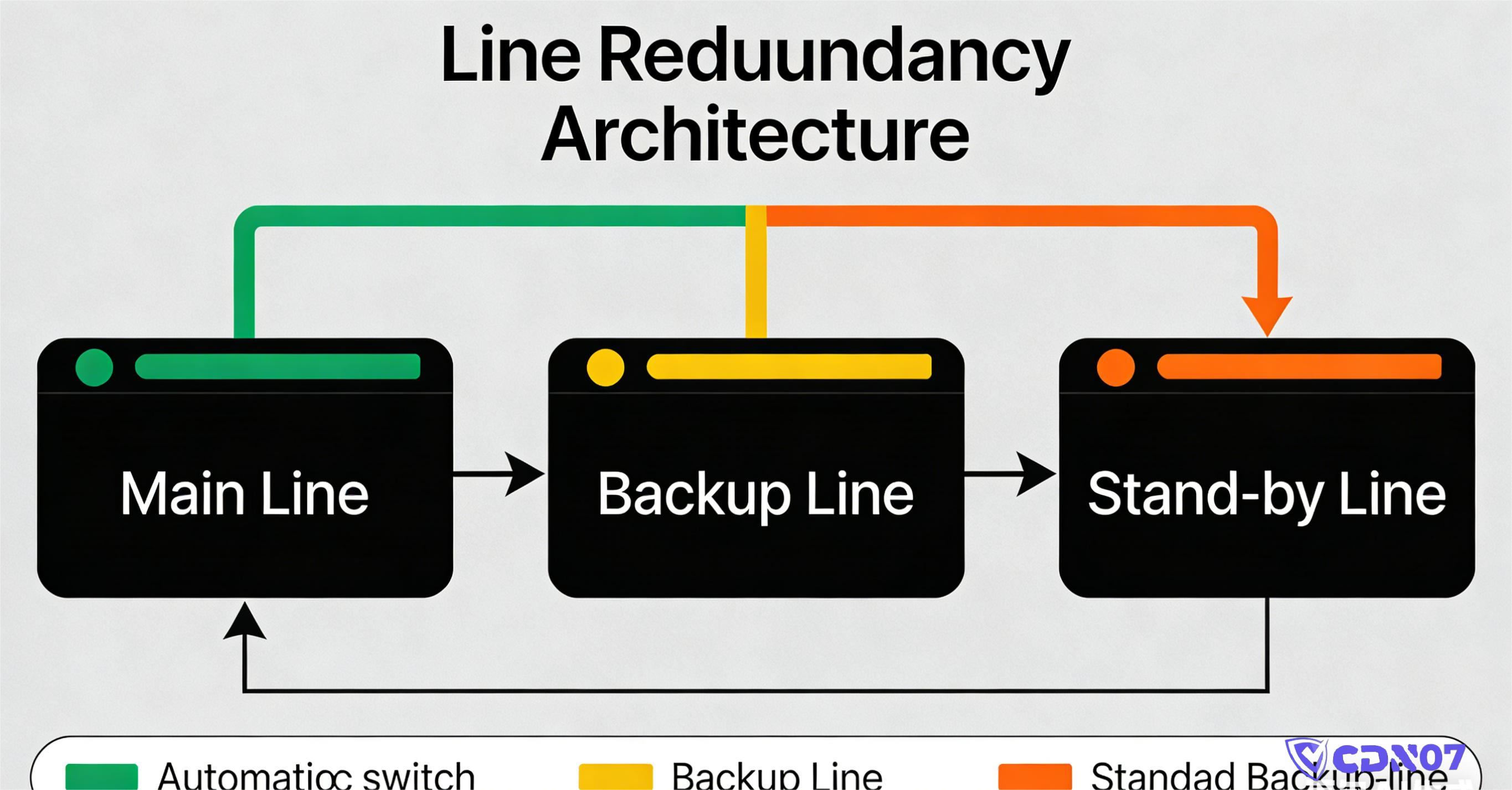

8. 冗長性のために複数のCDNを使用する必要がありますか?

強く推奨します:

「プライマリCDN + バックアップCDN + 緊急アクセスプラン」

典型的な構成:

- プライマリ:Anycast + マルチASN

- バックアップ:Cloudflare/Fastly

- 緊急時:ステルスドメイン/トンネルアクセス

これは大規模事業で一般的に採用されている手法です。

Share this post:

Related Posts

ICP备案不要のCDNおすすめ|中国大陸への高速アクセスと堅牢な防御を兼ね備えたサービスは?

ICP备案不要のCDNの選び方とは?実際のウェブマスターによるテストに基づき、中国大陸からの高速アクセスと...