防SYN Flood最有效的方式是什么?一篇文章讲清高防CDN策略

SYN Flood 为什么能轻松打挂服务器?这篇文章从实战角度讲清高防CDN的清洗机制、SYN Cookie、Anycast 分流及近源拦截原理,让你真正理解防护体系。

干我们这行的,凌晨三点被警报吵醒已经是职业习惯。手机一震、监控大屏红线狂飙,“SYN Flood 爆发,峰值上升中!”这种场景只要遇过一次,你就知道所谓“教科书里的攻击防御原理”,到了生产环境根本不够看。

真正能挡住攻击的,是高防CDN的架构、节点能力、清洗引擎、策略联动、路由调度——这些东西背后拼的是技术深度和资源体量。

在美国这几年见过的攻击里,SYN Flood 永远是“常驻嘉宾”:简单、暴力、成本低、难溯源,还能轻松打爆传统防火墙。客户只要没布好高防链路,基本 10 秒内就直接瘫。

这篇文章,就带你把高防CDN是怎么抗 SYN Flood 的逻辑,从外到内、从攻击行为到策略细节,一层一层拆给你看。

一、为什么SYN Flood这么“耐打”?——因为它专挑TCP的命门下手

别看 SYN Flood 名字听上去高大上,原理其实简单得不能再简单:

攻击者伪造大量源 IP,不断向服务器发送 SYN 包,让服务器建立半连接并占用资源。

就这么一招,能让很多企业服务器直接跪地。

原因就是 TCP 的“握手机制”决定了:

客户端:SYN

服务器:SYN-ACK(同时在连接表里占一条记录)

客户端:ACK(正常完成握手)

但攻击者伪造 IP——

- 客户端根本不存在

- 服务器发出的 SYN-ACK 永远没人回

- 半连接表越堆越多

- 防火墙、负载、系统资源迅速被耗尽

你服务器越强,它刷得越猛。攻击成本几乎为零,大量肉鸡随便砸出几百万个 SYN,一般机房立刻报警。

所以传统单点防火墙为什么扛不住?因为它根本没被设计成处理“海量假握手请求机器”的。

这就是高防CDN必须上场的原因。

二、高防CDN的核心价值:别让垃圾包碰到你服务器一毫秒

高防CDN的思路只有一句话:

攻击不落源,恶意包永不进入你的机房。

它不让你的服务器正面硬撞攻击,而是让全球边缘节点、清洗中心、Anycast 网络先帮你挡。

用人话讲就是:

- 你家门口有人来砸门

- CDN会在他们到你家之前,把人拦在了小区大门口

- 抽身份证、查行为、看动作

- 嫌疑的当场请出去

- 真正的访客才被送进你家

这就是为什么高防CDN是很多跨境电商、游戏、API 服务商的标配。

三、对抗 SYN Flood 的第一招:边缘节点“粗筛”

攻击刚一冒头,CDN的边缘节点会立刻启动 前置过滤。

这里一般包含三套机制:

1. IP 信誉库(IP Reputation)硬拦

CDN会维护一份庞大的“坏IP名单”,包括:

- 已知的攻击源段

- 参与过 DDoS 的肉鸡段

- 恶意 ASN

- 代理池、僵尸网络公共段

一旦这些IP段的流量通过边缘节点,会被直接拒绝。

这一步非常暴力也非常有效。

我见过某客户被打时,单凭这一层就能拦掉 30% 以上的低端攻击流量,让后端清洗压力瞬间小一半。

2. 异常速率检测(Rate Limit)

攻击者发 SYN 包的频率一般不符合人类正常行为,比如:

- 单 IP 每秒 1 万个 SYN

- 某地区突然爆发流量

- 某 AS 的 SYN 比例离谱

- 某段地址整体流量同时飙升

CDN节点的硬件防火墙(ASIC 芯片)能直接按速率拦截这些异常。

这一关像是“门口安检”,大量杂鱼会在这一步被挡掉。

3. 协议特征分析(Packet Pattern)

比如:

- TCP Flag 不合规

- MSS 值异常

- 窗口大小固定、看起来像克隆包

- TCP Option 布局“机械化”

- 缺少或伪造 TTL 特性

这些“细节特征”人眼看不出来,但机器能一眼识别。

边缘节点会把有问题的包直接丢到垃圾桶。

四、SYN Cookie:高防CDN扛 SYN Flood 的王牌

粗筛之后剩下的流量,才会进入真正的“握手验证”环节。

这时CDN会启用 SYN Cookie。

这是个特别巧妙的技术,我第一次见到时心里就一个感觉:

绝了,这玩意儿就是为抗 SYN Flood 而生的。

它的逻辑是这样:

- 边缘节点收到 SYN

- 不创建连接、不占资源、不写连接表

- 直接返回一个“加密序列号 Cookie”

- 客户端必须带着正确 Cookie 回 ACK

- 验证通过才算“你是真的访客”

攻击者伪造 IP?

——永远收不到 SYN-ACK

——当然也回不了 ACK

——自然也无法完成握手

也就是说:

攻击者打 100 万 SYN,也换不来一条连接表记录。

这就是为什么清洗中心扛 SYN Flood 能这么轻松。

五、动态行为识别:清洗引擎的“AI 大脑”

从 2020 年开始,高防CDN的清洗系统就不只是靠固定规则了,而是越来越依赖行为分析与智能模型。

行为模型能识别:

- 半开连接比例异常

- SYN/ACK 比例失衡

- 固定窗口大小的克隆 SYN

- 大量“一次性 SYN 不回包”

- 特定地区的异常增长

- 混合攻击中的突变行为(SYN + Slowloris + ACK Flood)

去年我们有个客户被打得很复杂:

- 低频 SYN 掺杂高频 SYN

- 慢速连接夹在高速攻击里

- 部分 SYN 包特意模拟“抖动式访问”

乍一看是正常流量,实际上不折不扣是绕过清洗策略的“变体攻击”。

这类攻击就靠行为模型动态调整阈值,精准挑出“坏包”。

传统规则根本识别不了这么多花招。

六、BGP引流 + 分布式清洗:攻击越大,越能体现高防CDN的价值

当攻击规模足够大、边缘节点压力上来时,CDN会自动触发:

BGP Flowspec / GRE 隧道引流

将全量流量导向多个清洗中心共同处理

这叫 “分布式清洗”。

也就是说:

- 东海岸攻击,就近拉到纽约、芝加哥清洗中心

- 欧洲攻击,先落到法兰克福、阿姆斯特丹清洗

- 亚洲攻击分散到香港、新加坡、东京

攻击者打 200Gbps?——给你分散到全球 8 个清洗中心

你打 500Gbps?——CDN自动 Anycast 调度

你打 1Tbps?——多个区域直接均摊

你服务器连吭声的机会都没有。

有一次某电商客户被打了近 350Gbps 的 SYN Flood,

如果没用 CDN,高概率运营商入口就被堵死了。

但靠分布式清洗、Anycast 分散流量,整个业务在前端页面甚至没出现明显波动。

七、“近源清洗”的意义:不只是快,还能减少跨境链路拥堵

所谓近源清洗,就是:

攻击流量在离攻击者最近的地方被消灭掉。

举个实际发生过的例子:

攻击来自俄罗斯 → 流量在法兰克福节点就被拦

完全不会跨过大西洋

更不会跑到美国西海岸

客户源站压力接近零

这背后带来四个巨大优势:

- 节省跨境带宽,不挤占主干链路

- 降低网络抖动与延迟(攻击大时链路也会抖)

- 避免运营商入口被打爆(常见故障点)

- 多节点分摊,更难被“集火”击穿

所以你看:

高防不是简单加个清洗中心,而是互联网物理结构级别的优势。

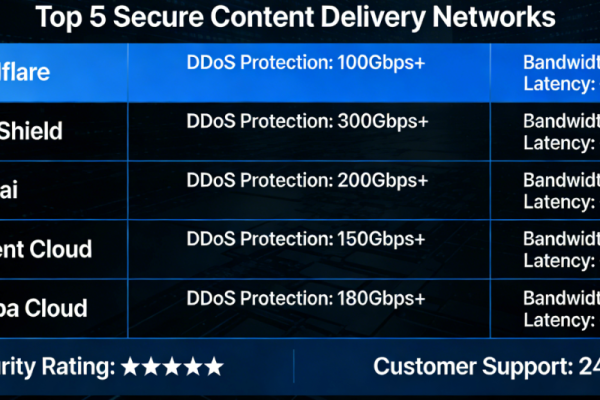

📌性能对比:不同架构防御 SYN Flood 的实际差异

| 能力指标 | 传统机房防火墙 | 普通 CDN(无清洗) | 高防 CDN(分布式清洗 + Anycast) |

|---|---|---|---|

| 抗 SYN Flood 能力 | ⭐⭐(1–5Gbps 级,连接表易爆) | ⭐⭐(只能靠缓存节点减压) | ⭐⭐⭐⭐⭐(300Gbps–Tbps 级别) |

| 连接表承载能力 | 很低,几十万级 | 中等 | 极高,不依赖源站连接表(SYN Cookie) |

| 是否具近源清洗 | ❌ | ❌ | ✔ 离攻击源最近拦截 |

| 是否支持 Anycast 分流 | ❌ | 部分支持 | ✔ 全球节点自动分散攻击流量 |

| 反射/伪造 IP 鉴别 | 一般 | 一般 | 极强(行为模型 + AS 信誉库) |

| 攻击对延迟的影响 | 大幅上升 | 偶尔波动 | 几乎不影响业务 |

| 可处理混合攻击 | 差 | 一般 | 强(SYN Flood + Slowloris + ACK Flood) |

| 适用场景 | 小型业务、自建机房 | 只需加速不需防护 | 跨境电商、API、游戏、关键业务 |

SYN Flood 不是“加个 CDN”能解决,而是架构级别的差距。

八、高防CDN如何判断攻击结束?——恢复策略同样关键

清洗不是开了就开、关了就关。

一次攻击结束后,CDN需要:

- 观察 SYN/ACK 比例是否恢复正常

- 判断是否存在“二次攻击试探”

- 检查 IP 行为是否恢复为正常访客特征

- 逐步降低限速阈值

- 重建会话缓存、恢复协议参数

不能急关,否则容易出现:

- 正常用户握手失败

- 少量恶意包突然绕过

- 清洗-恢复-再清洗的“抖动”

成熟的高防CDN都有攻击结束检测算法。

我见过一些小厂 CDN,攻击刚结束就“强制恢复”,结果正常访问的握手和模型匹配不上,导致客户以为“高防失效”。

九、高防CDN抗 SYN Flood,是技术体系而不是单点防护

综合来看,高防CDN对抗 SYN Flood 是一套系统工程:

这套组合拳的目的只有一个:

攻击流量永不落源。

换句话说,

让客户服务器连被看到攻击的机会都没有。

这就是为什么在跨境电商、金融、游戏行业里,

高防CDN是比“机房加防火墙”更稳的解决方案。

凌晨三点被警报吵醒时,那些你看不见的节点、清洗引擎、Anycast 路由、协议策略……都在替你挡子弹。

当流量曲线慢慢恢复正常、业务完全没掉线,客户一句“你们这次顶住了”,

那种成就感,真不是外人能理解的。

FAQ:关于高防CDN抗 SYN Flood,你最常问的 6 个问题

1. SYN Flood 到底能打挂什么?为什么这么多人被打瘫?

因为它直接塞满服务器的连接表,让系统以为有大量客户端正在“准备握手”。

传统防火墙根本扛不住几百万个伪造 SYN。

2. 高防CDN是怎么做到“不让攻击落源”的?

它把防护移到全球边缘节点,不让恶意包进入你的服务器网络。

攻击全在外面被清洗干净,你源站看不到任何压力。

3. SYN Cookie 会不会影响正常用户访问速度?

不会。

SYN Cookie 本质是轻量级握手验证,对延迟影响微乎其微(<1ms)。

对真实用户体验完全不会造成可感知的变化。

4. 如果攻击超过 300Gbps 怎么办?普通CDN扛得住吗?

普通CDN扛不住,这类攻击会直接挤爆运营商链路。

高防CDN会自动把攻击引流到多个清洗中心,并通过 Anycast 分摊压力,理论可达 Tbps。

5. 海外攻击(如俄罗斯、巴西)为什么更容易让网站卡顿?

因为没有近源清洗的话,攻击流量必须跨洲传输,

不仅占满国际带宽,还会造成跨境链路抖动甚至拥堵。

6. 我怎么知道自己是否真的需要高防 CDN?

如果你满足以下任一条件,那基本逃不了:

✔ 有 API、交易系统、后台登录页面

✔ 有跨境用户(尤其东南亚、欧美)

✔ 经常被恶意扫描 or 异常流量

✔ 电商、游戏、直播、金融类系统

✔ 网站多次莫名“间歇性卡顿”

这些都是 SYN Flood 常见前兆。

Share this post:

Related Posts

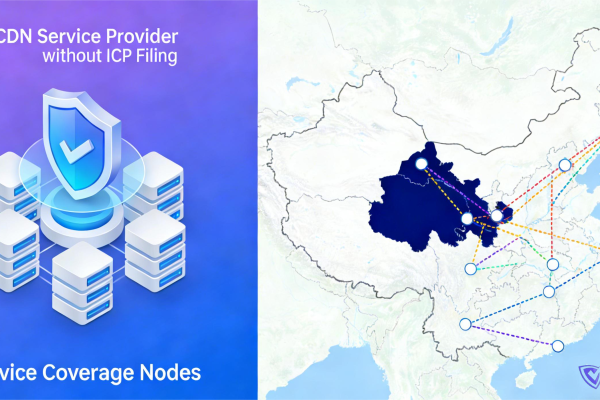

免备案CDN推荐 | 真正能加速中国大陆、还扛得住打的,有哪几家?

免备案CDN怎么选?本文基于真实站长实测,对比多家支持大陆访问加速与 T 级防护的CDN服务商,从节点线路、...

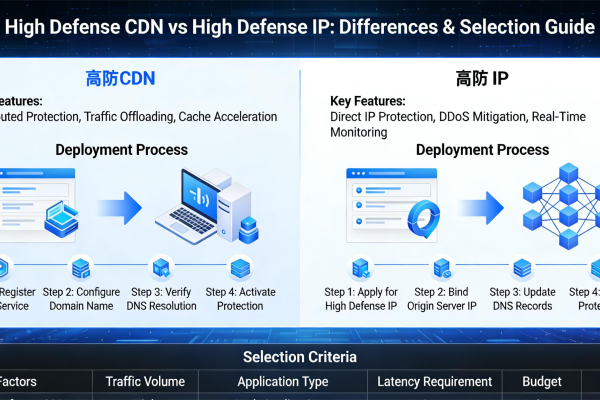

高防CDN和高防IP有什么区别?一份清晰的指南,帮助您做出选择。

DDoS防护的CDN和DDoS防护的IP有什么区别?你的网站应该使用哪一种?本文将用通俗易懂的语言解释它们的工作...