Cách Ngăn Chặn Tấn Công SYN Flood Triệt Để: Phân Tích Chi Tiết Kiến Trúc CDN Được Bảo Vệ DDoS

Bạn có bao giờ thắc mắc tại sao các cuộc tấn công SYN Flood có thể dễ dàng làm tê liệt máy chủ? Bài viết này giải mã các chiến lược phòng thủ thực tế của CDN doanh nghiệp—từ việc lọc sạch lưu lượng và SYN Cookies đến định tuyến Anycast và giảm thiểu gần nguồn—để bạn thực sự hiểu về khả năng bảo vệ DDoS hiện đại.

Nếu bạn làm việc trong lĩnh vực hạ tầng hoặc bảo mật, việc bị đánh thức bởi cảnh báo lúc 3 giờ sáng gần như đã trở thành một phần công việc. Điện thoại rung, bảng điều khiển giám sát chuyển sang màu đỏ: "Phát hiện SYN Flood, lưu lượng đang tăng đột biến!" Sau một lần trải nghiệm như vậy, bạn sẽ nhận ra lý thuyết tấn công trong sách giáo khoa là không đủ trong môi trường sản xuất thực tế.

Thứ thực sự ngăn chặn các cuộc tấn công này là kiến trúc nền tảng của một CDN được bảo vệ DDoS: khả năng xử lý của các nút, động cơ lọc sạch lưu lượng, các chiến lược giảm thiểu được phối hợp và định tuyến thông minh—tất cả được hỗ trợ bởi chiều sâu kỹ thuật nghiêm túc và quy mô tài nguyên khổng lồ.

Trong tất cả các cuộc tấn công tôi đã chứng kiến ở Mỹ trong những năm qua, SYN Flood luôn nằm trong danh sách: đơn giản, tàn bạo, chi phí thực hiện thấp, khó truy vết và hiệu quả kinh ngạc trong việc hạ gục các tường lửa truyền thống. Nếu một khách hàng không được bảo vệ bởi một đường ống giảm thiểu DDoS thích hợp, họ có thể bị ngừng hoạt động trong vòng chưa đầy 10 giây.

Bài viết này sẽ mổ xẻ, từng lớp một, cách một CDN hiện đại, an toàn phòng thủ chống lại SYN Flood—từ rìa ngoài vào đến lõi, từ kiểu mẫu tấn công đến các biện pháp đối phó cụ thể.

1. Tại Sao SYN Flood Lại Hiệu Quả Đến Vậy: Chúng Khai Thác Điểm Yếu Cơ Bản Của TCP

Đừng để cái tên đe dọa bạn—khái niệm đằng sau một SYN Flood khá đơn giản:

Kẻ tấn công giả mạo số lượng lớn địa chỉ IP nguồn, bắn phá máy chủ bằng các gói tin SYN. Điều này buộc máy chủ phải cấp phát tài nguyên cho các kết nối nửa mở (half-open) mà sẽ không bao giờ hoàn tất.

Chỉ riêng kỹ thuật này là đủ để làm tê liệt vô số máy chủ.

Lỗ hổng nằm trong quy trình bắt tay ba bước (three-way handshake) của TCP:

Máy khách: SYN Máy chủ: SYN-ACK (và dành một vị trí trong bảng kết nối của nó) Máy khách: ACK (hoàn tất bắt tay)

Nhưng với IP giả mạo:

- "Máy khách" không tồn tại

- Không ai nhận được phản hồi SYN-ACK từ máy chủ

- Các kết nối nửa mở tích tụ lại

- Tường lửa, bộ cân bằng tải và tài nguyên hệ thống nhanh chóng cạn kiệt

Máy chủ của bạn càng mạnh mẽ, chúng càng tấn công dữ dội. Chi phí tấn công gần như bằng không—các mạng bot có thể bắn ra hàng triệu SYN, kích hoạt cảnh báo ngay lập tức trong một trung tâm dữ liệu tiêu chuẩn.

Đây là lý do tại sao các tường lửa tại chỗ (on-premise) truyền thống thất bại. Chúng không được xây dựng để xử lý làn sóng yêu cầu bắt tay giả mạo.

Đây là lúc một CDN được bảo vệ DDoS trở nên thiết yếu.

2. Nguyên Tắc Cốt Lõi Của Một CDN An Toàn: Không Bao Giờ Để Gói Tin Xấu Đến Gần Máy Chủ Của Bạn

Triết lý rất đơn giản:

Giảm thiểu tấn công ở thượng nguồn. Lưu lượng độc hại không bao giờ được chạm vào trung tâm dữ liệu của bạn.

Thay vì để máy chủ gốc (origin server) của bạn hứng chịu tác động chính của một cuộc tấn công, một CDN được bảo vệ sử dụng mạng lưới biên (edge) toàn cầu, các trung tâm lọc sạch (scrubbing) và định tuyến Anycast như một tấm khiên.

Hãy nghĩ về nó theo cách này:

- Ai đó đang cố phá cửa trước nhà bạn.

- CDN chặn họ lại ở cổng khu phố.

- Nó kiểm tra ID, phân tích hành vi, theo dõi các mối đe dọa.

- Những kẻ khả nghi bị đuổi đi ngay lập tức.

- Chỉ những khách truy cập đã được xác minh mới đến được cửa nhà bạn.

Đây là lý do tại sao các CDN được bảo vệ DDoS là điều bắt buộc đối với các nhà cung cấp thương mại điện tử, trò chơi và API toàn cầu.

3. Lớp Phòng Thủ Đầu Tiên: Lọc Ở Biên

Khoảnh khắc một cuộc tấn công được phát hiện, các nút biên của CDN sẽ kích hoạt bộ lọc trước khi giảm thiểu.

Điều này thường bao gồm ba cơ chế chính:

1. Danh Sách Chặn Dựa Trên Uy Tín IP

CDN duy trì một cơ sở dữ liệu khổng lồ, liên tục được cập nhật về các dải IP độc hại, bao gồm:

- Các nguồn tấn công đã biết

- Các khối IP liên quan đến mạng bot

- Các Số Hệ Thống Tự Trị (ASN) độc hại

- Các nhóm proxy và VPN công cộng thường được sử dụng để tấn công

Lưu lượng từ các nguồn này bị loại bỏ ngay tại biên, ngay lập tức.

Bước này tuy đơn giản nhưng cực kỳ hiệu quả. Tôi đã thấy nó lọc ra hơn 30% lưu lượng tấn công ít tinh vi trước khi nó chạm đến một trung tâm lọc sạch.

2. Giới Hạn Tốc Độ Bất Thường

Các gói SYN tấn công không giống lưu lượng người dùng hợp pháp. Chúng thể hiện các mẫu như:

- Hàng nghìn SYN mỗi giây từ một IP

- Đột ngột tăng đột biến lưu lượng từ một khu vực địa lý cụ thể

- Tỷ lệ SYN trên ACK cao bất thường từ toàn bộ một ASN

Phần cứng biên của CDN (thường dựa trên ASIC) áp dụng giới hạn tốc độ thời gian thực để kiềm chế tiếng ồn này.

3. Phát Hiện Bất Thường Giao Thức

Máy móc có thể phát hiện các dấu hiệu tinh tế trong gói tin mà con người có thể bỏ qua:

- Kết hợp cờ TCP không hợp lệ

- Giá trị Kích thước Phân đoạn Tối đa (MSS) bất thường

- Kích thước cửa sổ giống hệt nhau, "nhân bản" trên hàng nghìn gói tin

- Các mẫu Tùy chọn TCP tự động, có thể dự đoán được

Các gói tin không vượt qua được các kiểm tra này sẽ bị loại bỏ.

4. SYN Cookie: Vũ Khí Bí Mật Chống Lại Sự Kiệt Quệ Bảng Kết Nối

Lưu lượng vượt qua bộ lọc ban đầu sẽ phải đối mặt với thử thách thực sự: thử thách SYN Cookie.

Đó là một giải pháp tinh tế được thiết kế đặc biệt cho vấn đề này.

Vẻ đẹp của nó nằm ở sự đơn giản.

Quy trình diễn ra như sau:

- Nút biên nhận một gói tin SYN.

- Nó KHÔNG tạo trạng thái kết nối hoặc cấp phát bộ nhớ.

- Thay vào đó, nó tạo ra một "cookie" an toàn về mật mã (một số tuần tự được băm) và gửi nó trở lại trong SYN-ACK.

- Một máy khách hợp pháp sẽ trả lại cookie này trong ACK cuối cùng của nó.

- Chỉ khi đó, một kết nối mới được thiết lập một cách có trạng thái.

Kẻ tấn công sử dụng IP giả mạo? — Họ không bao giờ nhận được SYN-ACK. — Họ không thể trả về cookie hợp lệ. — Họ không bao giờ thiết lập được kết nối.

Kết quả: Một triệu SYN giả mạo tạo ra tải bằng không lên các hệ thống phía sau.

Đây là lý do tại sao các trung tâm lọc sạch có thể xử lý các đợt SYN Flood lớn một cách tương đối dễ dàng.

5. Phân Tích Hành Vi & AI: Bộ Não Thích Ứng Của Biện Pháp Giảm Thiểu Hiện Đại

Khoảng từ năm 2020, các nền tảng bảo vệ CDN hàng đầu đã chuyển từ các quy tắc tĩnh sang các mô hình hành vi thích ứng.

Các hệ thống này phát hiện các kiểu tấn công phức tạp:

- Tỷ lệ bất thường giữa kết nối nửa mở và kết nối đã thiết lập

- Mất cân bằng lưu lượng SYN/ACK

- Các cuộc tấn công SYN tần số thấp-tốc độ chậm trộn lẫn với các đợt bùng nổ khối lượng lớn

- Các cuộc tấn công cố tình bắt chước "độ trễ" (jitter) của người dùng bình thường

- Các cuộc tấn công kết hợp (hybrid) SYN Flood với Slowloris hoặc ACK Flood

Tôi nhớ một khách hàng đối mặt với một cuộc tấn công tinh vi kết hợp các SYN "ẩn" tần số thấp với lưu lượng lớn, được thiết kế để trông giống như một đợt tăng đột biến hợp pháp. Các quy tắc tĩnh đã thất bại. Mô hình hành vi đã điều chỉnh ngưỡng động và lọc cuộc tấn công mà không ảnh hưởng đến người dùng thực.

6. Điều Hướng BGP & Lọc Sạch Phân Tán: Mở Rộng Quy Mô Để Hấp Thụ Mọi Cuộc Tấn Công

Khi khối lượng tấn công vượt quá khả năng của một nút biên, mạng lưới sẽ tự động kích hoạt:

BGP Flowspec hoặc Đường Hầm GRE để chuyển hướng tất cả lưu lượng đến các trung tâm lọc sạch khu vực, chuyên dụng.

Đây được gọi là giảm thiểu phân tán.

Tấn công từ Bờ Đông nước Mỹ? Lưu lượng được điều hướng đến các trung tâm lọc sạch ở Ashburn hoặc New York. Tấn công từ Châu Á? Nó được xử lý ở Singapore hoặc Tokyo. Tấn công từ Châu Âu? Frankfurt hoặc Amsterdam đảm nhận tải.

Một cuộc tấn công 200 Gbps được phân phối trên 8 trung tâm toàn cầu. Một cuộc tấn công 500 Gbps được quản lý thông qua định tuyến Anycast thông minh. Một cuộc tấn công 1 Tbps (Terabit) được chia sẻ trên nhiều xương sống (backbone) của nhà cung cấp.

Máy chủ gốc của bạn vẫn không bị chạm đến. Tôi đã chứng kiến một cuộc SYN Flood khoảng 350 Gbps nhắm vào một trang web thương mại điện tử. Không có kiến trúc này, liên kết ISP của họ đã bị bão hòa. Với nó, trang thanh toán của họ thậm chí không bị gián đoạn.

7. Giảm Thiểu Gần Nguồn: Ngăn Chặn Tấn Công Trước Khi Chúng Vượt Đại Dương

Nguyên tắc:

Vô hiệu hóa lưu lượng tấn công càng gần nguồn của nó càng tốt.

Ví dụ thực tế: Một cuộc tấn công khởi phát từ Nga được lọc sạch tại một nút biên Frankfurt. Nó không bao giờ đi qua Đại Tây Dương. Nó không bao giờ tiêu thụ băng thông hướng về Mỹ của bạn. Tải trên máy chủ gốc của bạn vẫn ở mức không.

Lợi ích rất lớn:

- Bảo tồn băng thông quốc tế đắt đỏ.

- Loại bỏ độ trễ và độ trễ giữa các lục địa do lưu lượng tấn công gây ra.

- Ngăn liên kết lên (uplink) ISP của bạn trở thành điểm hỏng hóc duy nhất.

- Khiến kẻ tấn công không thể tập trung hỏa lực vào một địa điểm.

Bảo vệ DDoS thực sự không chỉ là một dịch vụ—đó là một lợi thế chiến lược được xây dựng dựa trên cấu trúc liên kết mạng toàn cầu.

📌 So Sánh Kiến Trúc: Các Thiết Lập Khác Nhau Xử Lý SYN Flood Như Thế Nào

| Khả Năng | Tường Lửa Tại Chỗ | CDN Tiêu Chuẩn (Chỉ Tăng Tốc) | CDN Được Bảo Vệ DDoS |

|---|---|---|---|

| Khả Năng Chịu SYN Flood | ⭐⭐ (Tối đa 1–5 Gbps) | ⭐⭐ (Dựa vào bộ nhớ đệm) | ⭐⭐⭐⭐⭐ (300 Gbps – Đa Tbps) |

| Khả Năng Phục Hồi Bảng Trạng Thái | Thấp (Dễ bị kiệt quệ) | Trung bình | Rất Cao (Sử dụng SYN Cookie) |

| Chặn Gần Nguồn | ❌ Không | ❌ Không | ✔ Có |

| Phân Tán Lưu Lượng Toàn Cầu | ❌ Không | Hạn chế | ✔ Hỗ Trợ Anycast Đầy Đủ |

| Phát Hiện IP Giả Mạo | Cơ bản | Cơ bản | Nâng Cao (Hành Vi + Uy Tín) |

| Độ Trễ Trong Khi Tấn Công | Suy Giảm Nghiêm Trọng | Biến Động | Ảnh Hưởng Tối Thiểu |

| Phòng Thủ Tấn Công Kết Hợp | Kém | Trung bình | Xuất Sắc |

| Tốt Nhất Cho | Ứng dụng nội bộ, trang web rủi ro thấp | Phân phối nội dung tĩnh | Thương mại điện tử, SaaS, Trò chơi, Tài chính |

Sự khác biệt không phải là tăng dần—mà là ở cấp độ kiến trúc.

8. Khôi Phục Thông Minh: Biết Khi Nào Cuộc Tấn Công Thực Sự Kết Thúc

Giảm thiểu không phải là một công tắc đèn. Một hệ thống tinh vi phải:

- Giám sát sự trở lại bền vững về tỷ lệ SYN/ACK bình thường.

- Phát hiện lưu lượng "thăm dò" cố gắng tìm lỗ hổng sau cuộc tấn công.

- Xác minh rằng hành vi của IP nguồn đã trở lại bình thường.

- Từ từ nới lỏng giới hạn tốc độ để tránh ảnh hưởng đến lưu lượng hợp pháp.

Tắt quá sớm có thể khiến quá trình bắt tay hợp pháp thất bại hoặc kích hoạt hiệu ứng "yo-yo" của biện pháp giảm thiểu. Các nền tảng trưởng thành sử dụng thuật toán để quản lý quá trình chuyển đổi này một cách trơn tru.

9. Đó Là Một Hệ Thống Phòng Thủ, Không Phải Một Tính Năng Đơn Lẻ

Tóm lại, việc giảm thiểu SYN Flood trên quy mô lớn là một hệ thống được phối hợp:

Mục tiêu là duy nhất:

Cô lập hoàn toàn cuộc tấn công. Máy chủ gốc của bạn nên là một người tham gia im lặng.

Đây là lý do tại sao, đối với hoạt động kinh doanh trực tuyến quan trọng, một CDN được bảo vệ DDoS không phải là một thứ xa xỉ—mà là cơ sở hạ tầng cốt lõi.

Khi cảnh báo lúc 3 giờ sáng vang lên, chính hệ thống toàn cầu này—các điểm biên vô hình, bộ não lọc sạch, các tuyến đường thông minh—đang đứng gác.

Và khi biểu đồ lưu lượng ổn định và khách hàng chỉ đơn giản nói, "Chúng tôi thậm chí còn không cảm thấy gì," đó là bằng chứng cho thấy nó đang hoạt động.

FAQ: Các Câu Hỏi Hàng Đầu Về CDN Và Phòng Thủ SYN Flood

1. Điều gì khiến SYN Flood gây thiệt hại đến vậy?

Chúng làm kiệt quệ bảng trạng thái kết nối của máy chủ bằng các yêu cầu bắt tay giả mạo. Các tường lửa truyền thống không thể xử lý khối lượng lớn các gói tin giả mạo.

2. Một CDN được bảo vệ giữ các cuộc tấn công tránh xa máy chủ của tôi như thế nào?

Bằng cách di chuyển chu vi phòng thủ ra rìa mạng. Các cuộc tấn công được xác định và lọc sạch trong cơ sở hạ tầng toàn cầu của CDN trước khi chúng có thể chạm đến trung tâm dữ liệu của bạn.

3. SYN Cookie có làm chậm người dùng thực không?

Không. Chi phí tính toán là không đáng kể (<1 ms). Người dùng thực không trải nghiệm bất kỳ độ trễ nào có thể nhận thấy.

4. Một CDN tiêu chuẩn có thể xử lý SYN Flood 300+ Gbps không?

Không. Một CDN tiêu chuẩn sẽ bị quá tải, có thể gây ra tình trạng bão hòa liên kết ISP. Một CDN được bảo vệ DDoS phân phối tải trên mạng lưới toàn cầu và các trung tâm lọc sạch của nó.

5. Tại sao các cuộc tấn công từ nước ngoài (ví dụ: từ Nga, Brazil) lại dễ gây ra độ trễ đáng chú ý hơn?

Nếu không có giảm thiểu gần nguồn, lưu lượng tấn công phải di chuyển qua các liên kết quốc tế, tiêu thụ băng thông và làm tăng độ trễ/độ trễ cho tất cả lưu lượng trên đường dẫn đó.

6. Làm thế nào để biết tôi có thực sự cần mức độ bảo vệ này không?

Hãy coi nó là thiết yếu nếu bạn có: ✔ API, cổng đăng nhập hoặc hệ thống giao dịch ✔ Cơ sở người dùng toàn cầu ✔ Từng trải qua thời gian ngừng hoạt động hoặc chậm không rõ nguyên nhân ✔ Vận hành trong lĩnh vực thương mại điện tử, trò chơi, tài chính hoặc SaaS

Đây là những mục tiêu chính của các cuộc tấn công SYN Flood.

Chia sẻ bài đăng này:

bài viết liên quan

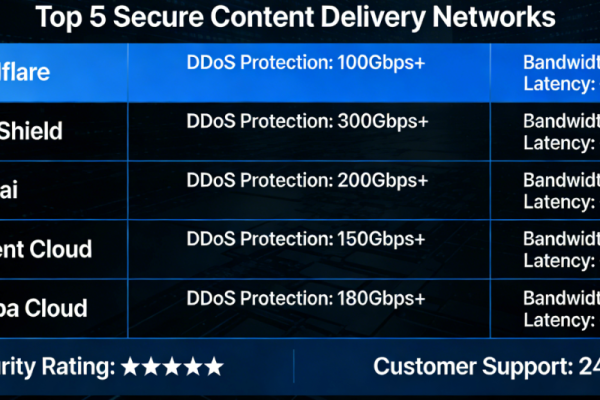

Bảng đề xuất CDN Phòng thủ cao cấp Hồng Kông (Phiên bản mới nhất 2026)

Không phải CDN Phòng thủ cao cấp Hồng Kông nào cũng chịu được tấn công. Bài viết này so sánh cường đ...

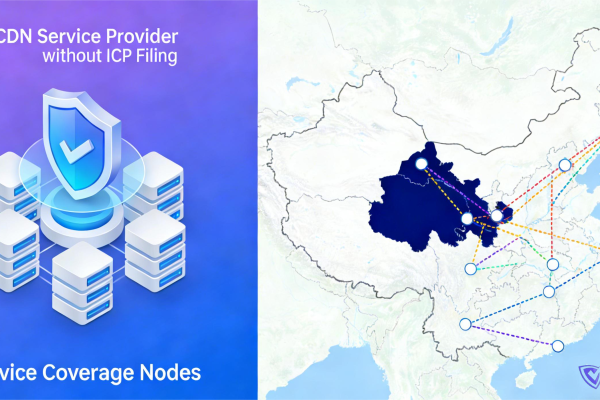

Gợi ý CDN Miễn ICP | Nhà cung cấp nào thực sự tăng tốc Trung Quốc đại lục và chịu được tấn công DDoS?

Làm thế nào để chọn CDN miễn ICP? Bài viết dựa trên kiểm tra thực tế từ quản trị viên, so sánh nhiều...

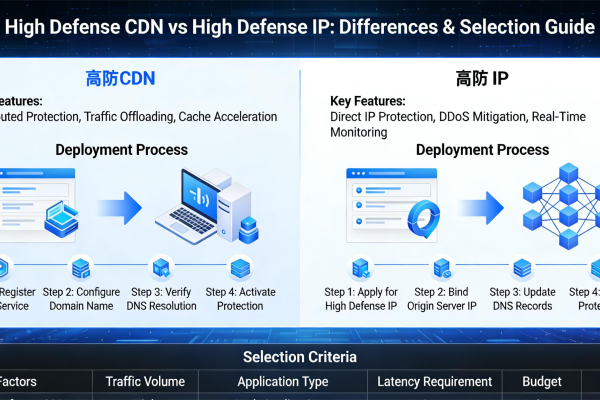

CDN Chống DDoS và IP Chống DDoS Khác Nhau Ở Điểm Nào? Bài Viết Này Giúp Bạn Hiểu Rõ Cách Chọn

CDN chống DDoS và IP chống DDoS khác nhau thế nào? Trang web thực sự nên chọn loại nào? Bài viết này...